Книга: Защита компьютера на 100: сбои, ошибки и вирусы

Домашний компьютер

Домашний компьютер

В типичном домашнем компьютере обычно присутствует один жесткий диск, поэтому основным методом резервного копирования пользовательских данных становится запись архивов на лазерные диски. Компьютер же выступает местом копирования информации с различных портативных устройств: телефонов, камер, карманных компьютеров, флеш-дисков (рис. 5.27).

Рис. 5.27. Резервное копирование на домашнем компьютере.

При резервном копировании целесообразно сразу же разделять данные по категориям. То, что предназначено для хранения, лучше сохранять на записываемые диски (CD-R, DVD-R). При этом нелишней окажется и запись дубликатов. Перезаписываемые диски или даже флеш-накопители больше подойдут для архивирования часто изменяющихся данных. Создание образа системного раздела уже стало общепринятой тактикой. Хотя это и не относится к резервному копированию пользовательских данных, такая процедура позволяет очень быстро восстановить работоспособность системы и в случае вирусных атак, и после неудачных экспериментов с настройками, и при авариях жесткого диска.

Как только в результате модернизации в компьютере появляется второй винчестер, возможности архивирования сразу расширяются. Старый жесткий диск, обладающий меньшей емкостью и относительно невысоким быстродействием, обычно становится вторым. На него очень удобно сохранять резервные копии, хотя это и не отменяет архивирование на съемные носители.

Малая сеть

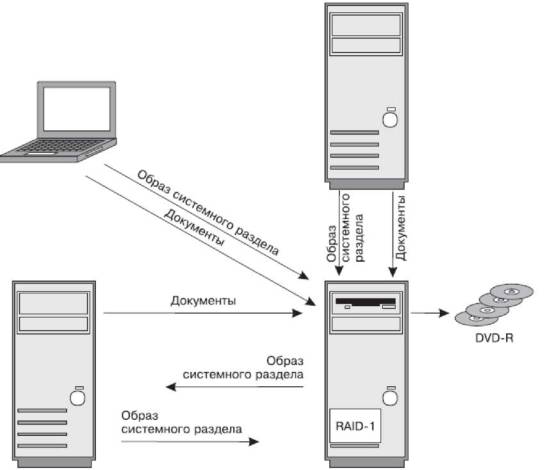

Локальная сеть — хороший инструмент, автоматически снижающий затраты на резервное копирование. С одной стороны, это возможность централизованного хранения данных на надежном оборудовании, например на сервере с RAID-массивом. С другой — простор для распределенного и избыточного хранения информации (рис. 5.28).

Рис. 5.28. Резервное копирование в малой сети.

Если в одноранговую сеть входят от 2 до 5–8 компьютеров, в ней редко выделяется отдельный сервер. В таком случае оправданно перекрестное копирование, когда данные с любого компьютера архивируются на соседний. Вместе с тем если один из компьютеров снабжен RAID-массивом, именно его целесообразно использовать для хранения всех или большинства резервных копий. Даже если все рабочие документы находятся на локальных компьютерах, создание централизованного хранилища на самом надежном узле сети позволит упорядочить и облегчить процедуру архивирования. Критически важные данные удобно дублировать на съемные носители уже с этого компьютера.

Важно решить, будут средства архивирования устанавливаться и запускаться на каждом компьютере сети либо только на сервере или компьютере, играющем эту роль. Единого рецепта не существует: все зависит от политики, принятой в компании. Технически большинство программ, в том числе и Acronis True Image, легко позволяют реализовать оба варианта.

Первый вариант уместнее в компаниях, где бизнес-процессы и роли непрерывно развиваются, а рабочий день многих сотрудников не нормирован. В таком случае целесообразно распределить часть обязанностей по резервному копированию между всеми сотрудниками: каждый решает, какие данные и когда он должен архивировать. Это позволит избежать ситуаций, когда производится попытка архивировать файлы, еще открытые в приложениях, либо, наоборот, выполнить резервное копирование данных с выключенной рабочей станции. Разумеется, в информационной политике должен быть четко прописан конечный результат: каждый сотрудник лично отвечает за сохранность данных, с которыми он работает.

Второй вариант предпочтителен для фирм со строго распределенными стабильными бизнес-процессами и ролями. Системному администратору удобнее осуществлять резервное копирование с одного компьютера. Однако для этого важно определить время и порядок архивирования. Все сотрудники должны следовать данному графику, а рабочие документы держать в строго определенных папках.

- Часть III Защищаем домашний компьютер и домашнюю сеть

- Глава 6 Соединяем компьютеры без проводов

- Как сделать домашний компьютер шлюзом?

- 5. Компьютер для здоровья: полезные программы

- 1.2. Типичные конфигурации компьютера

- Часть III Текст

- Глава 9 Шлюз в Интернет

- 6.1.3. Сеть

- 12.4. Выявление атак

- Встреча с потребителем у него дома или в офисе