Книга: Тайны и секреты компьютера

Глава 23. Ловим почтового бандита

Глава 23. Ловим почтового бандита

Пользователи Интернета, работающие с электронной почтой, часто могут столкнуться с ситуацией, когда в почтовый ящик начинает приходить море ненужной информации, — например, реклама американских сувениров или корма для собак. Это так называемый «спам» — рекламная рассылка. Радости такие вещи не приносят: во-первых, их загрузка с почтового сервера на свой компьютер занимает время, а значит — деньги, а, во-вторых, такие письма могут заполнить ящик доверху, и в этом случае либо все вновь приходящие письма будут отправляться назад их авторам с пометкой "Ящик переполнен", либо, что еще хуже, за их хранение придется платить деньги провайдеру, у которого ящик расположен, если у того такие тарифные планы.

Рекламная рассылка — это еще не самый опасный нежеланный подарок из всех возможных. Другая опасная ситуация — это так называемые "почтовые бомбы". К примеру, кто-то вам крепко позавидовал и решил испортить вам жизнь. В результате каждый день в вашем почтовом ящике оказывается дистрибутив Windows 3.11, и вы тратите по полтора часа на забор почты с помощью модемного подключения. Сам же отправитель имеет оптоволоконную линию для доступа в Интернет или действует из Интернет-кафе. При этом нужные письма в ваш ящик попасть не могут, так как он забит «подарком», а может быть и еще того хуже — провайдер требует оплату места под ящик, так как его бесплатный лимит превышен.

По электронной почте могут рассылаться и вирусы. О том, как это делается, можно найти почти в любом компьютерном издании. Тут и исполняемый файл с именем pic.jpg………..exe в аттачменте, и скрипт там же, и даже JavaScript в самом тексте письма в формате HTML. Защититься от них можно, хоть иногда и сложно — не следует открывать неизвестные аттачменты, тем более без проверки антивирусами, кроме того, весьма желательно своевременно устанавливать «заплатки» на обнаруженные дефекты безопасности браузера, распространяющиеся с сайта его производителя. Ну и, естественно, ни при каких условиях не настраивать почтовый клиент на автоматическое открытие вложений (этим особенно грешит Microsoft Outlook). Но в любом случае письмо с вирусом занимает место в ящике, заставляет тратить время на его загрузку да и попросту является оскорблением получателю.

Но вот допустим, что вам пришло письмо с спамом, "предложением о заработке" или вирусом. Или обрушилась "почтовая бомба". Что делать? Настроить фильтры в почтовом клиенте или на почтовом сервере, если тот это позволяет (как это сделать — читайте ниже)? Да, безусловно. Но желательно ведь еще и найти отправителя, чтобы предотвратить его дальнейшие действия.

Разумеется, искусного киберпреступника, принявшего максимальное число мер для своей маскировки, самостоятельно вычислить так просто не удастся. Однако, к счастью, отнюдь не все рассылатели спама и "почтовых бомб" отличаются интеллектом. Поэтому попробовать определить источник письма можно, и в некоторых случаях данное действие может увенчаться успехом.

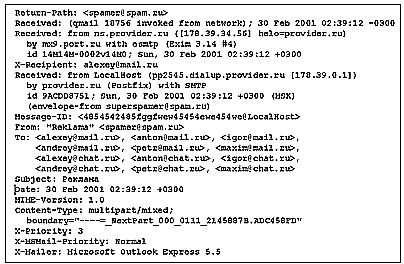

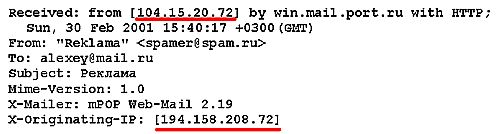

Для начала посмотрите заголовок письма, пришедшего вам (рис. 23.1) и внимательно изучите. В Microsoft Outlook Express 5.0 это можно сделать, выделив письмо в папке и выбрав из меню правой кнопки мыши пункт Свойства-Подробности.

В заголовке письма записывается весь путь его прохождения через цепь почтовых серверов. Запись ведется снизу вверх — то есть каждый новый сервер, через который проходит письмо, помещает информацию о себе в самое его начало.

Рис. 23.1. Заголовок письма спамера. Все параметры данного заголовка письма являются полностью вымышленными. Любое совпадение с реальными адресами, лицами, наименованиями абсолютно случайно.

Самая верхняя строчка — это обычно Return-Path или From, обратный адрес письма. При нажатии кнопок «Ответить», "Ответить отправителю" в почтовых клиентах именно на этот адрес отправляется ответ. Но… в письме спамера здесь может быть что угодно. Как реальный адрес, так и нет. Поэтому не стоит его принимать во внимание — ведь рассылка рекламы вполне может быть провокацией, направленной на дискредитацию честного производителя, не промышляющего спамом. Чтобы у сетевого сообщества сложилось отрицательное мнение о «рекламируемой» фирме и тем самым был устранен конкурент. Поместить в письмо нужный обратный адрес легче легкого — в Microsoft Outlook Express он указывается в настройках учетных записей, а в The Bat! вообще вписывается в текст письма отправителем. При рассылке вирусов обратный адрес тоже может быть поставлен произвольный.

Поэтому то, что вам нужно для того, чтобы выследить спамера — это самый нижний абзац заголовка письма, в котором есть слово Received. Это — запись самого первого почтового сервера, на который непосредственно отправил письмо спамер со своего компьютера. Именно ее и надо изучить.

Стоит сказать сразу — максимум, что можно узнать из заголовка письма, это IP-адрес отправителя и время отправки письма. Так как каждый компьютер, входящий в Интернет, принадлежит к какой-нибудь сети, управляемой службой поддержки (сети провайдера — если имеет доступ по модему, локальной сети в офисе, университете, Интернет-кафе и т. д.), то по этому IP-адресу можно вычислить координаты этой сети, ее местонахождение, а также контактную информацию ее владельцев и администраторов. Как это сделать?

Все по порядку. Сначала определим IP-адрес отправителя и дату отправки письма.

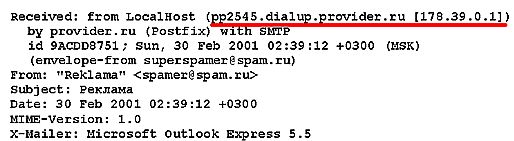

На рис. 23.2, 23.3, 23.4 вы можете видеть образцы окончаний заголовков писем. Рис. 23.2 демонстрирует письмо, отправленное посредством модемного подключения. Обратите внимание на то, что стоит после слова Received — подчеркнутый текст

from LocalHost (pp2545.dialup.provider.ru [178.39.0.1])

Рис. 23.2. Этот спамер подключался по модему через провайдера Provider.ru. Подчеркнут его IP-адрес.

Именно это и есть адрес компьютера, с которого было отправлено данное письмо. То, что стоит после самого нижнего слова "Received: " в заголовке письма. Кроме того, в этой же записи первого почтового сервера, через который прошло письмо спамера, имеется и указание на дату отправки сообщения:

by provider.ru (Postfix) with SMTP id 9ACDD8751; Sun, 30 Feb 2001 02:39:12 +0300 (MSK)

Из этих строк записи следует, что в воскресенье, 30 февраля 2001 года, в 2 часа 39 минут 12 секунд сервер provider.ru получил это письмо с компьютера с IP-адресом 178.39.0.1 и текстовым адресом pp2545.dialup.provider.ru. Слово Dialup — это признак того, что вредитель пользовался модемным подключением (оно ведь и означает — подключение посредством дозвона по телефону).

Отсюда следует, что злоумышленник действовал через провайдера, сервер которого имеет адрес provider.ru. Осталось только посетить этот сервер, ознакомиться с расположенным на нем сайтом провайдера, узнать e-mail службы борьбы с незаконными действиями пользователей (обычно ее адрес имеет вид [email protected]) и переслать письмо спамера на него как вложение. Именно как вложение — с помощью соответствующей функции почтовой программы. Иначе в пересылаемое письмо не войдет его заголовок, что обесценит пересылку. Сотрудники службы изучат заголовок письма, посмотрят в log-файлах сервера, с какого номера телефона и каким пользователем было отослано письмо, а затем примут меры — или запретят вообще доступ к своим модемным пулам с этого телефона, либо сообщат в компетентные органы.

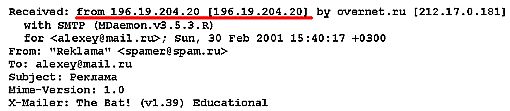

Однако отнюдь не все спамеры действуют через модемное подключение. Спамер может быть и сотрудником офиса, и его посетителем, да и просто иметь подключение к Интернету по ASDL или ISDN-доступу. Да и не всегда в заголовке письма, отправленного при доступе посредством модемного подключения, можно найти текстовый адрес отправителя. А ведь именно он нам нужен — чтобы узнать, к какой сети принадлежит спамер, и связаться с ее службой поддержки. Заголовок письма может выглядеть так, как на рис. 23.3 или 23.4.

Рис. 23.3. А этот — наверное, через выделенную линию или локальную сеть. Но почтовый сервер у него расположен у провайдера Overnet. Подчеркнут его IP-адрес.

Рис. 23.4. Ну, а здесь можно выявить только IP-адрес. Скорее всего, отправитель пользовался web-интерфейсом сервера Mail.ru для отправки своего сообщения. Подчеркнут его IP-адрес.

Спамер, заголовок письма которого показан на рис. 23.3, подключался, скорее всего, не по модему, а по выделенной линии или действовал непосредственно из локальной сети какого-нибудь офиса. Для отправки письма он пользовался почтовым сервером провайдера Overnet. Ну, а спамер, отправивший письмо с заголовком как на рис. 23.4, вообще не пользовался почтовыми серверами для его посылки — он действовал через web-интерфейс сервера www.mail.ru.

Однако — обратите внимание! — во всех случах в заголовок вошли его IP-адрес и дата отправки со временем. Поэтому теперь нашей задачей станет получение информации о том, какой сети, входящей в Интернет, принадлежит компьютер с этим адресом.

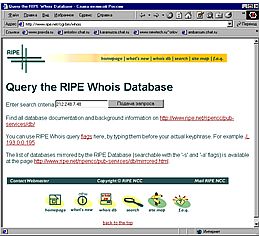

Когда создается сеть, входящая в Интернет, ей выделяется набор IP-адресов для присвоения ее компьютерам. (Более подробно о том, как устроен Интернет, что такое IP-адреса и зачем их выделять вы можете узнать из главы 9.) Раздает IP-адреса новым сетям организация под названием RIPE. На ее сайте www.ripe.net имеется в свободном доступе база данных, в которой содержится интересующая нас информация о принадлежности сетям всех компьютерах, имеющих IP-адреса.

Поэтому если в заголовке письма нет указаний на сеть, в которую входит компьютер спамера, то для выяснения этого вопроса следует посетить сайт RIPE www.ripe.net, а именно — его страницу http://www.ripe.net/cgi-bin/whois (рис. 23.5, также на нее можно попасть по ссылке whois с главной страницы сервера www.ripe.net).

Рис. 23.5. База данных RIPE по IP-адресам.

Введите IP-адрес в поле ввода на этой странице, и вы узнаете, какой сети он выделен.

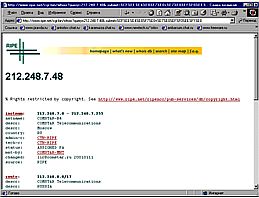

Это — вход в базу данных по IP-адресам сетей. Введите IP-адрес злоумышленника, определенный из заголовка его письма, в поле ввода, и нажмите кнопку. Вам будет выдана информация о том, какой сети этот IP-адрес принадлежит (рис. 23.6).

Рис. 23.6. Отчет базы данных RIPE. Из него понятно, что адрес 212.248.7.48, входящий в диапазон адресов 212.248.7.0 — 212.248.7.255, принадлежит сети фирмы Comstar — провайдеру услуг доступа в Сеть.

В полученной информации будет несколько ссылок на координаты администратора сети, ее владельца, в общем — тех, кто за эту сеть отвечает. Эти данные всегда правильны — ведь именно по ним RIPE связывается с администрацией сети по техническим вопросам. Обычно эти ссылки имеют вид «admin-c», «tech-c». Так что посмотрите отчет поближе — наверняка и e-mail найдете, и телефон…

Ну, а дальнейшие действия те же, что и описанные выше — отправка письма администратору сети с вложенным письмом злоумышленника. Пусть наводит порядок. Администрациям сетей невыгодно укрывать злоумышленников, действующих через эти сети, — ведь иначе их могут счесть их пособниками и «выгнать» из Интернета.

Однако в том случае, если вам пришел по почте вирус, то не спешите сразу наказывать его отправителя жалобой администрации той сети, в которую компьютер отправителя входит. В последнее время вирусописатели придумали очередной мерзопакостный прием причинения вреда пользователям Сети, при котором с зараженного компьютера без ведома его владельца осуществляется массовая рассылка вирусов. Довольно ясно, что в этом случае владелец компьютера-отправителя виноват лишь в том, что допустил его заражение вредоносной программой. Поэтому вначале выясните на сайтах производителей антивирусных программ, не занимается ли пришедший вам вирус массовой рассылкой своих копий, и если занимается, то не добавляйте уже состоявшейся его жертве страданий, отправляя жалобу администрации его сети.

Разумеется, из заголовка письма не всегда можно выявить IP-адрес злоумышленника. Существуют специальные серверы, скрывающие IP-адрес отправителя в пересылаемых через них письмах и подставляющие вместо него свой. Однако администрация таких серверов обычно относится к спамерам без особой любви. Если вам пришел спам или "почтовая бомба" с такого сервера (обычно в заголовке указывается его текстовый адрес), то сообщите об этом случае его администрации. У них есть «логи», то есть файлы, в которых записывается, кто и когда заходил на сервер, отправлял письмо, и откуда это происходило. Вам наверняка помогут — сами найдут сеть вредителя и сообщат туда.

Если вы пользуетесь программой — файерволлом, которая может определить IP-адрес злоумышленника при его атаке через Интернет непосредственно на ваш компьютер, то тоже не забывайте сервер www.ripe.net. Всегда полезно сообщать администрации сетей о попытках хулиганства с их компьютеров. Они ведь тоже заинтересованы в этой информации.

Злоумышленник может использовать для отправки своих писем специальные программы, скрывающие его истинный IP-адрес. Случается это не так часто — но все же бывает. Кроме того, если злосчастный спамер обитает где-нибудь в Америке или Африке, то вряд ли тамошние провайдеры будут с ним разбираться. Особенно по жалобе российского пользователя. К тому же там спам — это бизнес, достаточно широко распространенный. Поэтому, разумеется, все, описанное выше — не универсальный способ защиты и выслеживания. Есть такие хорошие вещи, как почтовые фильтры, возможность просмотра заголовков пришедших сообщений и удаление ненужных писем на почтовом сервере без загрузки на компьютер, ответный удар, наконец…

Настройка почтовых фильтров

Практически во всех почтовых клиентах есть возможность устанавливать почтовые фильтры — то есть условия, при выполнении которых с приходящей почтой будут автоматически выполняться определенные действия. Например, удаление с почтового сервера без загрузки на компьютер писем, пришедших с определенного адреса или содержащих определенные тексты.

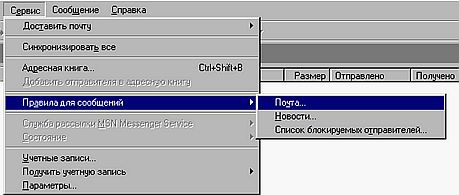

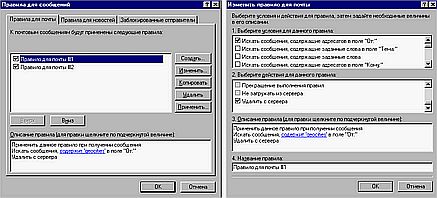

В программе Microsoft Outlook Express для этого служит пункт Сервис — Правила для сообщений — Почта (рис. 23.7).

Рис. 23.7.Установка фильтров на входящую почту в Microsoft Outlook Express производится именно здесь (версии от 5.0).

Правило в данном случае — это схема поведения программы Outlook Express при получении сообщения. Программа может выбирать из всех входящих сообщений содержащие какое-нибудь слово в адресе, теме, самом тексте или имеющие слишком большой размер. Выбранные сообщения могут быть сразу направлены в какую-нибудь папку, пересланы по другому адресу. Но наиболее ценной является возможность сразу удалять с сервера ненужные сообщения, не загружая их и даже не уведомляя пользователя об этом. Для этого просто нужно соответствующим образом настроить Правила (рис. 23.8).

Рис. 23.8. Пример настройки почтовых фильтров в программе Microsoft Outlook Express (версии от 5.0).

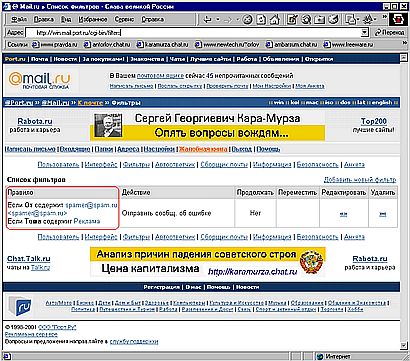

Кроме того, возможность устанавливать фильтры есть на многих серверах бесплатной почты. Так, на www.mail.ru для этого необходимо в web-интерфейсе воспользоваться ссылкой «Настройки», в списке настроек выбрать пункт «Фильтры», а на странице с фильтрами установить нужные параметры (рис. 23.9, справа).

Рис. 23.9. Страница установки фильтров для входящей почты на сервере бесплатных почтовых ящиков www.mail.ru.

Не пренебрегайте возможностями почтовых фильтров, тем более что для их реализации особо много сил затрачивать не надо. В первую очередь используйте фильтры почтового сервера, если, конечно, ваш сервер позволяет это делать. Кроме того, настройте соответствующим образом почтовый клиент в качестве "второй линии обороны".

Сервера бесплатной почты выгодны еще и тем, что практически все они предоставляют пользователю возможность просматривать письма через web-интерфейс. Это дает возможность удалить прямо с сервера "почтовые бомбы" и вирусы, прошедшие через фильтры, не тратя время на их загрузку на свой компьютер и не подвергая себя риску заражения вредоносными программами. Поэтому имеет смысл основной почтовый ящик создать именно на таком сервере (например, www.hotbox.ru, www.netman.ru, на последнем имеется богатый выбор доменных имен для почтовых ящиков).

Практически все сервера бесплатной почты предоставляют услугу "сборщик почты", заключающуюся в том, что с помощью специальной программы могут автоматически забирать почту из других почтовых ящиков (естественно, для этого необходимо указать на особой странице адрес ящика, логин и пароль на доступ к нему). Так что уже имеющийся почтовый ящик не должен служить препятствием для использования услуг бесплатных почтовый систем: настройте "сборщик почты" на вашем новом ящике и забудьте о существовании старого, — все письма, приходящие на него, автоматически перейдут на новый адрес.

С помощью серверов бесплатной почты можно даже создать «эшелонированную» оборону почтового ящика, зарегистрировав несколько дополнительных адресов и настроив автоматическую пересылку всей почты, поступающей на них (эту услугу предоставляют почти все такие сервера), на ваш основной адрес. Эти дополнительные адреса можно указывать во всяких «сомнительных» местах вроде чатов и гостевых книг, а в случае атаки на какой-нибудь из них отключить автоматическую пересылку и дождаться, когда атака закончится, после чего почистить ящик через web-интерфейс и включить пересылку снова. Есть простор для творчества.

- Глава 17. Сайтостроение

- Глава 18. Script Editor: web — редактор из недр Office

- Глава 19. PHP: интерактивность в действии

- Глава 20. Правильный проект — залог успеха

- Глава 21. Размещение и реклама сайта

- Глава 22. Приемы и секреты web-дизайна

- Глава 23. Ловим почтового бандита

- Глава 24. Береги пароль смолоду

- Глава 25. Прошиваем…

- Глава 26. Многоосие

- Глава 27. Тайны Word'овых глубин

- ПОМОГАЙТЕ ДРУГИМ ПРИДЕРЖИВАТЬСЯ ПОЧТОВОГО «ЭТИКЕТА»

- Открытие почтового клиента

- Практическая работа 20. Создание бесплатного почтового ящика

- Создание и отправка почтового сообщения

- 7.2.1. Настройка почтового ящика в Outlook Express (Windows XP)

- Создание электронного почтового сообщения

- 12.2.2. Выбор почтового клиента

- 7.2.3. Настройка почтового ящика в программе Почта Windows Live (Windows 7)

- Настройка домена для использования почтового сервера

- Создание и открытие почтового ящика

- Этапы формирования почтового ящика в The Bat

- Поиск данных в окне создания почтового сообщения