Книга: 2.Внутреннее устройство Windows (гл. 5-7)

Запрет на выполнение

Запрет на выполнение

Хотя в API управления памятью в Windows всегда были определены биты защиты страницы, позволяющие указывать, может ли страница содержать исполняемый код, лишь с появлением Windows XP Service Pack 2 и Windows Server 2003 Service Pack 1 эта функциональность стала поддерживаться на процессорах с аппаратной защитой «запрет на выполнение», в том числе на всех процессорах AMD64 (AMD Athlon64, AMD Opteron), на некоторых чисто 32-разрядных процессорах AMD (отдельных AMD Sempron), на Intel IA64 и Intel Pentium 4 или Xeon с поддержкой EM64T (Intel Extended Memory 64 Technology).

Эта защита, также называемая предотвращением выполнения данных (data execution prevention, DEP), означает, что попытка передачи управления какой-либо инструкции на странице, помеченной атрибутом «запрет на выполнение», приведет к нарушению доступа к памяти. Благодаря этому блокируются попытки определенных типов вирусов воспользоваться ошибками в операционной системе, которые иначе позволили бы выполнить код, размещенный на странице данных. Попытка выполнить код на странице, помеченной атрибутом «запрет на выполнение», в режиме ядра вызывает крах системы с кодом ATTEMPTED_EXECUTE_OF_NOEXECUTE_MEMORY. Если такая же попытка предпринимается в пользовательском режиме, то генерируется исключение STATUS_ACCESS_VIOLATION (0xc0000005); оно доставляется потоку, в котором была эта недопустимая ссылка. Если процесс выделяет память, которая должна быть исполняемой, то при вызове функций, отвечающих за выделение памяти, он обязан явно указать для соответствующих страниц флаг PAGE_EXECUTE, PAGE_EXECUTE_READ, PAGE_EXECUTE_READWRITE или PAGE_EXECUTE_WRITECOPY.

B 64-разрядных версиях Windows атрибут защиты «запрет на выполнение» всегда применяется ко всем 64-разрядным программам и драйверам устройств, и его нельзя отключить. Поддержка такой защиты для 32-разрядных программ зависит от конфигурационных параметров системы. B 64-разрядной Windows защита от выполнения применяется к стекам потоков (как режима ядра, так и пользовательского режима), к страницам пользовательского режима, не помеченным явно как исполняемые, к пулу подкачиваемой памяти ядра и к сеансовому пулу ядра (описание пулов памяти ядра см. в разделе «Системные пулы памяти»). Однако в 32-разрядной Windows защита от выполнения применяется только к стекам потоков и страницам пользовательского режима. Кроме того, когда в 32-разрядной Windows разрешена защита от выполнения, система автоматически загружается в PAE-режиме (переходя на использование РАЕ-ядра, WindowsSystem32Ntkrnlpa.exe). Описание PAE см. в разделе «Physical Address Extension (PAE)».

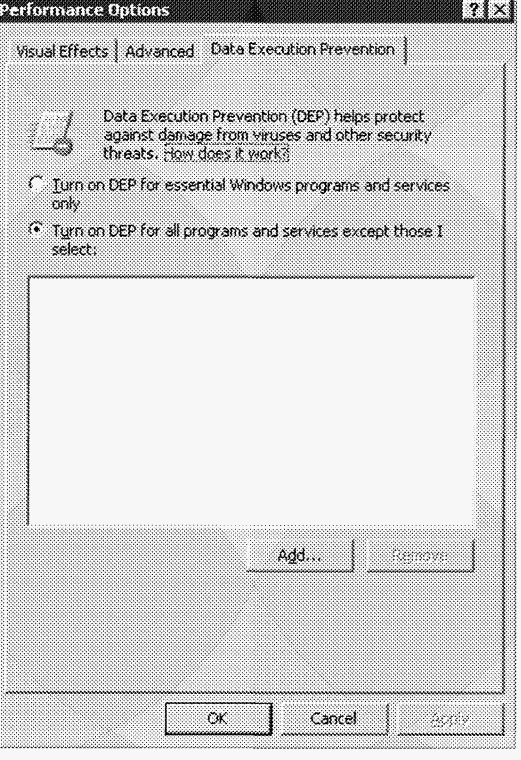

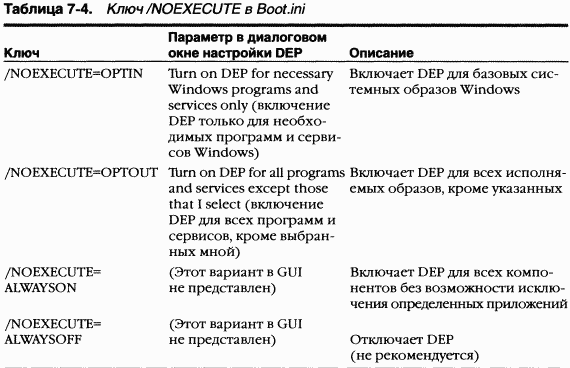

Активизация защиты от выполнения для 32-разрядных программ зависит от ключа /NOEXECUTE= в Boot.ini. Эти настройки можно изменить и на вкладке Data Execution Prevention, которая открывается последовательным выбором My Computer, Properties, Advanced, Performance Settings (см. рис. 7–2.) Когда вы выбираете защиту от выполнения в диалоговом окне настройки DEP, файл Boot.ini модифицируется добавлением в него соответствующего ключа /NOEXECUTE. Список аргументов для этого ключа и их описание см. в таблице 7–4. 32-разрядные приложения, исключенные из защиты от выполнения, перечисляются в параметрах в разделе реестра HKLMSoftwareMicrosoftWindows NT CurrentVersionAppCompatFlagsLayers; при этом в качестве имени параметра используется полный путь к исполняемому файлу, а в качестве его значения — «DisableNXShowUI».

Рис. 7–2. Параметры Data Execution Protection

B Windows XP (в 64- и 32-разрядных версиях) защита от выполнения для 32-разрядных программ по умолчанию применяется только к базовым исполняемым образам операционной системы Windows (/NOEXECUTE=OPTIN), чтобы не нарушить работу 32-разрядных приложений, которые могут полагаться на выполнение кода в страницах, не помеченных как исполняемые. B Windows Server 2003 такая защита по умолчанию распространяется на все 32-разрядные приложения (/NOEXECUTE=OPTOUT).

ПРИМЕЧАНИЕ Чтобы получить полный список защищаемых программ, установите Windows Application Compatibility Toolkit (его можно скачать с microsoft.com) и запустите CompatibilityAdministrator Tool. Выберите System Database, Applications и Windows Components. B правой секции окна появится список защищенных исполняемых файлов.

- Введение в диспетчер памяти

- Компоненты диспетчера памяти

- Внутренняя синхронизация

- Конфигурирование диспетчера памяти

- Исследование используемой памяти

- Сервисы диспетчера памяти

- Большие и малые страницы

- Резервирование и передача страниц

- Блокировка памяти

- Гранулярность выделения памяти

- Разделяемая память и проецируемые файлы

- Защита памяти

- Запрет на выполнение

- Программный вариант DEP

- Копирование при записи

- Диспетчер куч

- Типы куч

- Структура диспетчера кучи

- Синхронизация доступа к куче

- Ассоциативные списки

- Куча с малой фрагментацией

- Средства отладки

- Pageheap

- Address Windowing Extensions

- Системные пулы памяти

- Настройка размеров пулов

- Мониторинг использования пулов

- Ассоциативные списки

- Утилита Driver Verifier

- Настройка и инициализация Driver Verifier

- Special Pool (Особый пул)

- Pool Tracking (Слежение за пулом)

- Force IRQL Checking (Обяз. проверка IRQL)

- Low Resources Simulation (Нехватка ресурсов)

- Структуры виртуального адресного пространства

- Структуры пользовательского адресного пространства на платформе x86

- Структура системного адресного пространства на платформе x86

- Пространство сеанса на платформе x86

- Системные PTE

- Структуры 64-разрядных адресных пространств

- Трансляция адресов

- Трансляция виртуальных адресов на платформе x86

- Каталоги страниц

- Страницы таблиц и PTE

- Адрес байта в пределах страницы

- Ассоциативный буфер трансляции

- Physical Address Extension (PAE)

- Трансляция виртуальных адресов на платформе IA64

- Трансляция виртуальных адресов на платформе x64

- Обработка ошибок страниц

- Недействительные PTE

- Прототипные PTE

- Операции ввода-вывода, связанные с подкачкой страниц

- Конфликты ошибок страницы

- Страничные файлы

- Дескрипторы виртуальных адресов

- Объекты-разделы

- Рабочие наборы

- Подкачка по требованию

- Средство логической предвыборки

- Правила размещения

- Управление рабочими наборами

- Диспетчер настройки баланса и подсистема загрузки-выгрузки

- Системный рабочий набор

- База данных PFN

- Динамика списков страниц

- Подсистема записи модифицированных страниц

- Структуры данных PFN

- Уведомление о малом или большом объеме памяти

- Оптимизаторы памяти — миф или реальность?

- Резюме

- Запрет на редактирование реестра

- Я не использую NTFS, но очень нужно запретить пользователям запуск одной программы. Это реально?

- 4.14. Запрет и разрешение хостов

- 8.4.5. Выполнение внешних команд

- 10.5.1. Запрет доступа реальным пользователям

- Выполнение макросов

- Практическая работа 46. Выполнение расчетов с использованием Мастера функций

- 9.4.2. Регистрация времени, потраченного на выполнение задания

- 15.3.2. Установка контрольных точек, пошаговое выполнение и отслеживаемые точки

- 5.4. Управление интерфейсом и выполнение команд

- Выполнение Linuxconf на удаленном компьютере

- Выполнение AMANDA