Книга: 2.Внутреннее устройство Windows (гл. 5-7)

Защита памяти

Защита памяти

Как уже говорилось в главе 1,Windows обеспечивает защиту памяти, предотвращая случайную или преднамеренную порчу пользовательскими процессами данных в адресном пространстве системы или других процессов. B Windows предусмотрено четыре основных способа защиты памяти.

Во-первых, доступ ко всем общесистемным структурам данных и пулам памяти, используемым системными компонентами режима ядра, возможен лишь из режима ядра — у потоков пользовательского режима нет доступа к соответствующим страницам. Когда поток пользовательского режима пытается обратиться к одной из таких страниц, процессор генерирует исключение, и диспетчер памяти сообщает потоку о нарушении доступа.

ПРИМЕЧАНИЕ Некоторые страницы в системном адресном пространстве Windows 95/98 и Windows Millennium Edition, напротив, доступны для записи из пользовательского режима, что позволяет сбойным приложениям портить важные системные структуры данных и вызывать крах системы.

Во-вторых, у каждого процесса имеется индивидуальное закрытое адресное пространство, защищенное от доступа потоков других процессов. Исключение составляют те случаи, когда процесс разделяет какие-либо страницы с другими процессами или когда у другого процесса есть права на доступ к объекту «процесс» для чтения и/или записи, что позволяет ему использовать функции ReadProcessMemory и WriteProcessMemory. Как только поток ссылается на какой-нибудь адрес, аппаратные средства поддержки виртуальной памяти совместно с диспетчером памяти перехватывают это обращение и транслируют виртуальный адрес в физический. Контролируя трансляцию виртуальных адресов, Windows гарантирует, что потоки одного процесса не получат несанкционированного доступа к страницам другого процесса.

В-третьих, кроме косвенной защиты, обеспечиваемой трансляцией виртуальных адресов в физические, все процессоры, поддерживаемые Windows, предоставляют ту или иную форму аппаратной защиты памяти (например доступ для чтения и записи, только для чтения и т. д.); конкретные механизмы такой защиты зависят от архитектуры процессора. Скажем, страницы кода в адресном пространстве процесса помечаются атрибутом «только для чтения», что защищает их от изменения пользовательскими потоками.

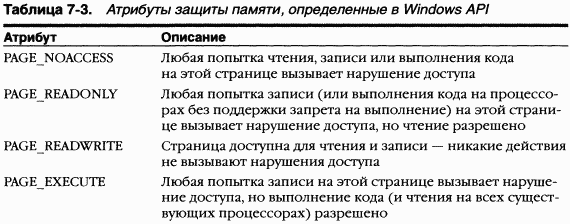

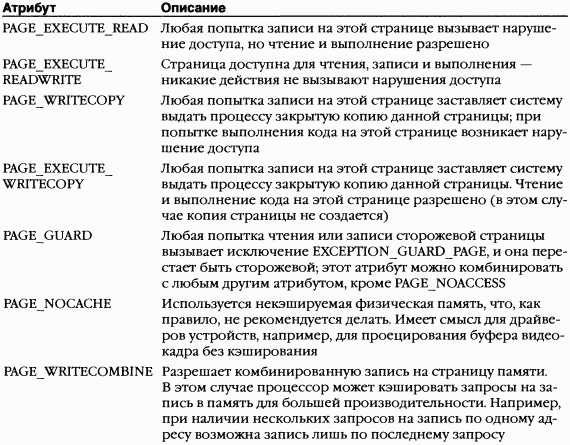

Атрибуты защиты памяти, определенные в Windows API, перечислены в таблице 7–3 (см. также документацию на функции VirtualProtect, VirtualProtectEx, VirtualOuery и VirtualQuervEx}.

ПРИМЕЧАНИЕ Атрибут защиты «запрет на выполнение» (no execute protection) поддерживается Windows XP Service Pack 2 и Windows Server 2003 Service Pack 1 на процессорах с соответствующей аппаратной поддержкой (например, на x64-, IA64- и будущих x86-npoueccopax). B более ранних версиях Windows и на процессорах без поддержки атрибута защиты «запрет на выполнение», выполнение всегда разрешено. Более подробные сведения об этом атрибуте защиты см. в следующем разделе.

Наконец, совместно используемые объекты «раздел» имеют стандартные для Windows списки контроля доступа (access control lists, ACL), проверяемые при попытках процессов открыть эти объекты. Таким образом, доступ к разделяемой памяти ограничен кругом процессов с соответствующими правами. Когда поток создает раздел для проецирования файла, в этом принимает участие и подсистема защиты. Для создания раздела поток должен иметь права хотя бы на чтение нижележащего объекта «файл», иначе операция закончится неудачно.

После успешного открытия описателя раздела действия потока все равно зависят от описанных выше атрибутов защиты, реализуемых диспетчером памяти на основе аппаратной поддержки. Поток может менять атрибуты защиты виртуальных страниц раздела (на уровне отдельных страниц), если это не противоречит разрешениям, указанным в ACL для данного раздела. Так, диспетчер памяти позволит потоку сменить атрибут страниц общего раздела «только для чтения» на «копирование при записи», но запретит его изменение на атрибут «для чтения и записи». Копирование при записи разрешается потому, что не влияет на другие процессы, тоже использующие эти данные.

Все эти механизмы защиты памяти вносят свой вклад в надежность, стабильность и устойчивость Windows к ошибкам и сбоям приложений.

- Введение в диспетчер памяти

- Компоненты диспетчера памяти

- Внутренняя синхронизация

- Конфигурирование диспетчера памяти

- Исследование используемой памяти

- Сервисы диспетчера памяти

- Большие и малые страницы

- Резервирование и передача страниц

- Блокировка памяти

- Гранулярность выделения памяти

- Разделяемая память и проецируемые файлы

- Защита памяти

- Запрет на выполнение

- Программный вариант DEP

- Копирование при записи

- Диспетчер куч

- Типы куч

- Структура диспетчера кучи

- Синхронизация доступа к куче

- Ассоциативные списки

- Куча с малой фрагментацией

- Средства отладки

- Pageheap

- Address Windowing Extensions

- Системные пулы памяти

- Настройка размеров пулов

- Мониторинг использования пулов

- Ассоциативные списки

- Утилита Driver Verifier

- Настройка и инициализация Driver Verifier

- Special Pool (Особый пул)

- Pool Tracking (Слежение за пулом)

- Force IRQL Checking (Обяз. проверка IRQL)

- Low Resources Simulation (Нехватка ресурсов)

- Структуры виртуального адресного пространства

- Структуры пользовательского адресного пространства на платформе x86

- Структура системного адресного пространства на платформе x86

- Пространство сеанса на платформе x86

- Системные PTE

- Структуры 64-разрядных адресных пространств

- Трансляция адресов

- Трансляция виртуальных адресов на платформе x86

- Каталоги страниц

- Страницы таблиц и PTE

- Адрес байта в пределах страницы

- Ассоциативный буфер трансляции

- Physical Address Extension (PAE)

- Трансляция виртуальных адресов на платформе IA64

- Трансляция виртуальных адресов на платформе x64

- Обработка ошибок страниц

- Недействительные PTE

- Прототипные PTE

- Операции ввода-вывода, связанные с подкачкой страниц

- Конфликты ошибок страницы

- Страничные файлы

- Дескрипторы виртуальных адресов

- Объекты-разделы

- Рабочие наборы

- Подкачка по требованию

- Средство логической предвыборки

- Правила размещения

- Управление рабочими наборами

- Диспетчер настройки баланса и подсистема загрузки-выгрузки

- Системный рабочий набор

- База данных PFN

- Динамика списков страниц

- Подсистема записи модифицированных страниц

- Структуры данных PFN

- Уведомление о малом или большом объеме памяти

- Оптимизаторы памяти — миф или реальность?

- Резюме

- Зачем нужна защита

- Защита устройств

- Лекции 4, 5 и 6. Нейронные сети ассоциативной памяти, функционирующие в дискретном времени

- Глава 7 Интерфейсы электронной памяти

- Раздел VII Левиафан в Сети: защита права на тайну частной жизни после событий 2013 г.

- 3.2.1.2. Начальное выделение памяти: malloc()

- Глава 2 Нарушение и защита информационных систем

- Глава 4 Защита информации в компьютерных системах

- Часть II Защита электронной почты

- Неисправности оперативной памяти

- Как работает модуль оперативной памяти

- Описание типов модулей оперативной памяти