Книга: TCP/IP Архитектура, протоколы, реализация (включая IP версии 6 и IP Security)

3.8.3 Целостность сообщения

3.8.3 Целостность сообщения

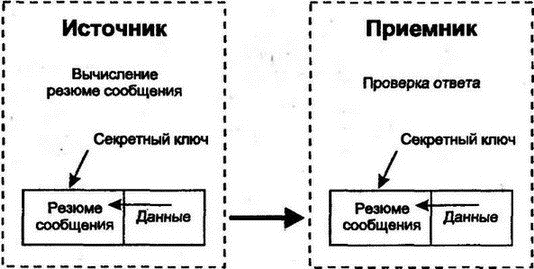

MD5 и совместно используемые секретные ключи можно применять для определения изменений в данных при их пересылке по сети. Рассмотрим рис. 3.10:

1. Вычисление MD5 выполняется над данными с помощью секретного ключа.

2. Данные и полученное сообщение посылаются партнеру.

3. Партнер выполняет вычисление MD5 над полученными данными и известным секретным ключом.

4. Партнер сравнивает полученный результат с соответствующим резюме сообщения. При совпадении считается, что данные не изменились.

Отметим, что, не зная секретного ключа, подглядывающий за пересылаемыми данными злоумышленник не сможет фальсифицировать или изменить эти данные. Такой механизм применяется в системах защищенной электронной почты и безопасных от вторжения транзакциях клиент/сервер.

Рис. 3.10. Защита пересылаемых данных с помощью резюме сообщения, вычисленного по MD5

- Сообщения об ошибках gsec

- ЧАСТЬ 2 ОБМЕН СООБЩЕНИЯМИ

- Текстовые сообщения процедуры POST

- Обмен сообщениями в сети

- Распределенный обмен сообщениями

- Сокращения в SMS-сообщениях

- Пример неудачного электронного сообщения

- 10.1.2. Сообщения сервера

- Обмен сообщениями

- Создание и отправка почтового сообщения

- Создание электронного почтового сообщения

- 26.2.4. Автоматические справочные сообщения