Книга: Обеспечение информационной безопасности бизнеса

Ключевые моменты

Ключевые моменты

По мнению отраслевых аналитиков, в десятку самых серьезных угроз корпоративной безопасности входят ошибки сотрудников, кражи данных сотрудниками и бизнес-партнерами, а также злонамеренные действия инсайдеров.

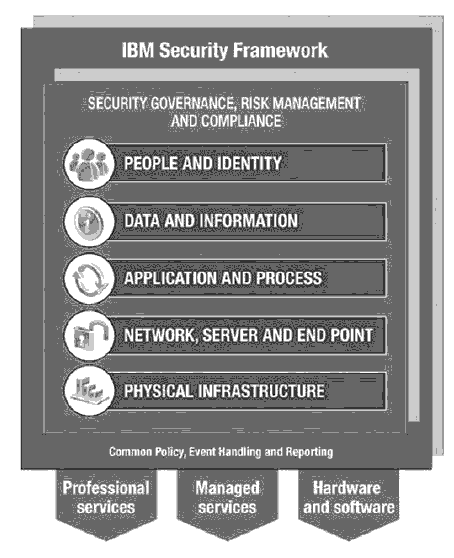

Основываясь на глубоком понимании внутренних и внешних угроз корпоративной безопасности, IBM предлагает адаптируемый, соответствующий потребностям бизнеса, целостный подход к обеспечению безопасности.

Такой подход охватывает различные области рисков, оказывающих влияние на состояние системы безопасности в организации:

• Пользователи и идентификация — предоставлять пользователям в организации и за ее пределами, включая поставщиков, партнеров и клиентов, свободный доступ к необходимым данным и инструментам, блокируя доступ для тех, у кого нет такой необходимости или нет соответствующих прав.

• Данные и информация — поддерживать масштабное сотрудничество по электронным каналам, защищая важнейшие данные при их передаче и хранении.

• Приложения — обеспечивать эффективную защиту важнейших для бизнеса приложений и процессов от внешних и внутренних угроз в течение всего жизненного цикла, от проектирования до развертывания и эксплуатации.

• Сеть, серверы и конечные точки — поддерживать эффективный мониторинг сети, серверов и конечных точек, обеспечивая безопасность организации в условиях растущего количества угроз и уязвимостей.

• Физическая инфраструктура — защищать ИТ-активы с использованием средств контроля физического доступа, а также обеспечивать защиту физических активов от различных угроз для повышения уровня безопасности в целом.

В составе своей полнофункциональной структуры обеспечения безопасности IBM предлагает обширный, интегрированный комплекс решений для управления доступом и идентификационными данными. Это помогает организациям укреплять безопасность коллективной работы и доступа к ресурсам в соответствии с потребностями бизнеса.

- Краткий обзор

- Ключевые моменты

- Эффективное использование подхода на базе стандартов к управлению жизненным циклом идентификационных данных и доступом в соответствии с потребностями бизнеса

- Определение средств контроля

- Ключевые моменты

- Регистрация и проверка пользователей

- Управление правами пользователей

- Контроль доступа

- Мониторинг, аудит и составление отчетов о правах и действиях пользователей

- Защита бизнес-систем и информации с использованием решений для управления идентификационными данными и доступом

- Ключевые моменты

- Авторизация пользователей

- Управление идентификационными данными

- Ключевые моменты

- Обширный ассортимент услуг IBM

- Защита и совершенствование коллективной работы и доступа к ресурсам

- Дополнительная информация

- О решениях IBM Service Management