Книга: Обеспечение информационной безопасности бизнеса

4.2.4. Некоторые модели угроз

4.2.4. Некоторые модели угроз

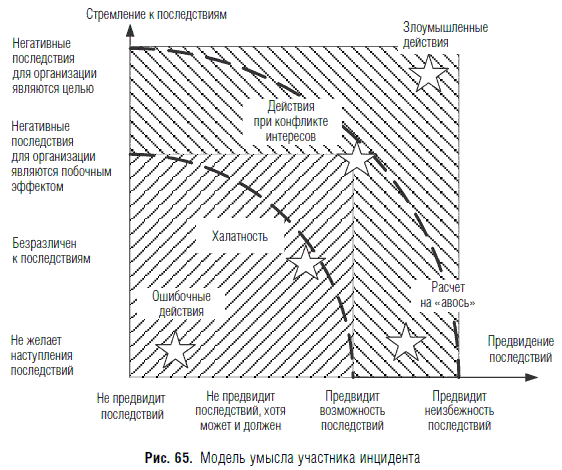

Разнообразие угроз ИБ от персонала позволяет построить не менее разнообразные модели. Например, пространство возможной вины участника инцидента показано на рис. 65 в двух измерениях:

— по вертикальной оси — «стремление к последствиям нападения», которое изменяется от нежелательности последствий инцидента с точки зрения инсайдера до сознательного стремления инсайдера нанести наибольший ущерб организации и другим вовлеченным в инцидент лицам;

— «предвидение последствий», которое изменяется от субъективной неспособности (или объективной невозможности) сотрудника предвидеть негативные последствия своих действий до уверенного предвидения неизбежности инцидента и его негативных последствий.

В предложенном пространстве вины могут быть размещены все происходящие в организации инциденты, хотя сделать это может быть и не просто. Собранная на подобном рисунке статистика организации за период времени покажет, в каком направлении работы с персоналом необходимо вести профилактические мероприятия.

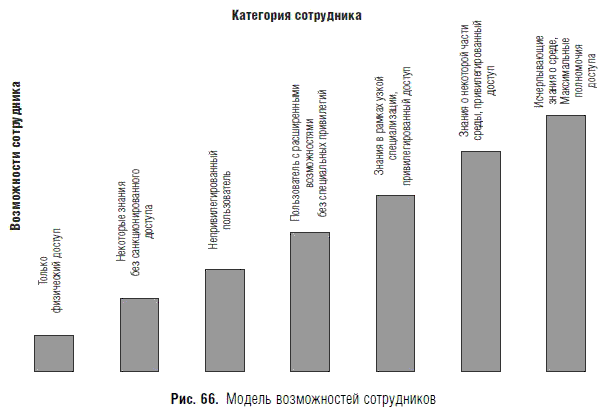

Модель возможностей сотрудников [34] как важной составляющей их опасности для организации приведена на рис. 66.

Это модель демонстрирует связь между опасностью сотрудника (с точки зрения его возможностей по реализации атаки) и его ролью в информационной системе организации.

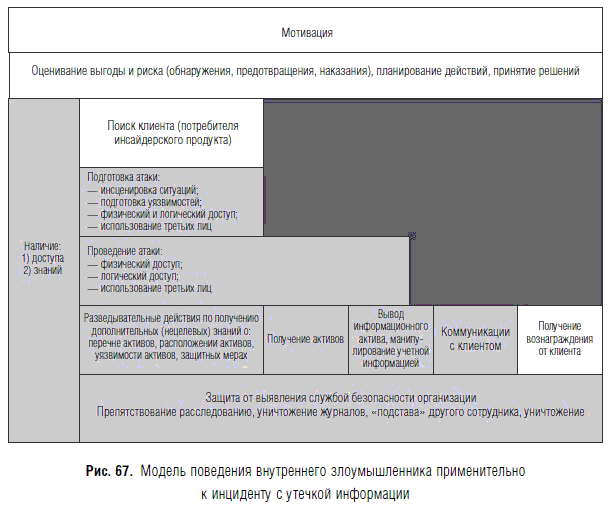

Модель поведения внутреннего злоумышленника применительно к инциденту с утечкой информации «на заказ», представлена на рис. 67.

Часть действий внутреннего злоумышленника (светлые области на рисунке) является ненаблюдаемой для организации, другая часть наблюдаема при осуществлении организацией целенаправленной деятельности по повышению обзора по соответствующим направлениям.

- 4.2.1. Цели моделирования угроз

- 4.2.2. Типология инцидентов

- 4.2.3. Факторная модель

- 4.2.4. Некоторые модели угроз

- 4.2.5. Внешние сообщники внутреннего злоумышленника

- 4.2.6. Типология мотивов

- 4.2.7. Сговор

- 4.2.8. Деятельность внутреннего злоумышленника с точки зрения формальных полномочий

- Управление идентификационными данными и доступом (IBM Восточная Европа/Азия)

- 4.3. Противодействие угрозам ИБ от персонала

- Глава 7 Чего нужно опасаться при моделировании бизнес-процессов. Проектные риски моделирования бизнеспроцессов

- Rational Rose 2000 и UML Визуальное моделирование

- 4.2. Создание трехмерной модели и построение горизонтальной проекции детали

- Построение модели выходов (результатов)

- 6.2. Модели оценки бизнес-тренинга

- Общие принципы моделирования

- 1.2.1. Принципы построения модели IDEF0

- Глава 1 Стандарты и угрозы информационной безопасности

- 4.2. Формализованное представление угроз ИБ от персонала

- 12.4. Моделирование правильных треугольных пирамид

- 2.3. Создание физической модели данных