Книга: TCP/IP Архитектура, протоколы, реализация (включая IP версии 6 и IP Security)

24.4.5 Сценарий 2

24.4.5 Сценарий 2

В сценарии 1 безопасность реализована на уровне хостов. Но предположим, что имеется пользователь или роль, требующие другого уровня безопасности. Основы безопасности должны обеспечиваться на уровнях пользователя, роли и важной информации.

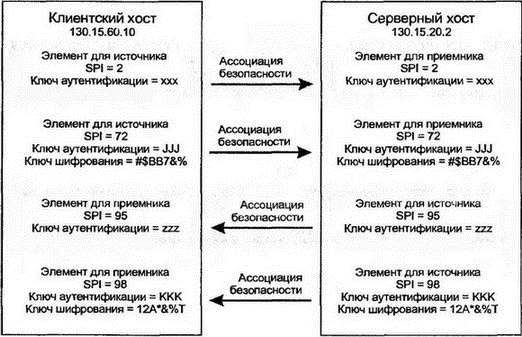

Допустим, что хост клиента из сценария 1 является многопользовательской системой. В сценарии 2 для обычных пользователей клиентского хоста 130.15.60.10 важны ключи аутентификации, совместно используемые на одном хосте. Администратору системы, выполняющему пересылку файлов на сервер, потребуются специальная аутентификация и шифрование. Создаваемые для этого ассоциации безопасности показаны на рис. 24.3.

Рис. 24.3. Несколько ассоциаций безопасности для клиента и сервера

Рассмотрим таблицы ассоциаций безопасности с добавленными в них дополнительными элементами для администратора и ключами шифрования. В таблице 24.3 приведена информация о приемнике на сервере, а в таблице 24.4 — об источнике у клиента. Появились отдельные новые SP1 для исходных пользователей 130.15.60.10 и для администратора, находящегося по тому же адресу.

Таблица 24.3 Информация безопасности об источнике в 130.15.20.2

| SPI | IP-адрес источника | Клиентский ключ аутентификации | Клиентский метод аутентификации | Клиентский ключ шифрования | Клиентский метод шифрования |

|---|---|---|---|---|---|

| 301 | 130.15.24.4 | … | MD5 | Нет | Нет |

| 2 | 130.15.60.10 | ..xxx.. | MD5 | Нет | Нет |

| 72 | 130.15.60.10 | ..JJJ.. | MD5 | #$ВВ7&% | CBC-DES |

| … | … | … | … | … | … |

Таблицы 24.3 и 24.4 включают параметры безопасности для однонаправленных ассоциаций безопасности с источником, находящимся в клиенте 130.15.60.10, и точкой назначения на сервере 130.15.20.2. Отдельный набор параметров должен быть определен для обратного направления — от сервера-источника к клиенту-приемнику. Здесь снова разработчики конкретной системы должны решить, использовать ли те же самые ключи в обоих направлениях или присвоить различные ключи для трафиков клиент-сервер и сервер-клиент.

Таблица 24.4 Информация безопасности об источнике в 130.15.60.10

| IP-адрес назначения | Роль или идентификатор пользователя | SPI | IP-адрес источника | Клиентский ключ аутентификации | Клиентский метод аутентификации | Клиентский ключ шифрования | Клиентский метод шифрования |

|---|---|---|---|---|---|---|---|

| 130.15.20.2 | Хост | 2 | 130.15.60.10 | ..xxx.. | MD5 | Нет | Нет |

| 130.15.20.2 | Администратор | 72 | 130.15.60.10 | ..JJJ.. | MD5 | #$ВВ7&% | CBC-DES |

| 130.15.65.4 | Хост | … | … | … | MD5 | … | … |

| … | … | … | … | … | … | … | … |

- Листинг 9.2. Сценарий на языке Perl для подмены баннеров и закрытия всплывающих окон

- Глава 3 Как сделан классический сценарий

- Нелинейный сценарий

- Многозадачный сценарий для работы с записной книжкой

- Однозадачный сценарий для работы с записной книжкой

- Сценарий выхода для всех локальных пользователей

- Сценарий входа для одного пользователя

- Простейший Web-сценарий

- Пример 11-23. Сценарий, завершающий себя сам с помощью команды kill

- Сценарий № 1 До встречи в Сент-Луисе

- 6.18 Сценарий обработки датаграммы

- 10.4.1 Сценарий соединения