Книга: Информационные операции в сети Интернет

3.2. Практикум «воина сети Интернет»

3.2.1. DDoS атаки

Начнем с текущих новостей:

«Второго июня 2013 года было сообщено, что телеканал Russia Today первым из новостных ТВ мира преодолел отметку в 1 миллиард просмотров на YouTube. Сразу же на следующие сутки сайт телеканала Russia Today RT.com подвергся DDoS-атаке[34]. Хакерской атаке подверглись также другие сайты Russia Today, в том числе actualidad.rt.com, arabic.rt.com и russian.rt.com. Представители телеканала заверили, что атака не повлияла на передачу новостей о ходе судебного процесса над информатором сайта Wikileaks Брэдли Мэннингом, а также об акциях протеста в Турции. Ответственность за атаку взяли на себя представители анонимной хакерской группировки AntiLeaks, которая и ранее предпринимала DDoS-атаки на сайт Russia Today».

«В ночь с 13 на 14 августа была организована DDoS-атака на официальный сайт партии» Справедливая Россия» — www.spravedlivo.ru. Злоумышленники использовали методы мощного HTTP-флуда и параллельного SYN-флуда. Атака велась с тысяч различных IP-адресов. При попытке блокирования IP-адресов, с которых происходили обращения к серверу, DDoS-атака тут же возобновлялась с новых. Специализированное защитное оборудование (CISCO) дата-центра, в котором размещен сервер «Справедливой России», не справилось с атакой. Итогом стало полное выведение сервера из доступа. В настоящее время DDoS-атака продолжается. Сайт партии не работает».

«Китайский сегмент интернета 25.08.2013 столкнулся с мощной DDoS-атакой, направленной на доменные серверы, обслуживающие доменную зону. cn. Как сообщил китайский интернет-центр CNNIC (China Internet Network Information Center), атака была крупнейшей в истории чайнета и сказалась на работе множества сайтов, даже из числа тех, против которых никаких хакерских действий не было предпринято.

Согласно данным мониторинга, атака стартовала примерно в полночь по пекинскому времени 25.08.2013 и к 4 часам утра она достигла своего пика. На протяжении 5–6 часов многие китайские сайты оказались недоступны, так как пользовательские компьютеры не смогли получить данные о местоположении серверов по доменам. Мощность атаки значительно снизилась к 10 часам утра по местному времени»[35].

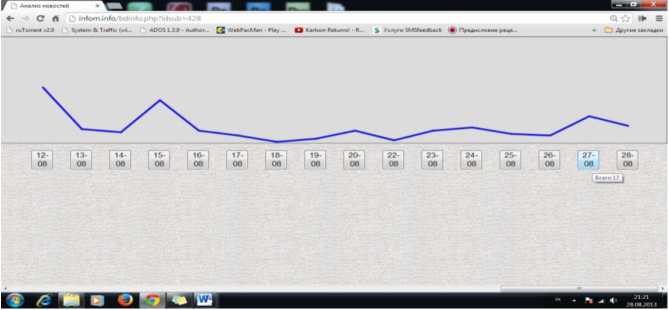

Приведенные примеры DDoS-атак — это то, что мы видим на поверхности информационного поля боя. На рисунке ниже представлен график частоты упоминания в новостях термина DDoS атака.

Почему мы начали описание специальных действий именно с DDoS-атак? В Интернете для любых ресурсов немало и других угроз. Сайт могут взломать, деньги с банковских счетов отправить по другому неизвестному хозяину направлению, вирусная атака поставит сайт на контроль, да еще не только сайт, но и пользователей, которые его посещают. Угроз в сети немало. Но есть угрозы, как бы, ручной работы, а есть угрозы — поставленные на промышленную основу. Жулик, потративший год, на проникновение к базам данных какого-либо банка с целью наживы, остается просто жуликом, а не участником информационной операции.

Информационная операция — это совокупность взаимосвязанных действий, производство которых поставлено на конвейер. Например, вирус Stuxnet — это оружие промышленного изготовления, на сегодняшний день имеющее уже десяток модификаций. DDoS-атаки — это такое же оружие. Но, как и любое оружие, DDoS-атаки бывают разные. Есть примитивное оружие, когда злоумышленник запускает у себя конкретную программу, которая в цикле осуществляет доступ по заданному IP-адресу и блокирует его, забивая своими обращениями. Подобный злоумышленник ловится по собственному IP и блокируется, а его адрес попадает еще и в черный список адресов Интернета.

Есть более изощренный злоумышленник, который, осуществляя атаку со своего компьютера, проводит ее через анонимайзеры и соответствующие вебсервера. Большого количества адресов на долгое время таким образом тоже не собрать.

Здесь мы говорим о специально подготовленном механизме для DDoS-атак. Это ботсети. Классическим примером информационного оружия в технической сфере являются именно ботсети (ботнеты). Ботнет (англ. botnet, произошло от слов robot и network) — компьютерная сеть, состоящая из хостов и компьютеров пользователей с установленным на ней специальным программным обеспечением (бот), управление которым осуществляется с хостов.

Масштабы и возможности.

В октябре 2010 г. издание Вебпланета (http://webplanet.ru) сообщило, что голландская полиция захватила 30-миллионный ботнет. Только за один месяц скрытого наблюдения за его активностью сеть пополнилась тремя миллионами заражённых машин. Ботнет является частью сети Bredolab.

Bredolab — это крупное семейство троянских программ, проникающих на компьютеры пользователей через вредоносные приложения к почтовым сообщениям или заражённые сайты. Получив контроль над компьютером, Bredolab загружает на него другие вредоносные программы. Хорошо известно о связи Bredolab со спамерскими рассылками и лже-антивирусами. В ходе расследования были выявлены 143 контролирующих сервера. В ходе уничтожения ботнета контролирующие сервера были отключены от Сети. Пользователям зараженных компьютеров при очередном входе в систему автоматически были выданы сообщения с информацией о том, каким образом они могут очистить свои машины.

Структура ботнета.

Ботсеть включает в себя центр управления, из которого поступают команды, и множество зараженных компьютеров. Понятно, что если центр выявлен, то сеть ставится под контроль и либо используется противником, либо уничтожается.

Боты (зараженные компьютеры) получают из центра команды для выполнения. Команда состоит из перечня действий и времени выполнения, типа:

— зайти на сайт Z (время: от T1 до T2);

— послать письмо по адресу X (время: от T1 до T2);

— снимать информацию из папки P, с клавиатуры и т. п. и помещать в хранилище M (время: от T1 до T2);

— отправить собранные данные в хранилище М по адресу X (время: от T1 до T2);

— внедрить зараженный код Dk по заданным адресам {Xi} (время: от T1 до T2);

— получить данные D (например, Dk) по адресу Х и хранить в месте М (время: от T1 до T2);

— сменить адреса центра управления {Xi} на адреса {Yi} (время: от T1 до T2);

— сменить ключ шифрования (время: от T1 до T2);

— доложить о выполнении команды (время: от T1 до T2);

— «уснуть» (на время: от T1 до T2);

— самоуничтожиться (время: от T1 до T2) и т. п.

Команды при передаче ботам шифруются криптографическим алгоритмом с открытым ключом RSA. Открытый ключ имеется у каждого бота, закрытый только в центре управления. Таким образом осуществляется защита ботов от захвата потенциальными противниками.

Существуют ботнеты с фиксированным центром управления и с динамически меняемым центром. Динамически изменяемый центр управления создается самими ботами, которые путем генерации случайной последовательности, например, применяя отечественный ГОСТ или американский DES к некоторому тексту, вырабатывают последовательность адресов {Хi}, на которых пытаются разместить центр управления в виде команд D. В случае удачного заражения компьютера, боты в дальнейшем используют его для связи с владельцем сети. Владелец ботнета, зная правила генерации случайной последовательности и выставляемый признак заражения, всегда может связываться с ботами через любой из компьютеров центра управления, которые постоянно меняются. Причины изменения:

• выявление зараженного компьютера антивирусом;

• выявление зараженного компьютера из-за попадания в руки потенциального противника бота с адресами;

• заражение новых компьютеров.

Еще раз заострим внимание: ботнеты — это атакующие резервы, обладающие множеством «незасвеченных» IP-адресов. Это IP-адреса потенциальных посетителей из различных стран мира. Закрыться от них системой защиты — значит выключить себя из сети.

А теперь самый важный момент информационной борьбы за ресурсы: сегодня практически каждый программный продукт, установленный на компьютере пользователя, а особенно лицензионный[36], постоянно связывается со своими разработчиками. Разработчики всегда способны переориентировать этот продукт на решение любых других актуальных для текущего момента задач, подгрузив ему блок соответствующих команд. Образно говоря, владельцы лицензионного Windows образуют официальный хорошо организованный «ботнет» под руководством единого управляющего Центра. То же самое можно сказать и про любое другое программное обеспечение. Так что в случае информационной баталии компьютер каждого пользователя Интернет потенциально может стать местом сражения перенастроенного установленного на нем программного обеспечения различных производителей.

- Раздел VII Левиафан в Сети: защита права на тайну частной жизни после событий 2013 г.

- Работа с ресурсами локальной сети

- Сохранение информации из Интернета

- УПРАВЛЕНИЕ РЕПУТАЦИЕЙ В ИНТЕРНЕТЕ

- 10.4. Локальные сети

- Вот как мы можем повлиять на коммерческий фактор (иными словами, повысить доверие посетителей к сайту)

- 3.1. Стратегии интернет-продвижения вашего проекта

- Глава 5 Практикум

- Глава 1 Что такое интернет-маркетинг

- Глава 2 Выбор стратегии интернет-маркетинга

- Как сделать заказ в интернет-магазине

- Глава 3 Интернет-маркетинг: с кем мы работаем