Книга: Информационные операции в сети Интернет

3.2.5. Сокрытие IP-адреса

3.2.5. Сокрытие IP-адреса

В основу работы сети Интернет положено семейство протоколов TCP/IP, определяющих взаимодействие между находящимися в сети компьютерами. Идентификация компьютеров осуществляется с помощью IP-адресов, каждый из которых представляет собой уникальный 32-битный идентификатор, который записывается в виде четырех десятичных чисел, например, 192.168.01.198.

Любому пользователю сети Интернет провайдер при каждом выходе в сеть выдает либо динамический IP-адрес из некоторого пула, зарегистрированного за данным провайдером, либо статический адрес, который является постоянным для данного пользователя, но также зарегистрирован за данным провайдером.

При обращении к любому ресурсу сети Интернет пользователь всегда может быть идентифицирован по своему IP-адресу. Знание IP-адреса позволяет установить географическое месторасположение посетителя с точностью до города.

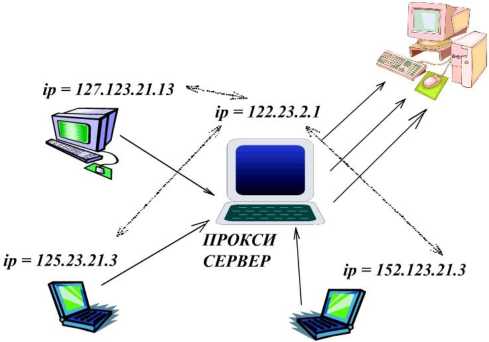

Базовый принцип сокрытия и/или подмены IP-адреса заключается в организации взаимодействия пользователя с ресурсом через некоторый промежуточный ресурс, который называется прокси-сервером. Задача прокси-сервера заключается в подмене истинного адреса пользователя на адрес, закрепленный за прокси (рис. 3.2.5.1).

РИСУНОК З.2.5.1. Базовый принцип сокрытия IP-адреса

Прокси-сервер — исполняемая программа, которая постоянно опрашивает соответствующий порт, ожидая запросов по определенному протоколу. Как только установлено соединение с посетителем и получен запрос, программа транслирует этот запрос другому серверу от имени посетителя, а затем возвращает посетителю ответ.

Прокси имеет несколько вариантов реализации, но суть у них всех одна: подмена адреса посредником. При этом допускается, что посредников может быть много, и каждый раз они могут быть разными (рис. 3.2.5.2). В этом случае задача нахождения истинного адреса источника становится еще более сложной.

Однако любой proxy сервер, а тем более бесплатный, ведет лог. И спецслужба, которая располагает соответствующими правами, всегда сможет вычислить, куда заходил клиент и что делал, даже если использовать цепочки анонимных прокси-серверов в разных концах планеты.

РИСУНОК 3.2.5.2. Цепочки прокси-серверов

Способы и методы сокрытия адреса с помощью прокси могут называться по-разному. В заключение раздела приведем краткий обзор наиболее популярных технологий, построенных на основе прокси. За основу взята работа http://legalrc.biz/threads/.

- 1.2. Анонимайзеры: сокрытие IP-адреса

- Как назначаются ip-адреса?

- Маскировка адреса

- 5.8 Адреса

- 22.8.3 Адреса интерфейсов IPv6

- Тестовые адреса 6bone

- 17.1.4. Адреса

- 17.3.3. Связывание адреса с сокетом

- 1.10.4. Адреса на картах

- Сокрытие пиктограммы Сетевое окружение на Рабочем столе

- Сокрытие вкладки Оформление

- Сокрытие вкладки Заставка