Книга: Анонимность и безопасность в Интернете. От «чайника» к пользователю

10.5.4. Использование TrueCrypt

10.5.4. Использование TrueCrypt

Вы уже столько знаете о TrueCrypt, что наверняка хотите ее скачать. Зайдите на сайт разработчика http://www.truecrypt.org/ в раздел Downloads и скачайте самую последнюю версию для Windows (на данный момент – это версия 7.1). Там же можно найти версии для Linux и Mac OS, если они вам нужны.

Внимание!

Не следует загружать TrueCrypt с неофициальных сайтов. Популярность программы огромная, и о ней знают не только законопослушные пользователи. Поскольку исходники программы доступны на сайте разработчиков всем желающим, каждый может их скачать, встроить "черный ход" и выложить на своем сайте. Да и немало вирусов распространяется под видом различных популярных программ. Например, думаешь, что устанавливаешь Firefox, а на самом деле – троян. Поэтому только официальный сайт!

Локализацию для программы тоже можно взять с официального сайта: http://www.truecrypt.org/localizations. Локализация для русского языка неполная, поэтому для создания иллюстраций в книге использована нелокализированная, английская версия программы. Если вы решите локализировать программу, то распакуйте скачанный со странички локализации архив с русскими языковыми файлами в каталог, в который установили TrueCrypt. Далее запустите программу и из меню выберите Settings | Language, а затем – из списка – Русский язык.

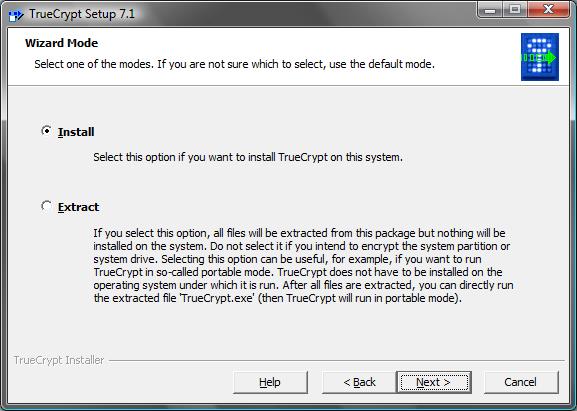

Запустите программу установки. Первым делом она предложит прочитать лицензию TrueCrypt – она чем-то напоминает GPL, но все же отличается от нее. В подробности можете не вдаваться, примите лицензию и нажмите кнопку Next. А вот дальше вам будут предложены два режима установки (рис. 10.12):

? Install – обычная установка, для выбора этого варианта вам нужны права администратора. В большинстве случаев (если вы сам владелец компьютера, на который устанавливается программа) нужно выбрать этот вариант;

? Extract – простое извлечение файлов программы в выбранный вами каталог. Фактически происходит извлечение мобильной (Portable) версии программы. Этот вариант не требует установки, следовательно, права администратора не понадобятся.

Рис. 10.12. Выбор варианта установки программы

Вы можете вообще извлечь программу на флешку и на этой же флешке создать зашифрованный файл, в котором и станете хранить все ваши конфиденциальные данные. Для запуска программы надо будет запустить исполнимый файл TrueCrypt.exe непосредственно из каталога установки. У этого способа есть один недостаток, иначе все бы только и работали с TrueCrypt в portable-режиме. Система UAC в этом случае будет "ругаться" каждый раз при запуске TrueCrypt, что очень неудобно, когда работаешь с зашифрованным томом каждый день. Другое дело, если, действительно, нужно записать на флешку что-то такое, чтобы никто посторонний не смог прочитать. Или когда нет другого выхода – нет, например, прав администратора.

Далее установка программы ничем не отличается от установки других программ– нажимаем кнопку Next столько раз, сколько требуется, и ждем, пока программа будет установлена (рис. 10.13). Сразу после установки инсталлятор предлагает ознакомиться с руководством. Если вы сначала отказались, но потом посчитали, что все-таки руководство следовало прочитать, специально для вас я сохранил ссылку, открываемую программой, когда пользователь хочет ознакомиться с документацией: http://www.truecrypt.org/docs/?s=tutorial.

Рис. 10.13. Программа успешно установлена

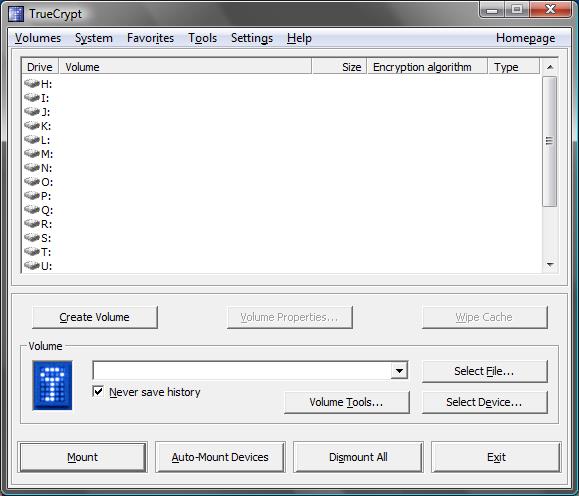

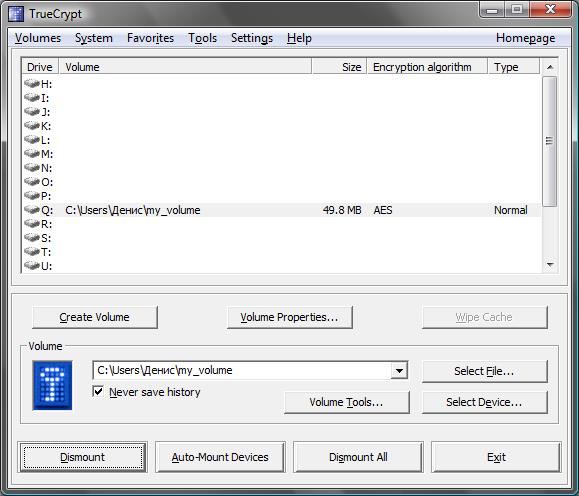

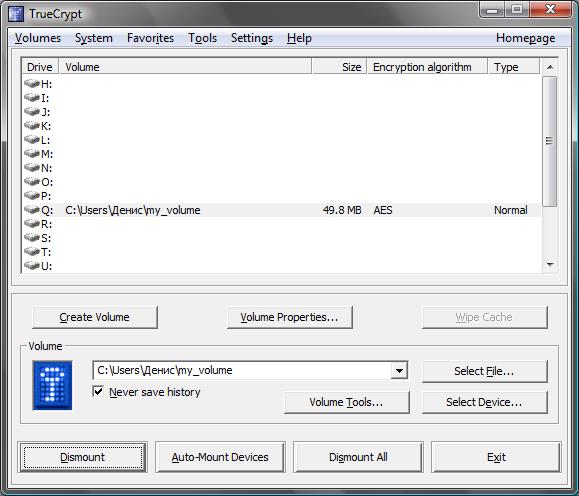

Запустите программу (рис. 10.14). Вы увидите список незанятых букв устройств. Их набор зависит от количества разделов на вашем жестком диске (или дисках) и подключенных носителей данных.

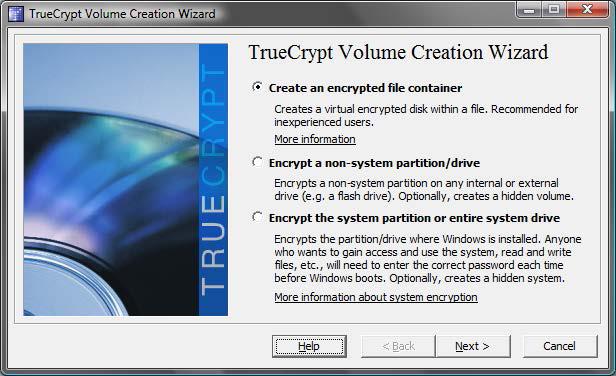

Нажмите кнопку Create Volume. Не беспокойтесь – хоть в названии этой кнопки и есть слово Volume (том), создавать еще один раздел на жестком диске никто не будет. Программа просто предложит вам один из вариантов (рис. 10.15):

Create an encrypted file container – создать виртуальный зашифрованный диск, который будет сохранен в файловой системе как обычный файл. В большинстве случаев рекомендуется именно этот вариант. Конечно, при условии, что у вас относительно немного данных (скажем, несколько гигабайт), подлежащих шифрованию. Если же нужно зашифровать несколько сотен гигабайт, то подойдет следующий вариант;

Encrypt a non-system partition/drive – зашифровать несистемный раздел или диск. Вы можете зашифровать раздел вашего жесткого диска или полностью все устройство, например флешку. Подходит, когда нужно зашифровать все устройство (сменный носитель), или же когда данных много и приходится шифровать весь раздел;

Рис. 10.14. Программа TrueCrypt

Рис. 10.15. Мастер создания зашифрованного тома

Encrypt the system partition or entire system drive – зашифровать системный раздел или весь системный диск. Будьте осторожны – программа вносит изменения в процесс загрузки системы – ведь ей нужно запросить пароль до запуска Windows. Этот же вариант можно использовать для создания скрытой операционной системы.

Неопытным пользователям не рекомендуется связываться с шифрованием системного диска, поскольку в случае малейшего сбоя все может закончиться переформатированием жесткого диска и потерей данных. А вот опытным пользователям могу порекомендовать нажать кнопку Help – откроется PDF-файл с документацией о программе. Перейдите в раздел System encryptipon (страница 33) и читайте, читайте и еще раз читайте.

Примечание

Шифрование системного диска в этой книге не рассматривается намеренно. Большинство читателей этой книги – начинающие пользователи (опытным такие книги не нужны), и я не хочу брать на себя ответственность, если читатель потеряет все свои данные.

Какой вариант выбрать? Самый удобный – первый, поскольку вы можете перемещать файл виртуального зашифрованного диска в пределах всей файловой системы, как вам заблагорассудится. Можно, например, вообще скопировать его на внешний жесткий диск и спрятать в сейф.

Второй вариант менее удобен, и его желательно использовать в двух случаях:

? когда шифруемых данных очень много, и для обеспечения приемлемой производительности при работе с зашифрованным диском имеет смысл зашифровать целый раздел;

? когда вам нужно зашифровать весь носитель, например флешку.

Совет

Не следует шифровать все данные подряд. Шифруйте только те, которые действительно представляют для вас ценность, и вы не хотите, чтобы кто-то их увидел. Шифрование всего подряд приводит к снижению производительности работы системы. Если разобраться, то конфиденциальных данных не столь уж и много.

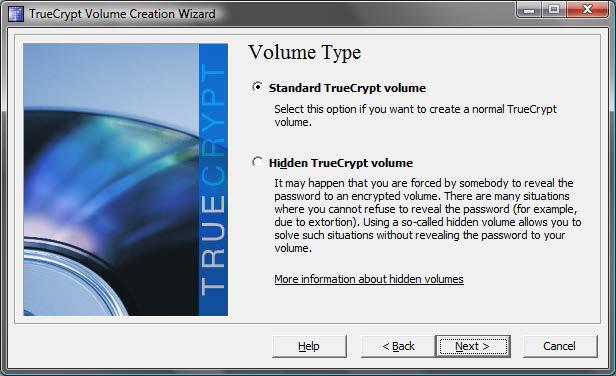

Поэтому выбираем первый вариант. Теперь программа предложит выбрать тип тома (рис. 10.16):

? Standard TrueCrypt Volume – стандартный зашифрованный том. Он будет виден в системе как обычный диск. Это не слишком хорошо, поскольку том будет виден всем, следовательно, кто-то может попытаться подобрать к нему пароль. А вдруг у него получится?

? Hidden TrueCrypt Volume – скрытый том. Скрытый том не будет виден в списке дисков, и о его существовании будете знать только вы.

Рис. 10.16. Выбор типа тома

Рекомендую пока выбрать стандартный том – для начинающего пользователя TrueCrypt этого вполне достаточно. Тем более, что при надежном пароле вскрыть ваш том будет очень непросто.

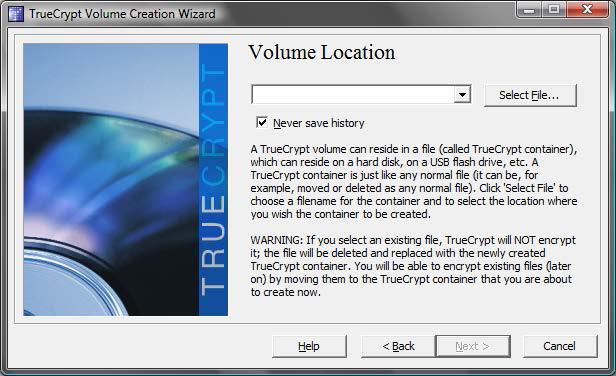

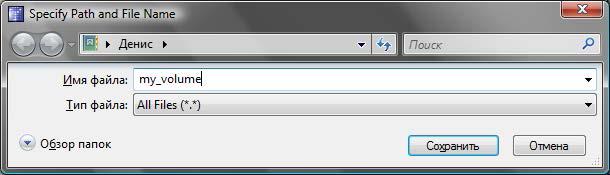

Далее программа предложит выбрать местоположение для файла виртуального зашифрованного диска (рис. 10.17). Файл можно расположить в любом каталоге, к которому у вас есть доступ, а также на флешке или внешнем жестком диске. Нажмите кнопку Select File для выбора файла (рис. 10.18).

Рис. 10.17. Выбор местоположение для файла зашифрованного диска

Рис. 10.18. Ввод имени файла

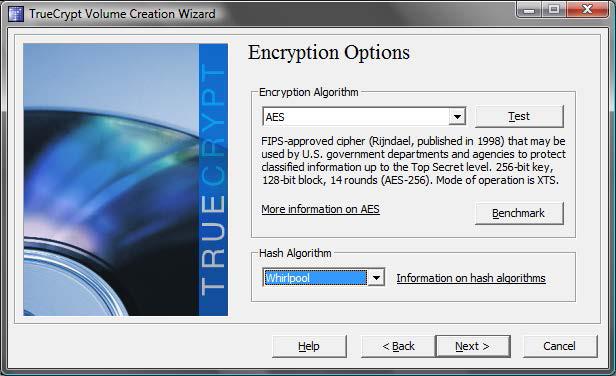

На следующем шаге вам будет предложено выбрать алгоритм шифрования и алгоритм хэширования (рис. 10.19). Вы можете выбрать алгоритмы шифрования AES, Serpent, Twofish или же их комбинации AES-Twofish или Seprent-Twofish-AES и т. п. Но имейте в виду, что при двойном или тройном шифровании у каждого алгоритма будет свой ключ, и вам придется помнить не один, а три пароля. Возрастает как надежность шифрования, так и вероятность забыть пароль. Тут уж решать вам.

Рис. 10.19. Выбор алгоритмов шифрования и хэширования

В качестве алгоритма хэширования вам предлагается на выбор три варианта: RIPEMD-160, SHA-512 и Whirlpool. Длина хэша первого – 160 битов, двух последних – 512 битов. Понятно, что два последних алгоритма – надежнее. Какой из них выбрать? Оба алгоритма в равной степени надежны. Если вы когда-нибудь имели дело с шифрованием, точнее с хэшированием, то наверняка выберите привычный SHA-512. Я же выбрал Whirlpool – уж очень это название напоминает производителя моего холодильника. Шутка. Алгоритм Whirlpool более свежий – появился в 2004 году (точнее, окончательно стандартизирован), поэтому должен быть надежнее, чем SHA-512.

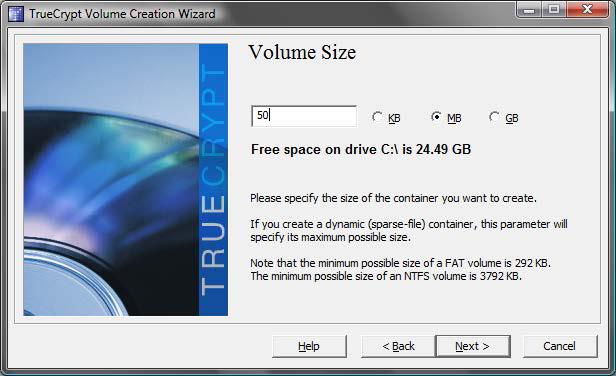

Далее нужно ввести размер виртуального диска (рис. 10.20). Программа сообщает, сколько свободного места осталось на разделе, где хранится файл виртуального диска. У меня конфиденциальных данных мало, поэтому и установил такой размер (всего 50 Мбайт). Если же вы планируете хранить на зашифрованном диске, скажем, базу почтового клиента, потребуется как минимум несколько гигабайт.

Рис. 10.20. Размер виртуального диска

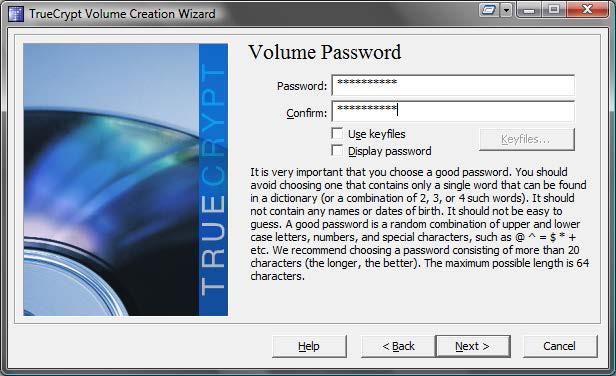

А теперь самое важное – ввод пароля (рис. 10.21). Не нужно выбирать в качестве пароля словарное слово (или комбинацию таких слов), пароль не должен содержать дату вашего рождения. Регистр символов пароля должен быть разный, в пароле должны быть цифры и неалфавитные символы (@, ^, =, $, * и др.). Рекомендуемая разработчиком минимальная длина пароля – 20 символов, максимальная возможная длина – 64 символа. Если вы пропустили главу 9, настоятельно рекомендую ее прочитать, – там мы рассмотрели вопросы выбора надежного пароля.

Рис. 10.21. Установка пароля

Программа не устанавливает ограничение на длину пароля, но обязательно сообщит вам, если вы попробуете предложить ей ненадежный пароль. Решение принимать вам – или ввести надежный пароль, или оставить как есть.

Включив режим Use Keyfiles, вы можете задать использование ключевых файлов для доступа к тому. Указать ключевые файлы можно, нажав кнопку Keyfiles.

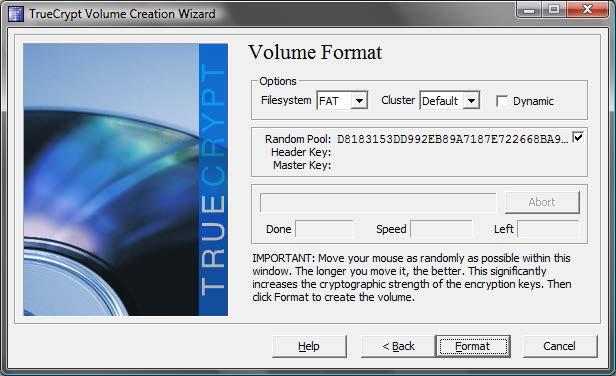

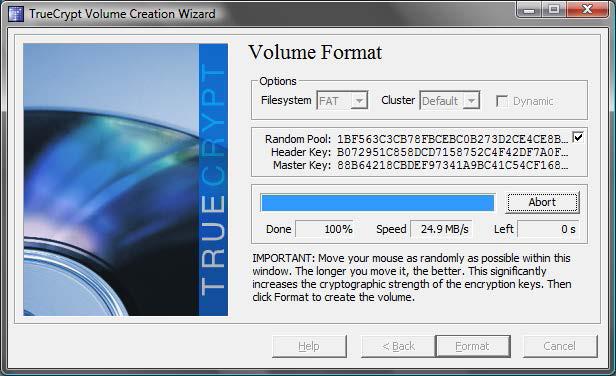

Следующий шаг – форматирования тома (рис. 10.22). Просто нажмите кнопку Format и подождите, пока форматирование не будет завершено (рис. 10.23). Время ожидания зависит от выбранного размера диска.

Рис. 10.22. Форматирование виртуального тома

Рис. 10.23. Процесс форматирования виртуального диска

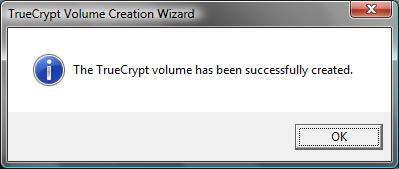

В конце концов вы увидите сообщение, свидетельствующее об успешном создании виртуального диска (рис. 10.24). Нажмите кнопку OK.

Рис. 10.24. Виртуальный диск успешно создан

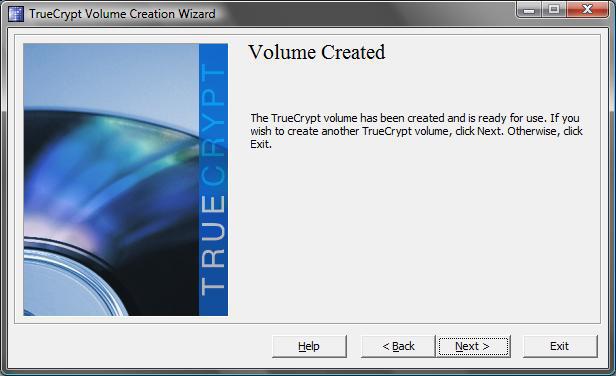

Если вы желаете создать еще один зашифрованный диск, в следующем окне (рис. 10.25) нажмите кнопку Next, в противном случае – Exit.

Рис. 10.25. Мастер создания зашифрованного диска завершил свою работу

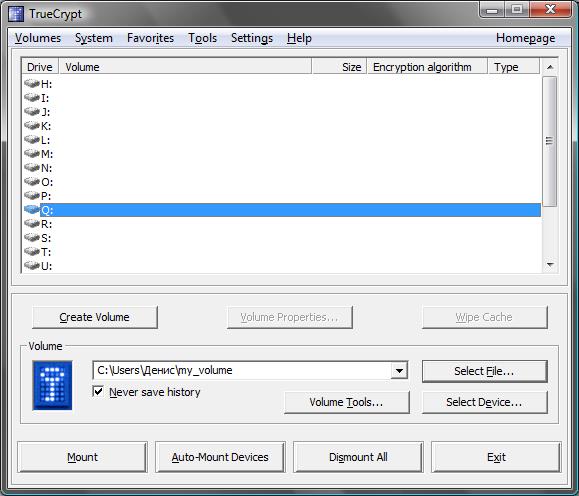

Виртуальный жесткий диск после создания нужно подмонтировать. Для этого в основном окне программы (рис. 10.26) выберите букву устройства, которая будет использоваться для доступа к виртуальному диску, затем – файл виртуального диска (нажав кнопку Select File) и нажмите кнопку Mount.

Рис. 10.26. Выбор файла виртуального диска

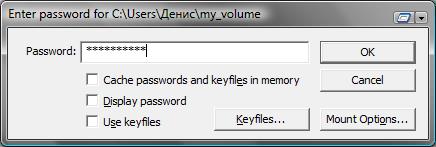

Программа попросит указать пароль для доступа к тому (рис. 10.27). Если при создании тома вы решили использовать ключевые файлы, установите флажок Use keyfiles и нажмите кнопку Keyfiles для выбора ключевых файлов.

Рис. 10.27. Ввод пароля при монтировании тома

В основном окне программы (рис. 10.28) вы увидите, что том подмонтирован (конечно, при условии правильного ввода пароля). В нашем случае том подмонтирован как диск Q:, размер тома – 49,8 Мбайт, алгоритм – AES.

Рис. 10.28. Виртуальный диск подмонтирован

После монтирования вы можете открывать окно Компьютер и работать с зашифрованным диском как с самым обычным диском (рис. 10.29). Никаких ограничений на использование виртуального диска нет.

Рис. 10.29. Виртуальный диск Q: в окне Компьютер

Закончив работу с виртуальным диском, перейдите в окно программы TrueCrypt (см. рис. 10.28), выберите смонтированный диск и нажмите кнопку Dismount.

Как видите, ничего сложного в использовании TrueCrypt нет. На досуге рекомендую прочитать PDF-файл, поставляемый вместе с программой, – в нем вы найдете много интересного. Одно плохо – нет его русской версии, поэтому если с английским не все хорошо, можете посетить сайт русскоязычного сообщества TrueCrypt: http://truecrypt.org.ua/docs.

- Восстановление с использованием инструмента gbak

- TrueCrypt

- Типы страниц и их использование

- Использование констант

- Использование переменной окружения ISC_PATH

- Использование сервера Yaffil внутри процесса

- Использование CAST() с типами дата

- Использование типов содержимого и столбцов

- Вызов хранимых процедур InterBase с использованием стандартного синтаксиса ODBC

- Использование кнопки Автосумма

- 24.7. Использование программы-твикера

- Использование отдельных процессоров XSLT