Книга: TCP/IP Архитектура, протоколы, реализация (включая IP версии 6 и IP Security)

6.19 Средства защиты и безопасность

6.19 Средства защиты и безопасность

Все хотят получить максимальные преимущества от коммуникаций, но благоразумный сетевой администратор всегда принимает меры, чтобы защитить ресурсы компьютеров от воздействия извне, в первую очередь от хакеров. Маршрутизаторы со средствами защиты (firewall router; иногда используется дословный перевод — брандмауэр, т.е. противопожарная стенка. — Прим. пер.) стали наиболее популярными устройствами в оборонительном арсенале сетевого администратора.

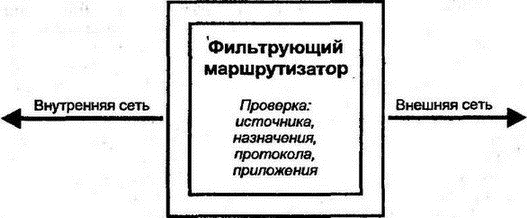

Маршрутизаторы со средствами защиты устанавливаются для фильтрации трафика с целью обеспечения безопасности сайта. Как показано на рис. 6.16, такие маршрутизаторы могут конфигурироваться на разрешение или запрещение трафика на основе:

? IP-адреса источника

? IP-адреса назначения

? Протокола

? Приложения

Рис. 6.16. Маршрутизатор со средствами защиты

Например, внутренним пользователям можно разрешить посылку и прием сообщений электронной почты и доступ к внешним серверам WWW, а внешним пользователям — только к небольшому подмножеству серверов сайта.

Дополнительная защита обеспечивается интеллектуальным фильтрующим хостом со средствами защиты. В некоторых реализациях внутренние пользователи должны соединится со средством защиты и аутентифицировать себя для соединения с внешним миром. Пользователям могут индивидуально присваиваться привилегии. Весь трафик из внешнего мира будет фильтроваться средством защиты хоста и может анализироваться по определенным критериям.

Некоторые хосты со средствами защиты работают как прокси. Когда внутренний пользователь запрашивает информацию из внешнего мира, производится соединение с прокси, который и получает эту информацию, а затем передает ее внутреннему пользователю.

Для большей защиты сайты можно установить в режим "демилитаризованной зоны" локальной сети, разместив хосты защиты и все внутренне доступные прикладные серверы в локальной сети, защищенной фильтрующим маршрутизатором. На рис. 6.17 показана такая зона локальной сети, используемая для защиты от внешнего вторжения.

Рис. 6.17. Защита сайта с помощью демилитаризованной зоны

Применение защитного прокси позволяет присваивать компьютерам сайта личные IP-адреса (не известные внешним пользователям, которым доступен только адрес прокси или средства защиты. — Прим. пер.). В этом случае только для систем из демилитаризованной зоны локальной сети потребуются уникальные общедоступные адреса.

- 6.1 Введение

- 6.2 Датаграммы IP

- 6.3 Основные функции IP

- 6.4 Использование маски подсети

- 6.5 Хост в таблице маршрутизации IP

- 6.6 Маршрутизация по следующему попаданию

- 6.7 Еще один пример таблицы маршрутизации хоста

- 6.8 Правило просмотра таблицы маршрутизации

- 6.9 Таблицы маршрутизатора

- 6.10 Таблица маршрутизации филиала компании

- 6.11 Операции глобальной маршрутизации

- 6.12 Возможности IP

- 6.13 Механизмы протокола IP

- 6.14 Фрагментация

- 6.15 Просмотр статистики IP

- 6.16 Варианты

- 6.17 Пример заголовка IP

- 6.18 Сценарий обработки датаграммы

- 6.19 Средства защиты и безопасность

- 6.20 Замечания о производительности IP

- 6.21 Дополнительные сведения о многоадресных рассылках

- 6.22 Рекомендуемая литература

- 11.4. Информационная безопасность и ее основные компоненты

- Глава 8 Безопасность операционной системы

- 1.3. Информационная безопасность в условиях функционирования в России глобальных сетей

- ГЛАВА 15 Безопасность объектов Windows

- Особенности системы защиты данных в InterBase

- Надежность и безопасность

- Интегрированная безопасность (NT Integrated Security)

- Безопасность временных таблиц

- Безопасность внешних таблиц. Параметр EXTERNAL FILE DIRECTORY

- Глава 10 Информационная безопасность бизнеса

- 7.4. Модель системы автоматизированного проектирования защиты информации

- 3.3. Определение объектов защиты