Книга: Интернет-разведка. Руководство к действию

Фальшивые «зеркала»

Фальшивые «зеркала»

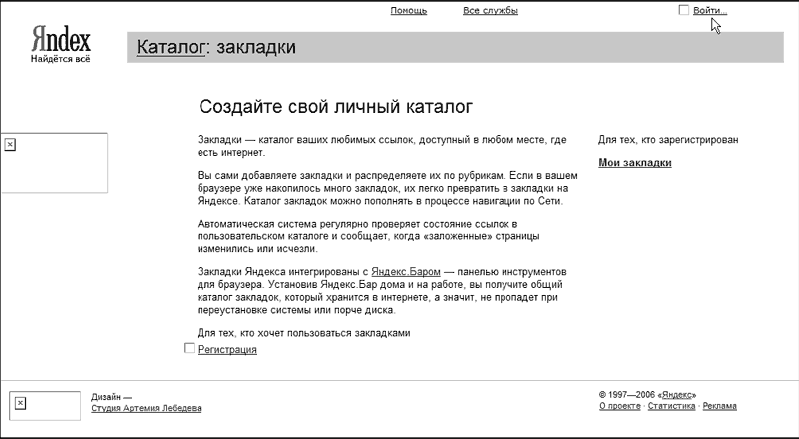

Начнем этот раздел нестандартно. Посмотрите на приведеный ниже рис. 62.

Рис. 62. Фальшивая страница входа в службы на Яндексе

Имитация страницы Яндекса полная, включая знак копирайта, принадлежащий поисковику. Ни одного упоминания о том, что эта страница не имеет к Яндексу никакого отношения, на момент проведения исследования не было замечено. Все ссылки с «зеркала» ведут действительно на указанный портал. Пароли же, введенные на подобных ресурсах, становятся доступны владельцу сервера, на котором расположено «зеркало».

Вот адрес страницы, на которой размещена приведенная на рисунке форма:

http://www.agroservice.dp.ua/sys/index.php/http/zakladki.yandex.ru/welcome.xml.

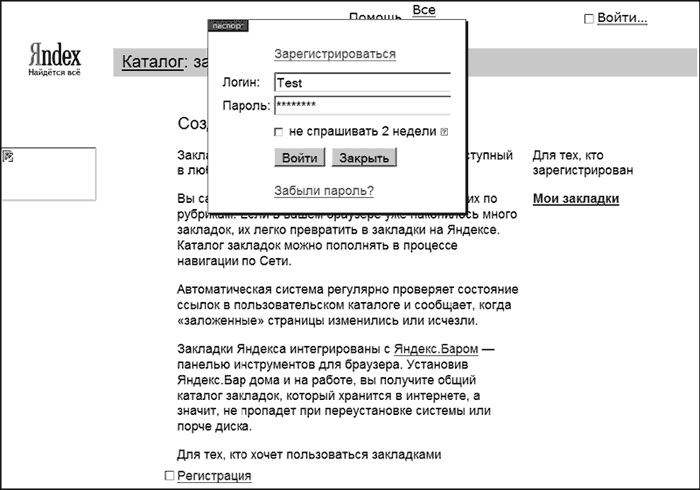

Понятно, что данный сайт не имеет отношения к Яндексу. Однако, если не посмотреть на URL страницы и нажать ссылку «Войти», то появится форма для ввода логина и пароля (рис. 63).

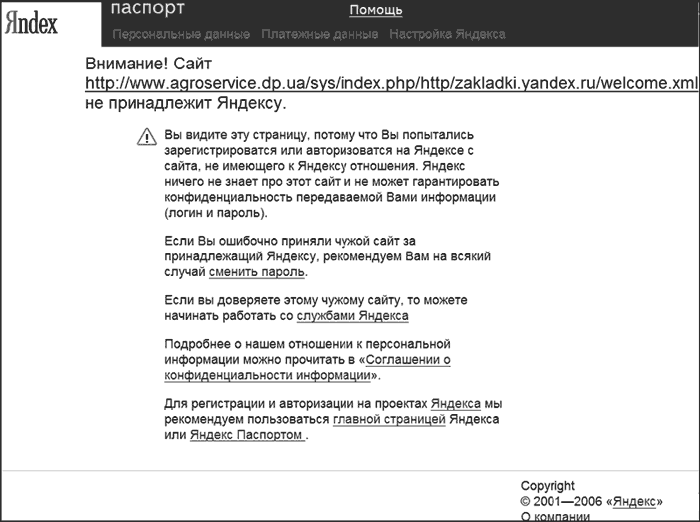

И лишь тогда, когда введены пароль и логин, нажата кнопка «Войти», появляется предупреждение о том, что пользователь вводил конфиденциальные данные на постороннем Яндексу ресурсе. Это предупреждение выдает сам Яндекс, столкнувшись с тем, что пользователь приходит к нему с постороннего сайта.

Поскольку Яндекс не знает, известно ли посетителю, что тот заходит в его службы с постороннего ресурса, пользователю предлагается самостоятельно решить, доверяет он этому ресурсу или нет и, соответственно, либо продолжить работу с Яндексом, либо сменить пароль.

Легкость, с которой можно перемещать исходный код с одной страницы на другую, приводит к тому, что ничего не стоит создать точную копию настоящего сайта даже тем людям, которые к настоящему сайту не имеют никакого отношения. У нас нет оснований доверять или не доверять приведенному выше ресурсу, поэтому мы не делаем выводов о том, с какой целью владельцы создавали страницу регистрации Яндекса, которая полностью имитирует сам Яндекс. Данным примером мы лишь хотим показать, насколько важно обращать внимание на URL страницы, на которой вы находитесь.

Рис. 63. Поле для ввода логина и пароля на фальшивой странице Яндекса.

Рис. 64. Предупреждение при переходе на Яндекс с фальшивого «зеркала»

- Введение

- Интернет как уникальный инструмент маркетинга

- Интернет как инструмент PR

- Принципы организации и поиска информации в Интернете

- Описание языков запросов различных поисковых машин

- Невидимый Интернет

- Оценка достоверности и качества онлайновой информации

- Онлайновые службы, предоставляемые поисковыми системами

- Формы расширенного поиска в поисковых системах

- Метапоисковые машины Интернета с примерами поиска различных типов информации

- Программы для работы с информацией

- Исследование сайта конкурента с точки зрения получения коммерческой информации – на примере конкретных сайтов

- Просмотр служебной информации о сайте с помощью ресурса NETCRAFT

- Просмотр содержимого файла robots.txt

- Визуальный осмотр офиса изучаемого предприятия на спутниковой фотографии с использованием Google Map

- Грамматические ошибки в тексте, размещенном на сайте

- Изучение контента сайта

- На что обращать внимание при изучении сотрудников конкурента

- Как увидеть появление в Интернете новой информации о своем предприятии

- Как обнаружить присутствие в Интернете информации о своих сотрудниках и о сотрудниках конкурента

- Как использовать информацию из Интернета для поддержки маркетинговых исследований, повышения клиентоориентированности компании и контрпропаганды

- Как конкурентная разведка может закрыть «разрыв» между отделом продаж и отделом маркетинга

- Платные ресурсы Интернета против бесплатных

- Как искать в Интернете информацию о конкретных людях

- Как искать информацию о компаниях

- Как искать информацию о продуктах конкурента

- Как найти нужный закон или постановление

- Как посетить сайт конкурента анонимно и зачем нужна такая анонимность

- Как в точности сохранить информацию, найденную на сайтах в Интернете

- Фальшивые «зеркала»

- Создание документов PDF из Microsoft Office и наоборот

- Как восстановить поврежденный файл Office

- Как продвинуть свое предприятие в Интернете

- Как защитить компьютер от взлома техническими средствами

- Как воспрепятствовать незаметному подключению к своему компьютеру посторонних

- Как бороться с вирусами и другими вредоносными программами

- Кто такие хакеры и социальные инженеры и как от них уберечься

- Как распознать, что письмо по электронной почте фактически пришло не с того адреса, который указан в заголовке письма

- Как восстановить стертую с жесткого диска информацию и как удалить информацию без возможности восстановления

- Как спрятать информацию на своем компьютере от посторонних глаз

- Заключение

- Сноски из книги

- Содержание книги

- Популярные страницы