Книга: Глобальное управление Интернетом и безопасность в сфере использования ИКТ: Ключевые вызовы для мирового сообщества

Информационные угрозы объектам КИИ: основные тенденции развития

Информационные угрозы объектам КИИ: основные тенденции развития

В целом перечень угроз промышленным системам управления, в том числе АСУ ТП объектов КИ, раскрывается в разработанном Организацией по безопасности и сотрудничеству в Европе Руководстве по передовой практике защиты важнейших объектов неядерной энергетической инфраструктуры от террористических актов в связи с угрозами, исходящими от киберпространства.

Согласно этому руководству основными угрозами системам контроля технологических процессов (ICS) на объектах критической инфраструктуры вследствие преднамеренных неправомерных действий являются:

• Несанкционированное использование точек доступа дистанционного технического обслуживания (специальные внешние входы в сеть ICS, которые могут быть недостаточно защищены).

• Сетевые атаки через корпоративную сеть.

• Атаки на стандартные компоненты, используемые в сети системами контроля технологических процессов (ICS) (в частности, могут эксплуатироваться уязвимости системного программного обеспечения, сервер приложений или баз данных).

• (D)DoS-атаки (возможны при наличии подключения ICS к Интернету).

• Саботаж со стороны внутренних и внешних нарушителей (в данном случае речь не идет о саботаже средствами специального ПО).

• Запуск вредоносного ПО через съемные носители и внешние устройства (Stuxnet).

• Чтение и запись записей в сети промышленных систем контроля (АСУ ТП).

• Несанкционированный доступ к ресурсам.

• Атаки на компоненты сети (атака типа «незаконный посредник» (MITM), упрощение анализа трафика и проч.).

В основных параметрах динамика ИКТ-угроз объектам КИИ сегодня может быть описана в рамках нескольких тенденций:

• Рост числа и масштабов инцидентов, связанных с ИКТ-угрозами АСУ ТП КВО.

• Внедрение интеллектуальных систем энергоснабжения (программа Smart Grid) и неуклонное повышение зависимости функционирования КВО от АСУ ТП в целом информационных систем, в том числе подключенных к различным сетям, в том числе и Интернету.

• Тенденция к увеличению числа инцидентов, предположительно отражающих стратегические мотивы нарушителей, в том числе и в пользу отдельных государств.

• Стратегия сочетания инструментов кибершпионажа и агрессии при осуществлении недружественного воздействия на АСУ ТП КВО.

Отдельного внимания заслуживает резкий рост количества и размаха кампаний кибершпионажа и целевых атак в отношении объектов КИИ (см. рис. 5).

На рисунке 5 приведены далеко не все примеры кампаний кибершпионажа и организации атак с использованием ИКТ на объекты КИИ.

Тем не менее, несмотря на глобальный масштаб кибершпионажа в отношении объектов КИИ, еще б?льшую и прямую угрозу может представлять использование различных вредоносных программ для вмешательства в работу информационных систем объектов КИ, в том числе саботажа функционирования таких объектов.

На сегодняшний день наиболее известным и серьезным по своим последствиям инцидентом, связанным с умышленными атаками на объекты КИИ с использованием специально разработанного программного обеспечения, остается использование червя Stuxnet для саботажа работ по обогащению урана на комбинате в иранском г. Натанз в 2009–2010 гг.

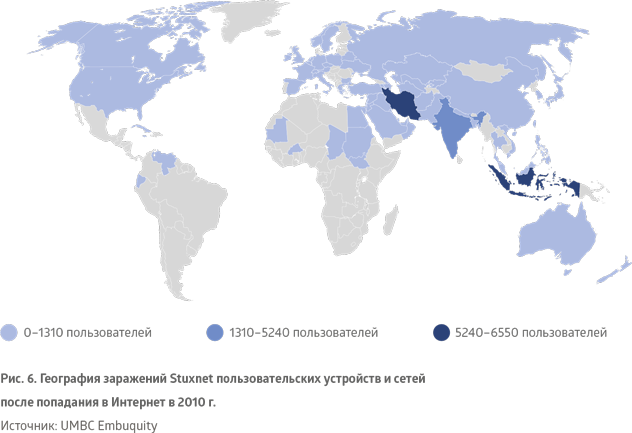

Помимо беспрецедентной сложности и успешного саботажа объектов в Натанзе, дополнительную опасность Stuxnet придало быстрое распространение по всему миру после попадания червя в Глобальную сеть в 2010 г. Несмотря на то что заражение десятков тысяч устройств не повлекло серьезных последствий в силу того, что вирус был нацелен на ПЛК одной конкретной модели, «утечка» червя в Глобальную сеть показала, что даже самые точные и сложные инструменты операций с использованием ИКТ могут выходить из-под контроля и угрожать неограниченно широкому кругу объектов.

Stuxnet – первый прецедент применения вредоносного ПО в целях саботажа стратегических объектов

Описание. Компьютерный червь, первое в истории орудие стратегического саботажа средствами ИКТ. Многими российскими и зарубежными экспертами признан первым случаем использования компьютерного кода в качестве оружия, обсуждалась теоретическая возможность квалификации его использования в качестве акта агрессии в рамках Статьи 52 Устава ООН.

Создание и применение. Разрабатывался с 2005–2007 г. в рамках программы Олимпийские игры как средство замедления иранской атомной программы тайными невоенными средствами. В 2008–2010 гг. поразил АСУ ТП на комбинате по обогащению урана в иранском городе Натанз. Первая версия червя могла поразить иранские объекты в 2007 г.; обновленные версии появлялись в июне 2009 г., а также весной 2010 г., также попав в сети объекта в Натанзе. Выявлен лишь 17 июня 2010 г. после многих месяцев скрытой деятельности. Активность червя привела к физическому износу и выведению из строя более 1000 центрифуг и торможению ядерной программы Ирана на срок от шести месяцев до двух лет. Эти события спровоцировали широкую дискуссию о потенциале использования кибероружия и необходимости его ограничения.

Функционал. Крайне передовая и сложная вредоносная программа объемом более 500 Кб, 15 000 строк кода. Осуществлял перехват и модификацию информационного потока между программируемыми логическими контроллерами (ПЛК) Siemens марки Simatic S7 и рабочими станциями системы Simatic WinCC. Использовал четыре уязвимости нулевого дня ОС Microsoft Windows и два действительных цифровых сертификата. Возможно, распространялся через USB-накопители, после попадания во внутреннюю сеть скрытно распространялся, находил нужные ПЛК, перехватывал контроль над ними и (в случае с Натанзом) изменял скорость вращения роторов центрифуг, вызывая их ускоренный физический износ. В то же время на рабочие станции АСУ ТП отсылалась заранее сохраненная червем информация о штатной работе всех центрифуг, что позволяло Stuxnet в течение долгого времени действовать скрытно.

Учитывая опыт Stuxnet, необходимо понимать, что инцидент в Натанзе не стал единичным примером использования ИКТ для нарушения работы объектов КИИ, а спектр ИКТ-угроз таким объектам не исчерпывается операциями государственных игроков с мотивами стратегического саботажа. За последние годы в открытом доступе неоднократно появлялись сообщения об инцидентах, связанных с вмешательством в работу объектов КИИ в различных секторах национального хозяйства, включая атомную отрасль:

• В США в 2003 г. червь Slammer проник на АЭС Дэвис Бесс (Davis-Besse) и вызвал сбой в цифровой системе мониторинга параметров безопасности, проникнув из внешней сети на АСУ ТП станции. Дублирование функций мониторинга аналоговой системой позволило персоналу объекта получать необходимые данные о состоянии на протяжении почти пяти часов сбоя и избежать серьезных последствий.

• К кампаниям и образцам ПО на рисунке 5 достаточно близок троян, известный как Shamoon и использовавшийся для атак на инфраструктуру нефтяных компаний Саудовской Аравии и, предположительно, Катара. В августе 2012 г. червь мог заразить до 30 000 рабочих устройств арабской нефтяной компании Saudi Aramco; в сентябре 2012 г. похожая атака имела место в отношении катарской компании по производству СНГ RasGas. Несмотря на «родство» с Flame и похожего модульного дизайна, Shamoon, согласно отчету «Лаборатории Касперского», предназначен не для сбора информации, а для уничтожения файлов на зараженных системах. Для ликвидации последствий заражения червем предприятие Saudi Aramci было вынуждено приостановить работу внутренней корпоративной сети на десять дней и понесло определенные убытки. Хотя Shamoon не может быть назван инструментом саботажа КИИ (червь не проник в АСУ ТП), такой инцидент все же затрагивает работу критических объектов.

Ключевые выводы, которые позволяет сделать сегодняшняя картина инцидентов безопасности КИИ в части ИКТ-угроз, неутешительны:

• Нарушение работы стратегических объектов, включая техногенноопасные объекты, средствами ИКТ технически реально и в определенных обстоятельствах политически приемлемо для ряда ключевых игроков, включая государства.

• Даже при наличии большого количества косвенных технических данных, указывающих на заказчика кибератаки на критический объект, и подтверждения такой информации независимыми источниками (Эдвард Сноуден, Дэвид Сангер) оперативное трансграничное расследование инцидента малореально, так как возможности и механизмы достоверной атрибуции атак на международном уровне крайне ограничены. Это обеспечивает безнаказанность государств и субъектов-посредников, причастных к таким атакам.

• Несмотря на соображения национальной безопасности, государствам, осуществляющим эксплуатацию техногенноопасных объектов КИ, по мере роста роли ИКТ в эксплуатации таких объектов все более остро нужен будет доступ к лучшим мировым практикам и экспертизе в сфере обеспечения безопасности КИИ. Прежде всего речь идет о развивающихся странах, активно воплощающих программы строительства техногенноопасных объектов, включая объекты атомной отрасли (Индия, Вьетнам, Иран, Турция, Бангладеш, Пакистан), либо планирующих их развитие (Алжир, Египет, Индонезия и проч.). Собственных компетенций в случае атак, аналогичных либо превосходящих по уровню сложности Stuxnet, специалистам таких стран может не хватить, как показывает иранский опыт. В ситуации, когда выработка форм конструктивного международного взаимодействия может оказаться затруднительной в нынешних условиях, более вероятными могут оказаться двусторонние или региональные форматы такого сотрудничества.

• Отсутствие реализованной угрозы Бушэрской АЭС в случае со Stuxnet не означает того, что выведение таких объектов из строя невозможно. В 1988 г. на Игналинской АЭС в Прибалтике был зафиксирован случай саботажа со стороны работника отдела АСУ, который внес изменения в работу программного комплекса, отвечающего за один из процессов на атомном реакторе. По счастливой случайности жертв удалось избежать. В этой связи необходимо не только признание, но и отражение нового вида и уровня риска в политиках и документах государств, осуществляющих эксплуатацию АЭС и других техногенноопасных объектов (иные объекты ЯТЦ, дамбы ГЭС и проч.).

Эти факторы, с учетом отсутствия у значительной части государств эффективных стратегий борьбы с изощренными ИКТ-угрозами безопасности КИИ и дефицита кадров, экспертных компетенций и иных ресурсов у многих развивающихся стран, ставят вопрос о развитии международного взаимодействия в сфере обеспечения безопасности объектов КИИ.

- Практическая работа 53. Запуск Access. Работа с объектами базы данных

- Основные параметры ЭЛТ-мониторов

- Основные "рычаги" управления производительностью

- Приоритетные направления развития Yaffil

- 1.1. Информатика. Предмет информатики. Основные задачи информатики

- 11 Основные возражения и ответы на них

- 2.5. Разработка технического задания на проведение детального анализа рынка при работе над инновационным проектом. Основ...

- 3.1. Основные нормативные руководящие документы, касающиеся государственной тайны

- 11.4. Информационная безопасность и ее основные компоненты

- Глава 1 Стандарты и угрозы информационной безопасности

- Основные неисправности приводов CD

- 4.1. Суть обзора задач в тайм-менеджменте. Основные понятия и определения