Книга: SAP R/3 Системное администрирование

8.6.2. Журнал аудита безопасности

8.6.2. Журнал аудита безопасности

Журнал аудита безопасности (Security Audit Log) позволяет регистрировать всю деятельность пользователя, которая имеет отношение к безопасности системы. Аудиторы часто требуют такие записи, особенно для пользователей с критически важными полномочиями, чтобы гарантировать контролируемость системы. Не имеет смысла и технически невозможно регистрировать деятельность всех пользователей с помощью журнала аудита безопасности. Журнал аудита чаще используется для мониторинга критически важных пользователей, которые имеют много полномочий, особенно пользователи службы чрезвычайных ситуаций и поддержки, а также для выявления специальных критически важных для безопасности событий, таких как неудачные попытки регистрации.

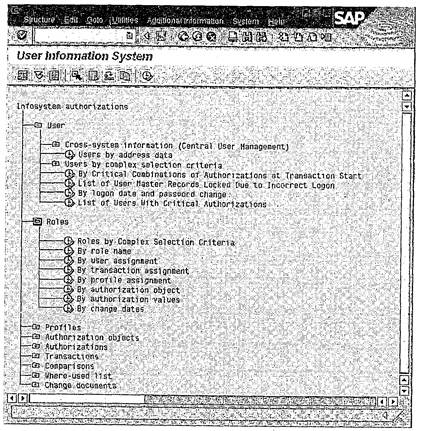

Рис. 8.20. Информационная система пользователей

Функцию ?Security Audit Configuration можно использовать для определения, какие типы деятельности и для каких пользователей будут записываться в журнал аудита безопасности. Эти пользователи и виды деятельности затем будет контролироваться постоянно. Можно использовать ?Security Audit Analysis для анализа записей аудита согласно различным критериям.

Сначала в ?Security Audit Configuration (см. рис. 8.21) необходимо создать профиль. Затем имя этого профиля используется для сохранения настроек.

Фильтры

Можно использовать фильтры для определения, какие события в каких классах аудита (диалоговая регистрация, начало транзакции, RFC и т.д.) будут записываться для каких пользователей в каких клиентах. Можно использовать символы-местозаполнители (*) для пользователя и клиента, но нельзя использовать записи с групповыми символами, такие как «MULLER*». В результате число пользователей, которые могут записываться в журнал с помощью профиля, ограничивается числом фильтров. Необходимо явно выбрать каждый фильтр с помощью Filter active.

Рис. 8.21. Конфигурация журнала аудита безопасности

Профиль

После конфигурирования критерия фильтра нужно сохранить профиль. Дополнительные значки для управления профилем появятся в панели инструментов. Чтобы начать запись в журнал в соответствии с созданными фильтрами, необходимо активировать выбранный профиль через меню или пиктограмму. Активированный профиль будет использоваться при следующем запуске системы.

Динамическая конфигурация

В качестве альтернативы статической конфигурации можно также изменять эти настройки динамически во время работы с помощью вкладки Dyn.Configuration. Параметризация использования фильтров для динамической конфигурации идентична статической конфигурации

Записанные в журнал данные сохраняются в файлах на уровне операционной системы. Функция ?Security Audit Analysis позволяет выбирать с помощью известных параметров фильтра, а также по дате/времени и терминалу пользователя. Выбранные данные форматируются в соответствии с настройками системного журнала (см. главу 15)

Параметры профиля

Для использования журнала аудита безопасности необходимо активировать его через параметры профиля и определить, сколько фильтров можно использовать. Наиболее важными параметрами профиля являются:

? rsau/enable - Активирует журнал аудита безопасности

? rsau/max_diskplace/local - Максимальный объем пространства, который может быть выделен файлам аудита

? rsau/selection_slots - Число фильтров, допустимых для журнала аудита безопасности (максимум 5)

Прежде чем активировать журнал аудита безопасности, убедитесь в том, что не происходит нарушения местных законов, управляющих защитой данных и участием служащих в принятии решения, как предварительного организационного условия.

Файлы анализа могут очень быстро увеличиваться в размере в зависимости от сконфигурированных критериев фильтра. Поэтом? необходимо регулярно делать резервные копии этих файлов, чтобы удалить их на уровне операционной системы.

- 8.1. Основные понятия

- 8.2. Ведение пользователей

- 8.2.1. Создание пользователей

- 8.2.2. Лицензионные данные

- 8.2.3. Изменения пользователей/массовые изменения

- 8.2.4. Защита имени входа и пароля

- 8.2.5. Стандартные пользователи

- 8.3. Назначение полномочий

- 8.3.1. Обзор проверки полномочий

- 8.3.2. Полномочия и объекты полномочий

- 8.3.3. Профили полномочий

- 8.3.4. Профили, имеющие важное значение в системном администрировании

- 8.3.5. Управление ролями

- 8.3.6. Важные роли для системного администрирования

- 8.3.7. Назначение и сравнение пользователей

- 8.3.8. Перенос ролей

- 8.3.9. Процедуры обновления

- 8.3.10. Выявление проблем и трассировки

- 8.4. Персональные настройки

- 8.5. Пользователи Интернета

- 8.6. Информация о пользователях и полномочиях

- 8.6.1. Информационная система

- 8.6.2. Журнал аудита безопасности

- 8.7. Центральное управление пользователями

- 8.7.1. Конфигурирование сценария ALE

- 8.7.2. Активация и конфигурирование центрального управления пользователями

- 8.7.3. Удаление центрального управления пользователями

- 8.7.4. Управление пользователями в CUA

- 8.8. Обзор: службы каталогов

- 8.9. Советы

- 8.10. Транзакции и пути доступа меню

- 8.11. Дополнительная документация

- 8.12. Контрольные вопросы

- Система безопасности InterBase

- Общие рекомендации по безопасности

- Конфигурация безопасности для базы данных

- Работа с журналом версий

- Обеспечение безопасности библиотеки

- Глава 1 Стандарты и угрозы информационной безопасности

- Глава 3 Нормативные руководящие документы, назначение и задачи информационной безопасности России

- О технике безопасности

- 4.1.3. Правила безопасности

- 7.5. Замечания по безопасности

- 7.7.1. Основы безопасности

- 9.3.4. Журналы