Книга: SAP R/3 Системное администрирование

8.5. Пользователи Интернета

8.5. Пользователи Интернета

Во многих случаях, когда информация просто выводится (но не изменяется), пользователи могут работать анонимно в Интернете. Однако в среде системы SAP даже при работе в Интернете доступ обычно требует индивидуального имени пользователя и соответствующего пароля. Это требуется, когда через Интернет должны выполняться такие транзакции, как размещение заказа. В зависимости от Internet Application Component (IAC, см. главу 1) может быть достаточно сконфигурировать обычный диалог пользователя для активации в Интернете, но может понадобиться создать и поддерживать дополнительную учетную запись пользователя Интернета. Обратитесь к описанию конкретного IAC, чтобы выяснить, какой вариант применим.

Подготовка обычного диалогового пользователя для доступа через Интернет не отличается от обслуживания пользователей, описанного выше (см. раздел 8.2.1). Кроме описанных там параметров, можно также присвоить пользователю одного или несколько ссылочных пользователей. Ссылочные пользователи позволяют расширить полномочия пользователя и обеспечить всем пользователям Интернета идентичные полномочия.

Если требуется отдельный пользователь Интернета для IAC, то его можно сконфигурировать следующим образом:

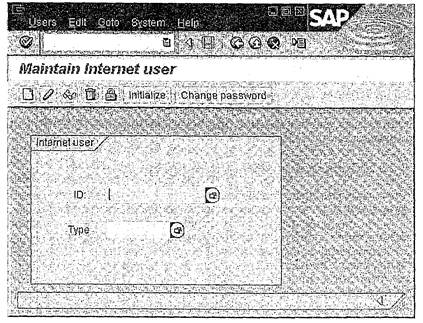

1. Выберите Internet user (см. рис. 8.19).

Рис. 8.19. Обслуживание пользователей Интернета

2. Введите идентификатор пользователя (ID).

3. Задайте тип пользователя. Тип часто соответствует прикладной области и ограничивает права пользователя. Например, «KNA1» означает, что данную транзакцию Интернета может выполнять только сам пользователь.

4. Инициализируйте пользователя с помощью Initialize.

5. Теперь пользователь активен. Система автоматически генерирует для него пароль. Чтобы сменить пароль, выберите Change Password.

Пользователя Интернета можно блокировать и разблокировать.

- 8.1. Основные понятия

- 8.2. Ведение пользователей

- 8.2.1. Создание пользователей

- 8.2.2. Лицензионные данные

- 8.2.3. Изменения пользователей/массовые изменения

- 8.2.4. Защита имени входа и пароля

- 8.2.5. Стандартные пользователи

- 8.3. Назначение полномочий

- 8.3.1. Обзор проверки полномочий

- 8.3.2. Полномочия и объекты полномочий

- 8.3.3. Профили полномочий

- 8.3.4. Профили, имеющие важное значение в системном администрировании

- 8.3.5. Управление ролями

- 8.3.6. Важные роли для системного администрирования

- 8.3.7. Назначение и сравнение пользователей

- 8.3.8. Перенос ролей

- 8.3.9. Процедуры обновления

- 8.3.10. Выявление проблем и трассировки

- 8.4. Персональные настройки

- 8.5. Пользователи Интернета

- 8.6. Информация о пользователях и полномочиях

- 8.6.1. Информационная система

- 8.6.2. Журнал аудита безопасности

- 8.7. Центральное управление пользователями

- 8.7.1. Конфигурирование сценария ALE

- 8.7.2. Активация и конфигурирование центрального управления пользователями

- 8.7.3. Удаление центрального управления пользователями

- 8.7.4. Управление пользователями в CUA

- 8.8. Обзор: службы каталогов

- 8.9. Советы

- 8.10. Транзакции и пути доступа меню

- 8.11. Дополнительная документация

- 8.12. Контрольные вопросы

- 1.6.2 Другие источники протоколов Интернета

- 16.18.3 Взаимодействие между X.400 и почтой Интернета

- Пользователи

- Сохранение информации из Интернета

- Типы подключений Интернета

- При попытке скачать из Интернета МР3-файл запускается Проигрыватель Windows Media. Но мне нужно просто скачать файл. Как...

- Глава 12 Соблюдайте законы Интернета

- Я слышал, что на Рабочем столе могут отображаться новости, гороскопы, анекдоты из Интернета. Как это реализовать?

- Я установил программу и не хочу, чтобы другие пользователи о ней знали. Как скрыть ее?

- Почему пользователи без прав администратора не могут записать компакт-диск?

- Не всегда хочется, чтобы остальные пользователи знали, с какими документами я работал, однако Microsoft Word сохраняет и...

- Можно ли сравнить файлы Microsoft Word, правки в которые вносили разные пользователи?