Книга: Интернет вещей. Новая технологическая революция

Радикально новый подход к безопасности

Радикально новый подход к безопасности

Старый подход к обеспечению безопасности состоял в том, чтобы не пускать плохих парней внутрь системы. Этот подход часто называют «обороной в изоляции» или «круговой обороной».

Новый подход считает нарушения безопасности естественным ходом вещей. Он признает, что безопасность не может быть безупречной без полного отключения систем, возможность которого, само собой, даже не рассматривается. Вместо этого необходимо оценивать риски, чтобы определять, какой уровень риска вы можете позволить для каждой системы и бизнес-процесса. Политики использования, аналитика и автоматизация позволяют вашим системам автоматически расставлять приоритеты, купировать и отражать атаки на основании оценки рисков.

Стремитесь к балансу между преимуществами безопасной, непрерывной работы системы и рисками потенциального нарушения безопасности. Как мы уже говорили, угрозы бывают разными и различные типы угроз требуют различных ответов, выбираемых на основании непрерывной оценки рисков и управления ими. Новый подход необходимо взять на вооружение как пользователям IoT, так и поставщикам решений. В частности, пользователям следует придерживаться архитектурного подхода, ликвидировать текущую разобщенность и не отрицать перемены. Поставщикам решений тоже следует придерживаться архитектурного подхода, а также стимулировать сотрудничество и обеспечивать совместимость внутри отрасли. Но главное – им надо с самого начала интегрировать системы безопасности во все свои разработки. Подробнее об этом можно узнать из главы «Безопасность интернета вещей: необходимость новой парадигмы и туманных вычислений», написанной моими коллегами Тао Чжаном, И Чжэном, Рэймондом Чжэном и Хелдером Антюнесом для готовящейся к изданию книги «Туман для 5G и IoT»[41].

Надо понимать, что физическая изоляция не обеспечивает безопасность – и точка. Червь Stuxnet уже дискредитировал этот подход. Само собой, это не означает, что надо ударяться в другую крайность, открывать все данные и переносить все в облако. Отнюдь нет. Поэтому и внедряются гибридные подходы и архитектуры данных на основе правил. Но если вы решите и дальше придерживаться подхода «безопасность через маскировку» и считать, что ваше предприятие на 100 процентов изолировано от внешнего мира, то это будет всего лишь самообольщением. Как насчет подрядчиков, субподрядчиков, поставщиков и партнеров, с которыми вы поддерживаете связь? Держу пари, сейчас у вас в организации действует не менее десятка VPN-соединений.

Существуют еще и так называемые «теневые ИТ», которые приводят к целому ряду серьезных проблем. Этот термин относится к командам или отделам, которые принимают собственные решения относительно того, какие инструменты, устройства и сети внедрять в организации. Как бы это ни нравилось тем менеджерам, которые устали ждать помощи от сотрудников ИТ, но такой подход на самом деле наносит серьезный удар по целостности и эффективности системы безопасности предприятия. Вот призыв к действию: работайте с сотрудниками ИТ и службой безопасности, чтобы свести на нет деятельность «теневых ИТ». Возможно, для этого вам придется внести послабления в некоторые правила или произвести другие изменения. Могут помочь и сторонние компании. К примеру, один из моих друзей руководит весьма успешным предприятием, которое ведет учет всех облачных сервисов, задействованных в организации. Обычно их количество исчисляется десятками, и каждый из них представляет собой потенциальную угрозу безопасности и объект атаки. Компания моего друга оценивает эти сервисы, а затем оставляет лишь те, которые признает сервисами корпоративного класса – как с позиции безопасности, так и с точки зрения заложенных в них возможностей. Неважно, чем вы занимаетесь, но полностью ликвидировать «теневые ИТ» бывает невозможно и непрактично. И все же чем меньше не соответствующих требованиям инструментов вы используете, тем лучше будет работать ваша система безопасности.

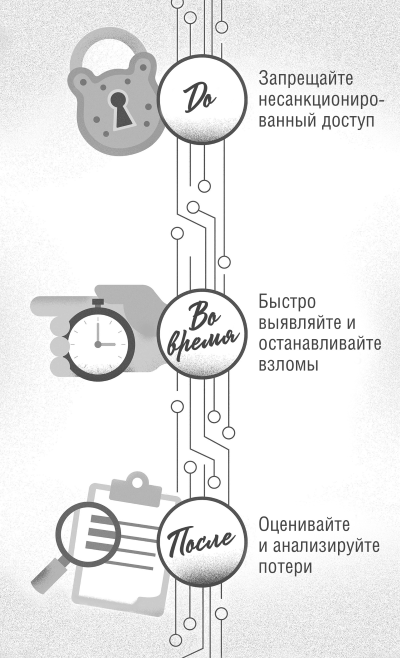

Рисунок 9.3. Комплексный подход к безопасности IoT

Хорошие новости в том, что отрасль безопасности скорректировала свой подход к безопасности IoT. Все чаще звучат призывы к внедрению комплексного подхода до/во время/после (рис. 9.3):

• До. Цель в том, чтобы запретить любой несанкционированный доступ к вашим системам. В равной степени важно отражать как внешние, так и внутренние атаки – не забывайте, что наиболее изощренные кибератаки могут быть организованы обиженными сотрудниками организации. Сегментация, ролевое управление доступом и механизмы антиспуфинга[42] остаются наиболее эффективными инструментами противодействия перемещению определенного типа трафика из одной системы (скажем, вашей системы управления персоналом) в другую (к примеру, в вашу систему управления наличностью).

• Во время. Цель в том, чтобы определить, насколько быстро вы можете заметить, что ваши данные и/или инфраструктура подверглись атаке. Лучше определять это за секунды, а не за часы, дни и недели. Выявляя проблему за секунды, вы можете прервать транзакцию и поймать злоумышленника, прежде чем он успеет скрыться. Не менее важно знать, насколько быстро вы сможете заметить, что крупные объемы данных вдруг начали загружаться из вашей организации на незнакомый облачный сервис в обход сервиса вашего. Эта способность требует умной автоматизации и предиктивной аналитики. Здесь могут помочь туманные вычисления, автоматизация и аналитика. Кроме того, довольно эффективным в таких ситуациях может оказаться частный блокчейн – технология распределенных реестров, которая разрабатывается в настоящее время.

• После. Как только взлом обнаружен, вам необходимо быстро оценить и минимизировать ущерб. Это требует использования инструментов, которые фиксируют, анализируют и сравнивают информацию, собранную до и после атаки, чтобы определить, что именно было украдено или скомпрометировано. После этого вы можете определить, какие данные восстанавливать и как, одновременно смягчая ущерб, нанесенный инфраструктуре.

- Физическая изоляция не обеспечивает безопасность

- Безопасность как еще одна задача управления рисками

- Радикально новый подход к безопасности

- Некоторые дополнительные соображения

- Прогнозы экспертов

- Передовые практики безопасности

- Проблемы безопасности IoT

- Конфиденциальность

- Безопасность как основа IoT

- Система безопасности InterBase

- Общие рекомендации по безопасности

- Конфигурация безопасности для базы данных

- Новый тип данных: BOOLEAN

- Обеспечение безопасности библиотеки

- Глава 1 Стандарты и угрозы информационной безопасности

- Глава 3 Нормативные руководящие документы, назначение и задачи информационной безопасности России

- Новый компьютер дома, что с ним делать?

- О технике безопасности

- Глава 1 Компьютер – с какой стороны к нему подходить

- У меня новый SATA-винчестер на 160 Гбайт, однако Windows XP определяет всего 120 Гбайт. Куда пропали остальные 40 Гбайт?

- Новый винчестер издает странный звук во время работы. Он не похож на тот, с которым работал старый диск. Это нормально и...