Книга: Тайм-менеджмент для системных администраторов

Сложные задачи, выполняемые однократно

Разделы на этой странице:

Сложные задачи, выполняемые однократно

Автоматизация работы предполагает, что, выполняя нечто сложное, мы записываем последовательность действий. В этом случае повторить действия впоследствии много проще. Это как если бы мы строили для себя некоторую подстраховку.

Инкапсуляция сложной команды

Бывает, что на создание команды, которая делает именно то, что нужно, уходит несколько часов. Например, есть программа, создающая ISO-образы диска для последующей записи на CD-ROM. На странице ее описания перечислены сотни параметров, но команда, позволяющая создать образ, читаемый в Windows, UNIX и Mac OS X, достаточно проста:

$ mkisofs — D -l — J -r — L -f — P "Имя автора" — V "метка диска" — copyright copyright.txt — о disk.iso /directory/of/files

Конечно, все можно проделать с помощью графического интерфейса, но вы не получите никакого удовольствия (а также возможности создать сценарий).

Эта команда позволяет вам делать то, что недоступно в большинстве графических интерфейсов, например сообщать об авторских правах, указывать имя автора и т. д.

Она хорошо встраивается в JJAT-файл (в DOS) или в сценарий оболочки UNIX/Linux.

Вот пример сценария makeimage1, в котором используется эта команда:

#!/bin/bash

mkisofs — D -l — J -r — L -f — P "Limoncelli" — V 'date — u +%m%d' $*

Конструкция 'date — u +%m%d' создает метку тома, содержащую текущую дату.

Я долго не мог создавать хорошие сценарии, потому что не знал, как обрабатывать параметры командной строки. Расскажу, как следует копировать их в сценарий.

Конструкция $* в сценарии означает «любые элементы командной строки». Если вы введете:

$ makeimage1 cdrom/

то последовательность $* будет заменена на cdrom/.

Поскольку $* работает и с несколькими аргументами, вы можете ввести:

$ makeimage1 cdrom/ dir1/ dir2/

В этом случае вместо $* будут подставлены все три аргумента. Команда mkisofs сольет (merge) все три каталога на CD-ROM. Если вы хотите указать конкретные элементы командной строки, пишите $1, $2 и т. д. В нашем примере $1 будет соответствовать cdrom/, а $2 — dir1/.

Еще одной причиной, не позволявшей мне писать хорошие сценарии, было мое неумение обрабатывать флаги командной строки, например scriptname — q file1.txt. Если сценарий, который требовалось написать, был настолько сложен, что требовал учета флагов командной строки, я использовал другой язык или вообще отказывался от создания сценария. Оказывается, в bash есть функция getopt, которая выполняет синтаксический разбор. Однако руководство по bash написано не совсем понятно. В нем сказано, как работает getopt, но не объясняется, как пользоваться этой функцией. Наконец, я нашел подходящий пример и с тех пор периодически копирую его. Неважно, как он работает. Чтобы воспользоваться им, вам совсем необязательно понимать, что он делает и почему. А выглядит он так:

args='getopt ab: $*'

if [$?!= 0]

then

echo "Usage; command [-a] [-b file.txt] file1 file2…"

exit -1

fi

set — $args

for i

do

case "$i"

in

-a)

FLAGA=1

shift

-b)

ITEMB="$2"; shift

shift

-)

shift; break

esac

done

Предполагается, что есть некая команда с флагами — а и — b. Второй флаг особый, потому что за ним должен следовать аргумент, например — b file.txt. Из первой строчки понятно, что за командой getopt следуют буквы, которые могут быть флагами. После флага, которому требуется дополнительный аргумент, стоит двоеточие. Далее мы видим оператор case (выбор) для каждого возможного аргумента. Код оператора либо устанавливает флаг, либо устанавливает флаг и сохраняет аргумент.

А что такое $2? И какой смысл в — )? И что делает set? И как поживает Наоми? Все это вы сможете узнать потом. А сейчас воспользуйтесь образцом, и он будет работать.

(Ну ладно. Если вы вправду хотите в этом разобраться, прочитайте «Advanced Bash-Scripting Guide» (Расширенное руководство по написанию скриптов bash) по адресу http://www.tldp.org/LDP/abs/html.)

Теперь я приведу более развернутый пример, иллюстрирующий некоторые дополнительные возможности. Во-первых, в нем определяется функция usage, предназначенная для вывода справочной информации. Интересная особенность этой функции — команда echo, растянутая на несколько строк. Неплохо, не так ли? bash не возражает. Во-вторых, в этом сценарии проверяется наличие минимального количества (MINITEMS) элементов командной строки после обработки аргументов. Наконец, сценарий демонстрирует обработку флагов, переопределяющих умолчания.

Пожалуйста, пользуйтесь этим кодом, если вам понадобится преобразовать простой сценарий в сценарий, обрабатывающий параметры и флаги:

#!/bin/bash

MINITEMS=1

function usage

{

echo "

Usage: $0 [-d] [-a author] [-c file.txt] [-h] dir1 [dir1…]

-d debug, don't actual run command

-a author name of the author

-c copyright override default copyright file

-h this help message

"

exit 1

}

# Задание умолчаний:

DEBUG=false

DEBUGCMD=

AUTHOR=

COPYRIGHT=copyright.txt

# Обработка аргументов командной строки

# с возможным переопределением умолчаний

args='getopt da: c:h $*'

if [$?!= 0]

then

usage

fi

set — $args

for i

do

case "$i"

in

-h)

usage

shift

-a)

AUTHOR="$2"; shift

shift

-c)

COPYRIGHT="$2"; shift

shift

-d)

DEBUG=true

shift

-)

shift; break;;

esac

done

if $DEBUG; then

echo DEBUG MODE ENABLED.

DEBUGCMD=echo

fi

# Проверка наличия минимального количества элементов

# командной строки

if $DEBUG; then echo ITEM COUNT = $#; fi

if [$# — lt "$MINITEMS"]; then

usage

fi

# Если первый аргумент особый, запомнить его:

# ТНЕIТЕМ="$1"; shift

# Клонируйте эту строчку для каждого элемента,

# который хотите сохранить.

# Не забудьте при этом откорректировать значение

# переменной MINITEMS.

# Если вы хотите обработать остальные элементы,

# делайте это здесь:

# for i in $*; do

# echo Looky! Looky! I got $i

# done

if [! -z "$COPYRIGHT"];

then

if $DEBUG; then echo Setting copyright to: $COPYRIGHT; fi

CRFLAG="-copyright $COPYRIGHT"

fi

LABEL='date — u +%Y%m%d'

$DEBUGCMD mkisofs — D -l — J -r — L -f — P "$AUTHOR" — V $LABEL $CRFLAG $*

Построение длинной командной строки

Самый лучший способ научиться сцеплять команды UNIX/Linux в один длинный канал — заглядывать через плечо того, кто этим занимается. Сейчас я попробую научить вас делать это, создав на ваших глазах небольшую утилиту.

? Книга «Think UNIX» (Думайте в духе UNIX), Que, — отличный учебник по объединению инструментов UNIX/Linux в длинные команды.

Самой мощной технологией, представленной в UNIX/Linux, является возможность объединить несколько команд аналогично тому, как наращивают садовый шланг для поливки. Если у вас есть программа, которая преобразует входной текст в верхний регистр, и программа, сортирующая строки в файле, то вы можете сцепить их друг с другом. В результате вы получите команду для преобразования строк в верхний регистр и их вывода в заданном порядке. Все, что от вас требуется, — это поставить символ «|» между командами. Выходная информация одной команды поступит на вход следующей:

$ cat файл | toupper | sort

Тем, кто не знаком с UNIX/Linux, сообщу, что cat — это команда, выводящая файл. Программу toupper я написал для преобразования текста в верхний регистр, a sort — программа, сортирующая строки текста. Все они прекрасно стыкуются.

Теперь напишем более сложную утилиту. Это будет программа, определяющая, какой компьютер в вашей локальной сети наиболее вероятно заражен червем. Программа будет представлять собой один длинный канал.

Звучит неожиданно? Все, что будет делать наша программа, — это искать подозрительные на заражение компьютеры. Иными словами, она выведет список хостов, нуждающихся в более внимательном осмотре. Тем не менее, ваши коллеги будут удивлены, уверяю вас.

Программа не заменит вам хорошее антивирусное обеспечение, но я выбрал этот пример как хорошую иллюстрацию некоторых рудиментарных приемов программирования оболочки. Кроме того, вы узнаете кое-что новое о работе сетей. Когда мы закончим, в ваших руках будет простой инструмент, которым вы сможете пользоваться для диагностики этой конкретной проблемы в своей сети. С помощью этой программы мне удалось убедить руководство в необходимости купить настоящее антивирусное программное обеспечение.

Каков признак того, что компьютер инфицирован червем? Надо проверить, какие компьютеры чаще других отправляют ARP-пакеты.

Черви/вирусы/шпионские программы нередко пытаются соединиться со случайно выбранным компьютером локальной сети. Когда компьютер впервые пытается связаться с локальным IP-адресом, он отправляет ARP-пакет для выяснения Ethernet (МАС) — адреса. Нормальные (не-инфицированные) компьютеры обычно общаются лишь с несколькими компьютерами: с серверами, которые им нужны, и с их локальным маршрутизатором. Если обнаружится, что какой-то компьютер отправляет значительно больше ARP-пакетов, чем остальные, скорее всего, это можно считать признаком его заражения.

Построим простой канал в оболочке, который будет собирать следующие 100 ARP-пакетов в сети и определять, какой хост сгенерировал больше пакетов, чем другие хосты того же уровня. Что-то вроде конкурса «Кто пошлет больше пакетов». В прошлую такую проверку я обнаружил, что червями заражены два из пятидесяти компьютеров сети.

Команды, приведенные ниже, должны работать в любой системе UNIX/Linux или другой UNIX-подобной системе. Вам понадобится команда tcpdump и доступ с правами root. Команда which tcpdump сообщит вам, установлена ли команда tcpdump в вашей системе. Проверка пакетов в сети имеет этические аспекты. Выполняйте ее, только если у вас есть разрешение.

Вот команда, получившаяся у меня в итоге (прошу прощения за испорченный сюрприз):

$ sudo tcpdump — l -n агр | grep 'агр who-has' |

head -100 | awk '{ print $NF }' |sort | uniq — с | sort — n

Она такая длинная, что не помещается в одной строке этой книги, поэтому я разбил ее на две строки, а символом переноса служит обратный слэш. Вам не нужно набирать обратный слэш при вводе команды.[7] Не следует и нажимать клавишу Enter в этом месте.

Вывод команды выглядит так:

tcpdump: verbose output suppressed, use — v or — vv for full protocol decode listening on en0, link-type EN10MB (Ethernet), capture size 96 bytes

1 192.168.1.104

2 192.168.1.231

5 192.168.1.251

7 192.168.1.11

7 192.168.1.148

7 192.168.1.230

8 192.168.1.254

11 192.168.1.56

21 192.168.1.91

30 192.168.1.111

101 packets captured

3079 packets received by filter

0 packets dropped by kernel

Не обращайте внимание на две первые и три последние строки. В остальных строках указано количество пакетов и IP-адрес. Этот эксперимент показал, что хост 192.168.1.111 отправил 30 ARP-пакетов, а хост 192.168.104 — только один пакет. Большинство машин редко отправляли пакеты за исследуемый период, но два хоста отправили в 4–6 раз больше пакетов, чем остальные. Это свидетельствовало о проблеме. Быстрое сканирование антивирусной программой — и оба хоста стали как новенькие.

А теперь расскажу, как я строил эту командную строку. Я начал с команды:

$ sudo tcpdump — l -n arp

Здесь sudo означает, что следующая команда должна быть выполнена с правами пользователя root. Весьма вероятно, что она запросит пароль. Если в вашей среде нет sudo, вы можете воспользоваться аналогичной командой или выполнить эту последовательность от имени пользователя root.[8] Будьте внимательны. Человеку свойственно ошибаться, но настоящий храбрец не боится работать от имени root.

Команда tcpdump прослушивает Ethernet. Флаг -1 нужен, если мы собираемся направить вывод другой программе. Дело в том, что, в отличие от других команд, tcpdump выполняет буферизацию выходных данных для ускорения работы. Однако при направлении вывода в канал нам это не нужно. Флаг — n отключает поиск в DNS для каждого найденного IP-адреса. Параметр arр означает, что команда tcpdump должна отслеживать только ARP-пакеты.

(Если вас беспокоит этическая сторона вопроса, то должен сообщить вам хорошую новость. Если вы отфильтруете все, кроме ARP-пакетов, то на выходе будет очень мало частной информации.)

Выполните эту команду на своем компьютере. Вообще, если вы будете проверять на практике все, о чем здесь прочитаете, вы многому научитесь. Эта команда не удаляет никакие данные. Но должен вас предупредить, что отслеживание пакетов может быть незаконным. Делайте это, только если у вас есть соответствующее разрешение.

Когда я запускаю эту команду, вывод выглядит так:

$ sudo tcpdump — n -l агр

tcpdump: verbose output suppressed, use — v or — vv for full protocol decode listening on en0, link-type EN10MB (Ethernet), capture size 96 bytes

19:10:48,212755 arp who-has 192.168.1.110 (85:70:48:a0:00:10) tell 192.168.1.10

19:10:48,743185 arp who-has 192.168.1.96 tell 192.168.1.92

19:10:48,743189 arp reply 192.168.1.2 is-at 00:0e:e7:7a:b2:24 19:10:48.

743198 arp who-has 192.168.1.96 tell 192.168.1.111

^C

Чтобы прекратить вывод, я нажимаю клавиши CtrL–C Иначе он будет продолжаться вечно.

Если вы получили сообщение об ошибке доступа, скорее всего, вы запустили команду не как суперпользователь. Команда tcpdump может быть выполнена только пользователем root. Вы ведь не хотите, чтобы вашу сеть прослушивал кто попало, правда?

После заголовка идут строки вида «arp who-has X tell Y». Здесь Y — это хост, который задал вопрос. Вопрос имел примерно такое содержание: «Уважаемый хост с IP-адресом Х, не сообщите ли вы свой Ethernet (МАС) — адрес?» Вопрос отправляется широковещательным пакетом, поэтому мы видим все ARP-запросы в нашей локальной сети. Однако мы видим не так уж много ответов, поскольку они отправляются в виде однонаправленных пакетов, а мы находимся на концентраторе. В данном случае виден только один ответ, потому что мы находимся на одном концентраторе с тем компьютером (а, может, это компьютер, выполняющий команду, — этого я вам не скажу). Тем не менее, все хорошо; ведь нам нужны только те, кто задает вопросы.

Итак, у вас есть источник информации. Преобразуем ее так, чтобы ею можно было воспользоваться.

Во-первых, изолируем те строки вывода, которые нас интересуют. В данном случае это строки, содержащие «arp who-has»:

$ sudo tcpdump — l -n arp | egrep 'arp who-has'

Мы можем запустить эту команду и убедиться, что она ведет себя, как ожидалось. Единственная проблема в том, что команда работает безостановочно, пока мы не нажмем CtrL–C. Мы хотим получить достаточное количество строк и затем обработать их. Ограничимся первой сотней строк:

$ sudo tcpdump — l -n arp | grep 'arp who-has' | head -100

Снова запустим команду и убедимся, что все хорошо. Во время тестирования этой команды у меня не хватило терпения, и я изменил 100 на 10.

Это дало мне уверенность, что команда работает правильно, и в окончательном варианте я поставил 100. Вы, конечно, заметите в выводе кучу заголовков. Они направляются в поток stderr (прямо на экран) и не передаются в команду gгер.

Итак, у нас есть сто строк с интересующими нас данными. Настало время статистических подсчетов. Какие хосты генерируют больше всего ARP-пакетов? Нам нужно выделить IP-адреса всех хостов, сгенерировавших ARP-пакет, и как-то подсчитать их количество. Начнем с выделения IP-адресов. Это шестое поле каждой строки, и мы можем воспользоваться следующей командой:

awk '{ print $6 }'

Этот маленький фрагмент кода awk является прекрасной идиомой для выделения конкретного поля из каждой строки текста.

Должен сознаться, что мне было лень подсчитывать, в каком поле находятся данные, которые я хотел выделить. Было похоже, что это пятое поле, и я сначала пробовал указать $5. Не сработало, тогда я указал $6. Конечно! Мне следовало помнить, что в awk поля нумеруются с единицы, а не с нуля. Преимущество тестирования командной строки на каждом шаге в том и заключается, что мы достаточно рано обнаруживаем такие мелкие ошибки. Представьте, что было бы, если бы я написал всю командную строку сразу, а затем стал бы искать эту ошибку!

Я ленив и нетерпелив. Мне не хотелось каждый раз ждать, пока будут собраны все сто ARP-пакетов. Поэтому я сохранил их один раз и затем использовал эти результаты.

Я сохранил результаты во временном файле:

$ sudo tcpdump — l -n arp | grep 'arp wno-has' | head -100 >/tmp/x

Затем я применил свой код awk к этому временному файлу:

$ cat /tip/x | awk '{ print $5 }'

tell

tell

tell

tell

Оказывается, мне нужно не пятое поле. Попробуем шестое:

$ cat /tmp/х | awk '{ print $6 }'

192.168.1.110

192.168.1.10

192.168.1.92

…

Да, так лучше.

Как бы то ни было, впоследствии я понял, что можно ублажать свою лень другим способом. Конструкция $NF обозначает последнее поле и позволяет мне вообще ничего не подсчитывать:

$ cat /tmp/x | awk '{ print $HF }'

192.168.1.110

192.168.1.10

192.168.1.92

А почему не $LF? Ну, это было бы слишком просто. А если серьезно, NF означает «number of fields» (количество полей). То есть $NF обозначает NF-e поле слева. Но все это неважно. Просто запомните, что, если вам нужно последнее поле в строке, вы можете добавить $NF в awk:

$ sudo tcpdump — l -n arp | egrep 'arp who-has'

| head -100 | awk '{ print $NF }'

Итак, на выходе мы получаем список IP-адресов. Проверьте это.

(Именно так! Проверьте. Я подожду.)

Теперь мы хотим подсчитать, сколько раз каждый IP-адрес появляется в нашем списке. Есть одна идиома, которую я всегда применяю именно для этой цели:

sort | uniq — с

Она сортирует данные, а затем выполняет команду uniq, которая исключает повторения из отсортированного списка. (То есть технически она устраняет повторения соседних строк, а сортировка списка гарантирует, что одинаковые строки будут соседствовать.) Флаг — с включает подсчет повторений и вставляет это число в начало каждой строки. Результат выглядит так:

…

11 192.168.1.111

7 192.168.1.230

30 192.168.1.254

8 192.168.1.56

21 192.168.1.91

…

Мы почти у цели! Мы знаем, сколько ARP-пакетов отправил каждый хост. Последнее, что мы должны сделать, — это отсортировать список, чтобы выявить самые «общительные» хосты. Для этого добавляем в конец канала конструкцию | sort — n, которая выполнит сортировку по номеру:

$ sudo tcpdump — l -n arp | egrep 'arp who-has' | head -100

| awk '{ print $NF }' | sort | uniq — с | sort — n

Выполнив эту команду, мы увидим отсортированный список. Если сеть не очень загружена, выполнение команды займет какое-то время.

В локальной сети из 50 компьютеров, когда было мало пользователей, мне понадобилось около часа. Но это было уже после обнаружения компьютеров со шпионскими программами и их очистки. Перед этим на сбор ста ARP-пакетов я потратил всего несколько минут.

В вашей домашней сети с одним или двумя компьютерами на выполнение команды может уйти несколько дней. Хосты кэшируют информацию, собранную ими с помощью ARP-запросов. Поэтому, поработав некоторое время, компьютер крайне редко отправляет ARP-пакеты,[9] если единственный компьютер, с которым он общается (в локальной сети), — это ваш маршрутизатор.

Зато в сети из ста хостов подозреваемые обнаруживаются достаточно быстро.

Теперь в вашем распоряжении имеется простой инструмент обнаружения атаки червей. Он не заменит тысячедолларовую систему распознавания атак и хорошую антивирусную программу, но, безусловно, поможет вам локализовать проблему, если она возникнет. Главное — он бесплатный, а вы узнали кое-что новое о программировании оболочки.

Если вам захотелось отточить свое мастерство программиста, вот несколько небольших проектов:

• Команда tcpdump выводит некоторую информацию в поток stderr. Есть ли способ предотвратить вывод этих сообщений? Если нет, то как получить менее «засоренный» вывод?

• Преобразуйте описанную команду в сценарий. Поместите его в свой каталог bin, чтобы воспользоваться им в будущем.

• Расширьте этот сценарий так, чтобы можно было определять, какой NIC сканировать, или добавьте другие возможности, которые сочтете нужными.

• Можно запрограммировать команду tcpdump так, что она будет собирать только ARP-пакеты типа «who-has», и вы сможете обойтись без команды grep. Для этого изучите tcpdump поглубже.

• Команда tcpdump может выполнять те же действия, что и head -100. Для этого изучите tcpdump поглубже. Получилось ли то же самое, что при head -100? Лучше или хуже стало?

• awk — это полноценный язык программирования. Воспользуйтесь им, чтобы исключить аргументы grep и head. Как вы думаете, почему я предпочел выполнять три процесса, вместо того чтобы просто возложить все на awk?

Microsoft Excel как альтернативный графический интерфейс

Разработка графического интерфейса приложения требует 90 % всех усилий. Вот способ создания графического интерфейса для ленивых: храните данные в Microsoft Excel, но напишите макрос, который будет загружать эти данные на сервер для последующей обработки.

Однажды я таким образом написал целое приложение. У нас был вебсайт, на котором были представлены различные события. Я устал обновлять веб-страницу вручную, но понимал, что для самостоятельной поддержки веб-сайта у секретарши не хватает технических навыков.

Тогда я задумался над графическим интерфейсом, позволяющим вносить обновления даже неподготовленному пользователю. У меня были громадные планы: большая база данных MySQL и движок на РНР, который позволил бы пользователям входить в систему, обновлять информацию, пополнять список событий и т. д. Система должна была автоматически генерировать веб-страницы. Все было прекрасно на бумаге, и я не сомневаюсь, что если бы в моем распоряжении было сто лет на написание кода, результат был бы замечательным.

Потом я понял, что на самом деле все изменения будет вносить только один человек. Тогда я создал для секретарши электронную таблицу Excel со всей необходимой информацией и написал макрос, который сохранял эту таблицу дважды: один раз на сервере в виде текстового файла с символом табуляции в качестве разделителя, а второй раз — в виде XLS-файла. Процесс на сервере должен был анализировать файл с табуляцией и генерировать веб-страницу автоматически.

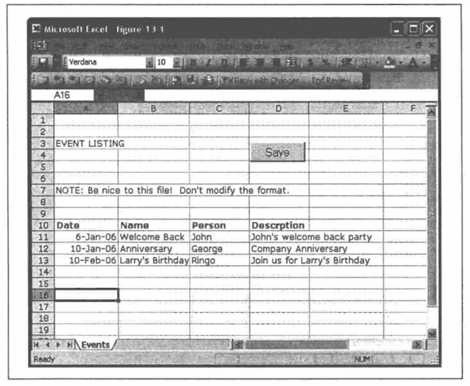

Пример таблицы показан на рис. 13.2.

Создание кнопки выполняется в несколько шагов.

Во-первых, для запоминания нужных действий используйте функцию записи макроса:

1. Запишите макрос: последовательно выберите команды меню Tools (Сервис) — > Macro (Макрос) — > Record New Macro (Начать запись).

2. Назовите макрос Save (Сохранить).

3. Сохраните таблицу как файл с символом табуляции в качестве разделителя на сетевом файловом сервере.

4. Сохраните файл в формате MS Excel Wolrkbook (Книга Mcrosoft Excel) (.xls) в своем каталоге.

Важно, чтобы последняя операция сохранения файла использовала самый мощный формат MS Excel Wolrkbook (Книга Mcrosoft Excel), потому что таким образом будет установлен формат сохранения по умолчанию. Если затем кто-то сохранит файл с помощью команды File (Файл) — > Save (Сохранить), то будет использован именно этот формат.

Рис. 13.2. Электронная таблица со списком событий

5. Щелкните по кнопке Stop (Остановить запись) на панели инструментов, появляющейся на экране в режиме записи макроса.

Теперь создайте кнопку и закрепите за ней макрос:

1. Выведите панель инструментов Forms (Формы): выберите команду View (Вид) — > Toolbars (Панель инструментов) — > Forms (Формы).

2. Щелкните по элементу Button (Кнопка) (выглядит как обычный прямоугольник).

3. Нарисуйте кнопку в том месте, где она должна находиться в таблице.

4. В ответ на вопрос выберите макрос, который только что создали.

5. Если вам впоследствии понадобится отредактировать кнопку, щелкните по ней при нажатой клавише Ctrl.

Протестируйте макрос, щелкнув по кнопке. Отлично! Все работает! Проверьте дату и время сохранения файлов, чтобы убедиться, что таблица была сохранена дважды. (Возможно, Excel дважды спросит вас, нужно ли замещать существующий файл. Ответьте «Да».)

Если вы хотите немного подправить макрос, это просто. Первое, что я сделал, — отредактировал макрос как раз в том месте, где выполняется сохранение файла:

1. Выберите команду Tools (Сервис) — > Macro (Макрос) — > Macros (Макросы).

2. Выберите макрос в списке открывшегося окна и щелкните по кнопке Edit (Изменить). Откроется редактор Visual Basic.

3. Закончив редактирование, сохраните файл и закройте редактор Visual Basic.

? В макросах Microsoft для переноса длинных строк используется символ подчеркивания (_).

Окончательный макрос выглядит так:

Sub Save()

' Macro recorded 5/22/2005 су Thomas Limoncelli

ActiveWorkbook.SaveAs Filename:= _

"Y: calendarEventList.txt", FileFormat:= _

xlText, CreateBackup:= False

ActiveWorkbook.SaveAs Filenames _

"Y: calerdarEventList.xls", FileFormat:= _

xlNormal, Password:= "", WritefiesPassword:= "", _

ReadOnlyRecommended:= False

, CreateBackup:= False

End Sub

Теперь, когда у меня есть файл с символами табуляции в качестве разделителей, хранящийся на файловом сервере, мне нетрудно написать сценарий, который откроет этот файл, извлечет из него полезную информацию и на основании этой информации сгенерирует веб-страницу.

С тех пор я часто пользуюсь этим приемом в ситуациях, когда мне не хочется писать пользовательский интерфейс, а пользователь умеет работать с MS Excel.

- 1.1. Информатика. Предмет информатики. Основные задачи информатики

- Повторяющиеся задачи

- Постановка задачи

- 1.1.1. Смысл, цель и задачи бизнес-тренинга

- Глава 3 Нормативные руководящие документы, назначение и задачи информационной безопасности России

- 1.3. Задачи рекламного текста

- Маркетинговые цели и задачи

- Как отобразить типичные задачи для папки?

- Можно ли выполнять сложные вычисления, используя Калькулятор Windows?

- Пример использования фонового потока для выполнения отдельной задачи

- Более сложные трансформации

- Резюме