Книга: Безопасность информационных систем. Учебное пособие

2.1. Виды противников или «нарушителей»

2.1. Виды противников или «нарушителей»

Существуют четыре атакующих средства информационного воздействия:

1. Компьютерные вирусы, способные размножаться, прикрепляться к программам, передаваться по линиям связи и сетям передачи данных, проникать в электронные телефонные станции и системы управления и выводить их из строя.

2. Логические бомбы, так называемые программные закладные устройства, заранее внедряемые в информационно-управля– ющие центры военной и гражданской инфраструктуры, которые по сигналу или в установленное время приводятся в действие, уничтожая или искажая информацию или дезорганизуя работу программно-технических средств. Одна из разновидностей такой бомбы – «троянский конь» – программа, позволяющая осуществить скрытый НСД к информационным ресурсам противника для добывания разведывательной информации.

3. Средства подавления информационного обмена в телекоммуникационных сетях, его фальсификация, передача по каналам государственного и военного управления, а также по каналам массовой информации нужной с позиции противодействующей стороны информации.

4. Способы и средства, позволяющие внедрять компьютерные вирусы и логические бомбы в государственные и корпоративные информационные сети и системы и управлять ими на расстоянии (от внедрения микропроцессоров и других компонентов в электронную аппаратуру, продаваемую на мировом рынке, до создания международных информационных сетей и систем, курируемых НАТО и США).

Средства ведения информационной войны предусматривают использование всего диапазона возможностей воздействия на информационные системы противника: проведение психологических операций, огневое уничтожение элементов инфраструктуры, активное подавление каналов связи, применение специальных средств воздействия на информационно-программный ресурс информационных систем.

Основной проблемой защиты информации является полнота выявления угроз информации, потенциально возможных в автоматизированных системах обработки данных (АСОД). Даже один неучтенный (невыявленный или непринятый во внимание) дестабилизирующий фактор может в значительной мере снизить эффективность защиты.

Причины нарушения целостности информации (ПНЦИ) – это дестабилизирующие факторы, следствием проявления которых может быть нарушение физической целостности информации, т. е. ее искажение или уничтожение.

Каналы несанкционированного получения информации (КНПИ) – это дестабилизирующие факторы, следствием которых может быть получение (или опасность получения) защищаемой информации лицами или процессами, не имеющими на это законных полномочий.

Сформированные перечни КНПИ представляются следующим образом.

КНПИ 1-го класса – каналы, проявляющиеся безотносительно к обработке информации и без доступа злоумышленника к элементам ЭВТ:

1) хищение носителей информации;

2) подслушивание разговоров лиц, имеющих отношение к АСОД; 3) провоцирование на разговоры лиц, имеющих отношение к АСОД; 4) использование злоумышленником визуальных средств;

5) использование злоумышленником оптических средств;

6) использование злоумышленником акустических средств.

КНПИ 2-го класса – каналы, проявляющиеся в процессе обработки информации без доступа злоумышленника к элементам АСОД:

1) электромагнитные излучения устройств наглядного отображения; 2) электромагнитные излучения процессоров;

3) электромагнитные излучения внешних запоминающих устройств; 4) электромагнитные излучения аппаратуры связи;

5) электромагнитные излучения линий связи;

6) электромагнитные излучения вспомогательной аппаратуры;

7) электромагнитные излучения групповых устройств ввода-вывода информации;

8) электромагнитные излучения устройств подготовки данных;

9) паразитные наводки в коммуникациях водоснабжения;

10) паразитные наводки в системах канализации;

11) паразитные наводки в сетях теплоснабжения;

12) паразитные наводки в системах вентиляции;

13) паразитные наводки в шинах заземления;

14) паразитные наводки в цепях часофикации;

15) паразитные наводки в цепях радиофикации;

16) паразитные наводки в цепях телефонизации;

17) паразитные наводки в сетях питания по цепи 50 Гц;

18) паразитные наводки в сетях питания по цепи 400 Гц;

19) подключение генераторов помех;

20) подключение регистрирующей аппаратуры;

21) осмотр отходов производств, попадающих за пределы контролируемой зоны.

КНПИ 3-го класса – каналы, проявляющиеся безотносительно к обработке информации с доступом злоумышленника к элементам АСОД, но без изменения последних:

1) копирование бланков с исходными данными;

2) копирование перфоносителей;

3) копирование магнитных носителей;

4) копирование с устройств отображения;

5) копирование выходных документов;

6) копирование других документов;

7) хищение производственных отходов.

КНПИ 4-го класса – каналы, проявляющиеся в процессе обработки информации с доступом злоумышленника к элементам АСОД, но без изменения последних:

1) запоминание информации на бланках с исходными данными; 2) запоминание информации с устройств наглядного отображения; 3) запоминание информации на выходных документах;

4) запоминание служебных данных;

5) копирование (фотографирование) информации в процессе обработки;

6) изготовление дубликатов массивов и выходных документов;

7) копирование распечатки массивов;

8) использование программных закладок;

9) маскировка под зарегистрированного пользователя;

10) использование недостатков языков программирования;

11) использование недостатков операционных систем;

12) использование пораженности программного обеспечения вредоносными закладками.

КНПИ 5-го класса – каналы, проявляющиеся безотносительно к обработке информации с доступом злоумышленника к элементам ЭВТ с изменением последних:

1) подмена или хищение бланков;

2) подмена или хищение перфоносителей;

3) подмена или хищение магнитных носителей;

4) подмена или хищение выходных документов;

5) подмена аппаратуры;

7) подмена элементов программ;

8) подмена элементов баз данных;

9) хищение других документов;

10) включение в программы блоков типа «троянский конь», «бомба» и т. п.;

11) чтение остаточной информации в ОЗУ после выполнения санкционированных запросов.

КНПИ 6-го класса – каналы, проявляющиеся в процессе обработки информации с доступом злоумышленника к элементам ЭВТ с изменением последних:

1) незаконное подключение к аппаратуре;

2) незаконное подключение к линиям связи;

3) снятие информации на шинах питания устройств наглядного отображения;

4) снятие информации на шинах питания процессора;

5) снятие информации на шинах питания аппаратуры связи;

6) снятие информации на шинах питания линий связи;

7) снятие информации на шинах питания печатающих устройств; 8) снятие информации на шинах питания внешних запоминающих устройств;

9) снятие информации на шинах питания вспомогательной аппаратуры.

Мотивы совершения компьютерных преступлений распределяются следующим образом: корыстные соображения – 66 %; шпионаж, диверсия – 17 %; исследовательский интерес – 7 %; хулиганство – 5 %; месть – 5 %.

Специфика проблемы компьютерной преступности в РФ характеризуется:

1. Отсутствием отлаженной системы правового и организационно-технического обеспечения законных интересов граждан, государства и общества в области информационной безопасности.

2. Ограниченными возможностями бюджетного финансирования работ по созданию правовой, организационной и технической базы информационной безопасности.

3. Недостаточным сознанием органами государственной власти на федеральном и региональном уровнях возможных политических, экономических, моральных и юридических последствий компьютерных преступлений.

4. Слабостью координации усилий правоохранительных органов, органов суда и прокуратуры в борьбе с компьютерными правонарушениями и неподготовленностью их кадрового состава к эффективному предупреждению, выявлению и расследованию таких деяний.

5. Неналаженностью системы единого учета правонарушений, совершаемых с использованием средств информатизации.

6. Серьезным отставанием отечественной индустрии средств и технологий информатизации и ИБ от развитых стран мира.

7. Ухудшением экономического положения научно-технической интеллигенции, непосредственно связанной с созданием информационных систем, что создает предпосылки для утечки научных кадров, осуществления разного рода информационных диверсий и т. д.

К основным способам НСД относятся: 1. Непосредственное обращение к объектам доступа.

2. Создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты.

3. Модификация средств защиты, позволяющая осуществить НДС.

4. Внедрение в технические средства СВТ и АС программных и технических механизмов, нарушающих предполагаемую структуру и функции СВТ или АС и позволяющих осуществить НСД.

Утечки информации могут быть связаны с работой персонала, имеющий непосредственный контакт с циркулирующей информацией, а также может быть организован путем проведения разведывательных мероприятий, реализующих съем информации с технических каналов утечки информации.

Под техническим каналом понимают систему, в состав которой входят:

1) объект разведки;

2) техническое средство, используемое для НСД к информации; 3) физическая среда, в которой распространяется информационный сигнал.

Объектом разведки могут быть помещение, группа помещений или здание с хранящимися материалами ограниченного пользования, технические каналы связи, используемые для передачи сведений, отнесенных к различным видам тайн.

Технические средства по перехвату информации – это средства фото– и видеодокументирования, специальные микрофоны, стетоскопы и лазерные акустические системы, системы радиоперехвата, средства съема информации с проводных линий связи и др.

Физическая среда – это строительные конструкции зданий и сооружений, токопроводящие линии, среда распространения акустических сигналов, электромагнитные поля, технические средства обработки информации (СВТ, автоматические телефонные станции, системы звукозаписи).

Группы технических каналов утечки информации:

1) электромагнитные;

2) электрические;

3) каналы утечки видовой информации;

4) каналы утечки акустической информации.

Электромагнитные каналы утечки информации

К ним относятся каналы утечки информации, возникающие за счет побочных электромагнитных излучений технических средств обработки информации. Вся работающая аппаратура и электронные системы создают электромагнитные поля, называемые побочными электромагнитными излучениями. Они способны создавать электромагнитные наводки в расположенных рядом слаботочных, силовых и осветительных сетях, линиях и аппаратуре охранно-пожарной сигнализации, проводных линиях связи, различных приемниках электромагнитных излучений. Канал утечки основан на законе Ленца. В результате побочных электромагнитных излучений возникают каналы утечки информации. Специальные широкополосные приемники считывают электромагнитные излучения, а затем восстанавливают и отображают содержащуюся в них информацию.

При обработке информации на ЭВМ диапазон побочных электромагнитных излучений доходит до нескольких гигагерц. Они возникают за счет работы монитора, дисководов (в меньшей степени), матричного принтера, за счет коротких фронтов импульсов, поступающих на электромагниты печатающей головки. Информативные сигналы могут быть считаны с кабелей компьютера, прежде всего с кабелей питания.

Сравнительно мощные побочные электромагнитные излучения создаются монитором с электроннолучевой трубкой (ЭЛТ). Напряжение на втором аноде ЭЛТ составляет 27 000 В, что непосредственно определяет возникновение электростатического и электромагнитного полей. Электромагнитное излучение модулируется сигналами яркости и цветности, которые несут сведения об информации, обрабатываемой на ЭВМ и отображаемой на экране монитора. Максимальное излучение находится в диапазоне 100…350 МГц. Дальность перехвата до 150 м. При этом возможно считывание с нескольких одновременно работа ющих компьютеров. Даже проведение по существующим стандартам экранирование служебных помещений от электромагнитных излучений не исключает возможности такого перехвата и распознавания.

Электрические каналы утечки информации

Они могут возникать за счет: 1) наводок электромагнитных излучений технических средств обработки информации на коммутационные линии вспомогательных технических систем и средств;

2) утечек информационных сигналов в цепях электропитания технических средств обработки информации;

3) утечек информационных сигналов в цепь заземления электрических устройств.

Например, работающая ЭВМ производит наводки на близко расположенные коммутационные линии вспомогательных технических систем и средств (охранно-пожарная сигнализация, телефонные провода, сети электропитания, металлические трубопроводы). Наводимая на них ЭДС существенна и распознаваема на частотах от десятков кГц до десятков МГц. В этом случае возможен съем информации путем подключения специальной аппаратуры к коммуникационным линиям за пределами контролируемой территории.

Использование соответствующей измерительной аппаратуры, средств технической разведки позволяет несанкционированный перехват информационных сигналов от технических средств обработки информации, просачивающихся как в цепи электропитания, так и в разветвленную цепь заземления.

Каналы утечки видовой информации

Несанкционированное получение видовой или графической информации осуществляется путем наблюдения за объектом. При необходимости могут быть осуществлены фото– или видеосъемка. Технические средства: бинокли, приборы ночного видения, фото– и видео– техника.

Метод съема информации. Миниатюрная аппаратура с дистанционным управлением для передачи как изображения, так и звука по радиоканалу в различных частотных диапазонах снимает видовую информацию. При этом технические средства позволяют осуществить маскировку амплитудно– и частотно-модулированных радиосигналов телевизионного изображения. В случае необходимости может быть осуществлена ретрансляция информационных сигналов либо их передача по проводным линиям.

Каналы утечки акустической информации

Они классифицируются на: 1) электроакустические;

2) виброакустические;

3) оптико-электронные;

4) акустические;

5) проводные;

6) электромагнитные.

Электроакустический канал утечки информации. Ряд элементов технических систем – громкоговорители трансляционных сетей, звонки телефонных аппаратов – меняют свои электрические параметры (емкость, индуктивность, сопротивление) под действием акустического сигнала. Изменение названных параметров вызывает модуляцию электрических токов. Такие электроакустические преобразователи получили название «микрофонного эффекта».

Звонковая цепь телефонного аппарата при положенной на рычаг трубке обладает «микрофонным эффектом». Подвижные части звонка вибрируют под действием речевых сигналов, что приводит к появлению в нем электрического тока малой амплитуды. Это позволяет провести соответствующую обработку сигнала в цепи и выделить из него звуковую составляющую за пределами контролируемого помещения.

Другим способом снятия информации с телефона является использование высокочастотного навязывания. К одному из проводов телефонной линии подключают высокочастотный генератор, работающий в диапазоне 50…300 кГц. Правильный подбор частоты генератора и частоты резонанса телефонного аппарата позволяет при положенной трубке добиться модуляции высокочастотных колебаний микрофоном, который улавливает звуковые сигналы в прослушиваемом помещении.

Виброакустический канал несанкционированного снятия информации. Он реализуется путем использования электронных стетоскопов. Они снимают результаты воздействия акустических речевых сигналов на строительные конструкции и сооружения (панели перегородок стен, пол, потолок, воздуховоды, вентиляционные шахты, трубы и батареи отопления, оконные стекла и т. д.). Под воздействием акустических волн строительные конструкции подвергаются микродеформированию, в результате которого возникают упругие механические колебания, хорошо передающиеся в твердых однородных средах. Эти колебания воздействуют на чувствительный элемент электронного стетоскопа (вибродатчик) и преобразуются в электрический сигнал. Этот метод эффективен, так как не требует проникновения в контролируемые помещения. Электронный стетоскоп устанавливают за пределами контролируемой зоны – на элементы строительных конструкций, на трубы водоснабжения и отопления.

Оптико-электронный канал утечки информации. Акустический контроль удаленных помещений, имеющих окна, может быть осуществлен с использованием оптико-электронных или лазерных систем (лазерных микрофонов). Лазерные системы позволяют прослушивать разговоры на расстоянии от 100 м до 1 км. Дальность действия зависит от качества оконного стекла (величины микронеровностей), а также от степени его загрязненности и состояния атмосферной среды. Для повышения дальности лазерного съема информации стекло покрывается специальным материалом либо на нем наклеиваются небольшие отражатели либо используются элементы интерьера и мебели – стеклянные поверхности и зеркала внутри помещения.

Лазерные системы состоят из источника когерентного излучения и приемника отраженного луча. Передатчик формирует луч и направляет в определенную точку оконного стекла помещения. Отраженный луч модулируется речевым или акустическим сигналом, который возникает в помещении, улавливается приемником, демодулируется с последующим шумоподавлением и усилением. Процессу съема информации предшествует определенная работа по выбору наилучшего места установки системы, после чего проводится грубая и точная наводка передатчика и приемника.

Недостаток данных систем является их зависимость от гидрометеорологических условий – дождь, снег, туман, порывистый ветер.

Акустический канал утечки информации. Основывается на подслушивании переговоров. Неплотно прикрытая дверь в кабинеты должностного лица, обсуждение сведений ограниченного распространения в курительной комнате или за пределами служебных помещений, конфиденциальное совещание, проводимое в помещении с открытыми окнами – реальные каналы утечки информации. Если используются технические средства как направленный микрофон, портативный диктофон, тогда возможно зафиксировать контролиру емую беседу.

Существуют четыре типа направленных микрофона: 1) параболические;

2) трубчатые;

3) плоские акустические фазированные решетки;

4) градиентные. Параболический микрофон состоит из отражателя звука параболической формы, в фокусе которого расположен обычный микрофон. Звуковые волны, отражаясь от параболического зеркала, фокусируются на микрофоне. Чем больше диаметр зеркала, тем выше эффект усиления. Диаметр звукоулавливающего отражателя 200…500 мм и более.

Трубчатые микрофоны (микрофон «бегущей волны») по размерам существенно меньше, более удобны при транспортировке и маскировке. Он основан на использовании звуковода диаметром 10…30 мм (жесткая полая трубка с щелевыми отверстиями). Длина микрофона 15…230 мм, реже до 1 м. Увеличение трубы подавляет боковые и тыльные помехи.

В акустических фазированных решетках реализован принцип размещения на плоскости большого количества микрофонов или открытых торцов акустопроводов, звук от которых стекается к суммирующему микрофону. Такой микрофон хорошо маскируется.

Все рассмотренные микрофоны имеют дальность приема до 100 м.

Проводные каналы утечки акустической информации. В зданиях и сооружениях акустические каналы возникают как за счет имеющихся воздуховодов, вентиляционных шахт, некачественного строительства, так и за счет специально сделанных отверстий в потолках, стенах, полах.

В этом случае для снятия акустической информации могут использоваться проводные микрофоны, которые через линии связи, силовую и осветительную сеть, оптический инфракрасный канал подключаются к звукоусилительной и звукозаписывающей аппаратуре.

Электромагнитные каналы утечки акустической информации. Это каналы, основанные на использовании скрытно устанавливаемых акустических закладных устройств – радиомикрофонов. Они могут быть камуфлированными и без камуфляжа. Они скрытно устанавливаются как во вторичных технических средствах и системах, так и в технических средствах обработки информации. Местом для установки могут быть телефонный аппарат, электрические розетки и выключатели. Также осуществляется их маскировка в настольных предметах (пепельницы, письменные приборы, вазы для цветов), предметах мебели и интерьера, в элементах конструкции здания и др.

Источники питания радиомикрофонов – электрический ток силовой, осветительной или телефонной сети за счет гальванического подключения или использования специальных блоков питания, а также детектора СВЧ-энергии, иметь независимый источник питания (химический, радиоизотопный, солнечная батарея и др.).

Радиомикрофоны бывают непрерывного действия (постоянно включенные), дистанционно управляемые (включаются по команде оператора), а также с акустопуском (система VOX) – при появлении речевого сигнала в контролируемом помещении происходит самовключение устройства.

Радиомикрофоны состоят из модулей – передатчика, микрофона, выносной антенны и блока питания. Часто используют электретные, малогабаритные микрофоны (размером 4 ? 3 ? 2,5 мм), как встроенные в блок передатчика, так и вынесенные на расстояние от нескольких миллиметров до нескольких метров.

Чувствительность электретного микрофона позволяет оптимально контролировать акустику помещения площадью до 20 м2. При камуфлировании используется отверстие не менее 0,5мм. Для передачи сигнала используется диапазон 300…500 МГц.

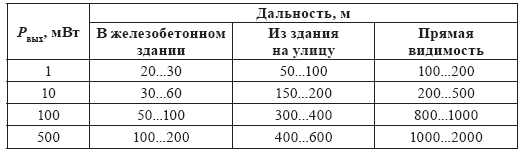

Выходная мощность передатчика выбирается из условий эксплуатации и требуемой дальности (табл. 3).

Таблица 3

В радиомикрофонах используют гибкие внешние антенны в виде отрезка многожильного провода (длиной в четверть волны).

Иногда применяют рамочные и направленные антенны, которые используются в составе сложных радиокомплексов и ретрансляторов. Достоинство рамочной антенны являются простота и малые габариты при двух недостатках: малая эффективность и направленность.

Направленные антенны увеличивают дальность передачи сигнала без увеличения мощности излучения. Недостатки: сложность конструкции, высокая стоимость, узкая полоса сигнала, большие габариты.

- 8.2. Языки программирования Виды программирований

- 14.4. Виды деятельности

- 2. Диаграммы. Виды диаграмм

- 4.1.2. Виды скидок и наценок

- 1.1.4. Турпродукт: виды, уровни, стадии создания

- 4.1.1. Виды цен и ценовые группы

- Виды дипломатической переписки

- 6.1. Виды рекламного текста

- Виды выражений

- Виды просмотра

- 11.4. Виды деятельности

- Глава 2 Виды сообществ