Книга: Недокументированные и малоизвестные возможности Windows XP

Административные шаблоны

Административные шаблоны

С помощью административных шаблонов можно более тонко настроить как ограничения на работу отдельных компонентов компьютера, так и сами эти компоненты. Многие считают, что административные шаблоны и являются групповой политикой, хотя это не совсем так. Если учесть, что элементы групповой политики используют для своей реализации ветви системного реестра Windows HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies и HKEY_LOCAL_MACHINESOFTWAREPolicies (а также эти ветви из корневого раздела HKEY_CURRENT_USER), то к групповым политикам можно отнести большинство элементов одноименной консоли. Особенностью административных шаблонов является то, что все их настройки берутся из специальных текстовых файлов с расширением ADM. Эти файлы написаны на специальном языке сценариев и расположены в каталоге %systemroot%system32GroupPolicyAdm. Копии этих файлов могут находиться в каталоге %systemroot%inf (причем, как правило, в этом каталоге находятся дополнительные ADM-файлы, не принимающие участия в построении списка Административные шаблоны). Вкратце рассмотрим назначение всех этих ADM-файлов.

? system.adm — имеет размер около 1824 Кбайт и хранит большую часть настроек конфигурации различных компонентов компьютера. По умолчанию он используется для построения элемента Административные шаблоны.

? wuau.adm — размером около 44 Кбайт и содержит настройки ограничений на работу автоматического обновления Windows. По умолчанию используется для построения элемента Административные шаблоны.

? wuau.adm — имеет размер около 44 Кбайт и хранит настройки ограничений на работу автоматического обновления Windows. По умолчанию он используется для построения элемента Административные шаблоны.

? wmplayer.adm — размером около 69 Кбайт и содержит настройки ограничений на работу Проигрывателя Windows Media. По умолчанию используется для построения элемента Административные шаблоны.

? conf.adm — имеет размер около 42 Кбайт и хранит настройки ограничений на работу программы NetMeeting. По умолчанию он используется для построения элемента Административные шаблоны.

? inetres.adm — размером около 1470 Кбайт и содержит настройки ограничений на работу браузера Internet Explorer. По умолчанию используется для построения элемента Административные шаблоны.

? inetset.adm — имеет размер около 17 Кбайт и хранит дополнительные настройки ограничений на работу браузера Internet Explorer. Он не используется для построения элемента Административные шаблоны. Кроме того, следует учитывать, что использование возможностей данного файла оставляет «татуировки на реестре». Об этом термине будет рассказано чуть позже.

? inetcorp.adm — размером около 7 Кбайт и содержит дополнительные настройки ограничений на работу браузера Internet Explorer. Он не используется для построения элемента Административные шаблоны. Кроме того, следует учитывать, что использование возможностей данного файла оставляет «татуировки на реестре». А главное, надо учесть, что данный файл был написан для более ранних версий операционной системы Windows, чем Windows 2000.

Обычно, каждое правило административных шаблонов может иметь три состояния.

? Не задан — если правило имеет данное значение, то параметр реестра, используемый этим правилом, удален из реестра. Иными словами, если присвоить правилу данное состояние, то параметр, используемый правилом, будет удален из реестра. Данное состояние корректно обрабатывается стандартными ADM-файлами Windows XP. Если же оно не будет поддерживаться правилами ADM-файла (как это было в Windows NT), то данные правила будут оставлять «татуировки на реестре». Другими словами, установка состояния Не задан не будет приводить к удалению параметра, и этот параметр и дальше будет ограничивать правило.

? Включен — если правило имеет данное состояние, то значение параметра реестра, используемого этим правилом, будет равно 1.

? Отключен — если правило имеет данное состояние, то значение параметра реестра, используемого этим правилом, будет равно 0.

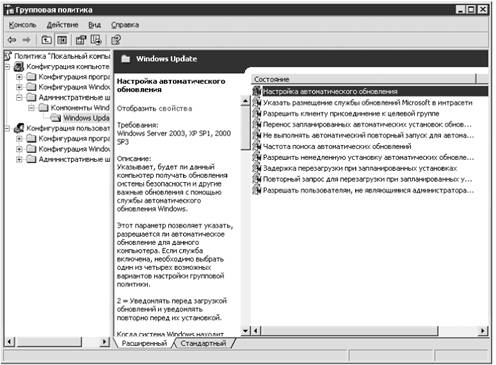

Здесь не будут рассмотрены все существующие правила элемента Административные шаблоны, так как они и так содержат подробное объяснение того, что они делают. Чтобы просмотреть это объяснение, достаточно выбрать правило и перейти на расширенный вид (рис. 11.9) либо в диалоге Свойства конкретного правила (открывается выбором команды Свойства из контекстного меню правила) выбрать вкладку Объяснение. На вкладке Параметры можно узнать версии Windows, для которых применяется данное правило.

Тем не менее, чтобы иметь общее представление о том, что позволяют сделать административные шаблоны, рассмотрим некоторые из их правил.

Рис. 11.9. Описание правила

Компоненты Windows?Windows Update. Раздел находится в элементе Конфигурация компьютера и строится на основе ADM-файла wuau.adm. Раздел хранит настройки автоматического обновления и использует для своей работы ветвь реестра HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU. Эта ветвь может содержать следующие параметры DWORD-типа.

? NoAutoUpdate — если значение равно 1, то возможность автоматического обновления будет отключена.

? AUOptions — определяет режим работы автоматического обновления (если значение параметра NoAutoUpdate равно 0). Он может принимать следующие значения:

• 2 — перед загрузкой обновлений и перед установкой уведомлений система будет выдавать сообщение об этом;

• 3 — система будет автоматически загружать обновления, но перед их установкой будет уведомлять пользователя (данный режим используется по умолчанию);

• 4 — система будет как загружать, так и устанавливать обновления без уведомления пользователя, причем устанавливать будет лишь в то время, которое указано в параметрах ScheduledInstallDay и ScheduledInstallTime;

• 5 — если параметр будет иметь это значение, то системному администратору предстоит самому решить, какой режим работы автоматического обновления должен использоваться.

? ScheduledInstallDay — определяет день, в который будут устанавливаться все скачанные обновления, если значение параметра AUOptions равно 4.

Скачанные обновления будут устанавливаться:

• 0 — ежедневно (данное значение используется по умолчанию);

• 1 — каждое воскресенье;

• 2 — каждый понедельник;

• 3 — каждый вторник;

• 4 — каждую среду;

• 5 — каждый четверг;

• 6 — каждую пятницу;

• 7 — каждую субботу.

? ScheduledInstallTime — определяет время, в которое будут устанавливаться все скачанные обновления, если значение параметра AUOptions равно 4.

С помощью административных шаблонов можно указать компьютер, с которого будут скачиваться обновления, и многие другие параметры работы автоматического обновления. Более подробно об этом можно прочитать в описаниях правил административных шаблонов или в базе данных реестра, поставляемой вместе с этой книгой.

Компоненты Windows?Проигрыватель Windows Media. Раздел находится в элементе Конфигурация компьютера и строится на основе ADM-файла wmplayer.adm. Раздел содержит настройки конфигурации Проигрывателя Windows Media и использует для работы ветвь реестра HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsMediaPlayer, которая может хранить следующие параметры.

? DontUseFrameInterpolation — определяет, будет ли использоваться сглаживание изображения при просмотре видео. Сглаживание изображения на мощных компьютерах может вызвать повышение качества, но на маломощных может привести лишь к притормаживанию и артефактам изображения. Если значение данного параметра равно 1, то возможность сглаживания изображений использоваться не будет.

? DisableAutoUpdate — если значение равно 1, то возможность автоматического обновления проигрывателя будет отключена.

Кроме того, с помощью данного пути в элементе Конфигурация пользователя можно скрыть следующие вкладки диалога Параметры: Сеть, Конфиденциальность и Безопасность, а также настроить многие другие параметры интерфейса проигрывателя. Более подробно об этом можно прочитать в описаниях правил административных шаблонов или в базе данных реестра, поставляемой вместе с книгой.

Компоненты Windows?Internet Explorer?Панель управления обозревателем. Раздел находится как в элементе Конфигурация компьютера, так и в элементе Конфигурация пользователя, и строится на основе ADM-файла inetres.adm. Раздел содержит настройки конфигурации диалога Свойства обозревателя и использует для работы ветвь реестра HKEY_CURRENT_USERSoftwarePoliciesMicrosoftInternet ExplorerControl Panel (или ветвь из корневого раздела HKEY_LOCAL_MACHINE), которая может хранить следующие параметры DWORD-типа.

? Privacy Settings — если значение равно 1, то будет запрещено изменять настройки параметров на вкладке Конфиденциальность.

? PrivacyTab — при установке значения равным 1 в диалоге Свойства обозревателя будет скрыта вкладка Конфиденциальность.

ВНИМАНИЕ

Несмотря на все приведенные выше запреты, диалоговое окно Параметры блокирования всплывающих окон можно будет запустить с помощью команды rundll32.exe inetcpl.cpl, DisplayPopupWindowManagementDialog.

? ConnectionsTab — если значение равно 1, то в диалоге Свойства обозревателя будет скрыта вкладка Подключение.

? Connection Settings — при установке значения равным 1 будет запрещено изменение содержимого на вкладке Подключение.

? Autoconfig — если значение равно 1, то флажок Использовать сценарий автоматической настройки в диалоговом окне Настройка локальной сети будет снят, а поле Адрес данного диалогового окна будет неактивно (окно отображается после нажатия кнопки Настройка LAN, расположенной на вкладке Подключения диалога Свойства обозревателя).

ВНИМАНИЕ

Несмотря на все приведенные выше запреты, флажок Использовать сценарий автоматической настройки (как и поле Адрес) можно будет установить с помощью команды rundll32.exe INETCFG.dll, InetSetAutoProxyA «URL или IP-адрес компьютера, содержащего сценарий настройки».

? ProgramsTab — при установке значения равным 1 в диалоге Свойства обозревателя будет скрыта вкладка Программы.

? AdvancedTab — если значение равно 1, то в диалоге Свойства обозревателя будет скрыта вкладка Дополнительно.

? Advanced — при установке значения равным 1 будет запрещено редактирование параметров на вкладке Дополнительно диалога Свойства обозревателя.

? GeneralTab — если значение равно 1, то в диалоге Свойства обозревателя будет скрыта вкладка Общие.

ВНИМАНИЕ

Несмотря на приведенный выше запрет, диалог Языки, который можно было открыть с помощью вкладки Общие, можно будет запустить с помощью команды rundll32.exe inetcpl.cpl, OpenLanguageDialog.

? SecurityTab — при установке значения равным 1 в диалоге Свойства обозревателя будет скрыта вкладка Безопасность.

? SecAddSites — если значение равно 1, то будет запрещено изменение узлов в зонах, отображаемых при нажатии кнопки Узлы на вкладке Безопасность.

? SecChangeSettings — при установке значения равным 1 будет запрещено изменять уровни безопасности на вкладке Безопасность диалога Свойства обозревателя.

ВНИМАНИЕ

Несмотря на все приведенные выше запреты, диалог Безопасность можно будет запустить с помощью команды rundll32.exe inetcpl.cpl, LaunchSecurityDialogEx.

? ContentTab — если значение равно 1, то в диалоге Свойства обозревателя будет скрыта вкладка Содержание.

? Ratings — при установке значения равным 1 будет запрещено изменять ограничение доступа к страницам Интернета с помощью вкладки Содержание.

? Certificates — если значение равно 1, то кнопки Сертификаты и Издатели на вкладке Содержание будут неактивны.

? CertifPers — при установке значения равным 1 кнопка Сертификаты на вкладке Содержание будет неактивна.

? CertifPub — если значение равно 1, то кнопка Издатели на вкладке Содержание будет неактивна.

? CertifSite — при установке значения равным 1 кнопка Сертификаты на вкладке Содержание будет неактивна.

ВНИМАНИЕ

Несмотря на все приведенные выше запреты, диалог Сертификаты (как и диалог Издатели) можно будет запустить с помощью команды rundll32.exe CRYPTUI.dll, CryptUIStartCertMgr или других подобных ей команд, которые были рассмотрены в части 1.

Несмотря на все приведенные выше запреты, диалог Ограничение доступа можно будет запустить с помощью команды rundll32.exe IEAKENG.dll, ModifyRatings или других подобных ей команд, которые были рассмотрены в части 1. Можно также включить ограничение доступа. Для этого необходимо воспользоваться командой rundll32.exe MSRATING.dll, RatingEnable.

Как можно заметить, многие из приведенных ограничений довольно просто обходятся с помощью команд rundll32 (именно поэтому они были описаны), поэтому эти ограничения использовать не рекомендуется. Вообще, если безопасность компьютера имеет первостепенную важность, то рекомендуется не полагаться на все ограничения, которые просто скрывают вкладки или делают неактивными те или иные элементы, так как такие ограничения в большинстве случаев можно обойти или с помощью команд rundll32, или непосредственно с помощью редактирования реестра.

ПРИМЕЧАНИЕ

Если же вы все-таки решили использовать возможности скрытия вкладок диалога Свойства обозревателя, то могу предложить интересный способ их быстрой установки. Для этого нужно вызвать команду rundll32.exe IEAKENG.dll, ShowInetcpl. После выполнения этой команды rundll32 сам создаст все приведенные выше параметры и присвоит им значение 1. Затем он попытается открыть диалог Свойства обозревателя, после чего напишет, что открытие данного диалога запрещено администратором. Если нажать одну из кнопок данного диалога, то все созданные параметры ограничений будут удалены, но если просто завершить процесс rundll32 (с помощью Диспетчера задач), то параметры так и останутся установленными в реестре.

Можно также воспользоваться командой rundll32.exe IEAKENG.dll, ModifyZones для удаления параметров скрытия вкладок Безопасность и Конфиденциальность из корневого раздела HKEY_CLASSES_ROOT. После выполнения данной команды параметры PrivacyTab и SecurityTab будут удалены из реестра, а при закрытии диалога Свойства обозревателя снова созданы.

Панель управления. Раздел находится в элементе Конфигурация пользователя и строится на основе ADM-файла system.adm. С его помощью можно запретить запуск Панели управления, а также всех CPL-файлов, установленных на компьютере. При попытке открытия этих файлов система будет писать о том, что это запрещено администратором. Тем не менее в диалоге с помощью команд rundll32 можно обойти данное ограничение на некоторые CPL-файлы. Например, следующие команды открывают апплеты:

? rundll32.exe Access.cpl, DebugMain — апплет Специальные возможности (Access.cpl);

? rundll32.exe firewall.cpl, ShowControlPanel — Брандмауэр Windows (firewall.cpl);

? rundll32.exe joy.cpl, ShowJoyCPL — Игровые устройства (joy.cpl);

? rundll32.exe mmsys.cpl, ShowFullControlPanel — апплет Свойства: Звук и аудиоустройства (mmsys.cpl), который также можно вызвать с помощью команд rundll32.exe mmsys.cpl, ShowDriverSettingsAfterFork и rundll32.exe mmsys.cpl, ShowAudioPropertySheet;

? rundll32.exe netplwiz.dll, UsersRunDll — Учетные записи пользователей;

? rundll32.exe newdev.dll, WindowsUpdateDriverSearchingPolicyUi — несмотря на запрет на доступ к апплету Свойства системы, открывает диалог Подключение к Windows Update;

? rundll32.exe TAPI32.dll, internalConfig — апплет Телефон и модем (telephon.cpl), который можно также вызвать с помощью следующей команды: rundll32.exe TAPI32.dll, LOpenDialAsst;

? rundll32.exe wuaucpl.cpl, ShowAUControlPanel — апплет Автоматическое обновление (wuaucpl.cpl).

Как можно заметить, список таких CPL-файлов, которые можно запустить, несмотря на запрет запуска, довольно велик. По этой причине рекомендуется не использовать данное ограничение административных шаблонов, а напрямую запрещать полный доступ (оставив только доступ на чтение) к ветвям реестра, параметры из которых используются CPL-файлами (как правило, это разделы ветви HKEY_CURRENT_USERControl Panel).

Теперь рассмотрим некоторые другие ограничения административных шаблонов, которые можно обойти с помощью команд rundll32.

? Панель управления?Установка и удаление программ — здесь содержатся правила, с помощью которых можно скрыть вкладку Замена или удаление программы илисам апплет Установка и удаление программ. Тем не менее удалить программу все еще можно будет с помощью рассмотренной команды rundll32.exe appwiz.cpl, WOW64Uninstall_RunDLL ,,,«подкаталог программы».

Несмотря на то, что есть запрет скрытия вкладки Добавление и удаление компонентов Windows, с помощью следующей команды: rundll32.exe netshell.dll, HrLaunchNetworkOptionalComponents — можно будет отобразить диалоговое окно Мастер дополнительных сетевых компонентов Windows.

? Система?Управление связью через Интернет?Параметры связи через Интернет — здесь находятся правила, с помощью которых можно запретить отображение Мастера веб-публикаций. Тем не менее данный мастер все равно можно будет вызвать с помощью команды rundll32.exe NETPLWIZ.dll, PublishRunDll (но только для публикации содержимого папки Мои документы).

? Сеть?Сетевые подключения — здесь можно запретить доступ к Мастеру новых подключений. Тем не менее данный мастер все равно можно будет вызвать с помощью команды rundll32.exe netshell.dll, StartNCW.

? Компоненты Windows?Проводник — здесь можно скрыть диалоги подключения и отключения сетевых дисков. Тем не менее вызвать данные диалоги все-таки будет можно. Для этого соответственно применяются команды rundll32.exe shell32.dll, SHHelpShortcuts_RunDLL Connect и rundll32.exe shell32.dll, SHHelpShortcuts_RunDLL Disconnect.

Рассмотрим два ADM-файла.

? Inetcorp.adm — раньше было сказано, что настройки из данного файла использовались лишь в операционных системах более ранних версий, чем операционная система Windows 2000. Возможно, это не совсем так, поэтому рассмотрим некоторые из параметров реестра, которые изменяются с помощью данного файла. Например, в реестре до сих пор присутствует DWORD-параметр CacheLimit, расположенный в ветви реестра HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsCacheContent. Как говорится в оснастке, данный параметр определяет максимальный размер (в килобайтах), резервируемый для временных файлов Интернета (пользовательского кэша). А в ветви реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionInternet Settings содержится параметр строкового типа CodeBaseSearchPath, который, как говорится в файле, хранит путь для поиска документов.

? Inetset.adm — несмотря на то, что данный ADM-файл по умолчанию не загружается в административные шаблоны, параметры ограничений, записанные в нем, поддерживаются операционной системой Windows XP. Единственным минусом файла является то, что он оставляет «татуировки на реестре». Тем не менее в образовательных целях рассмотрим структуру этого ADM-файла. Как правило, по умолчанию данный ADM-файл находится в каталоге %systemroot%inf, но если там этого файла нет, то его можно взять из установочного диска Windows XP. Он расположен в каталоге I386 диска и называется INETSET.AD_. По умолчанию все файлы операционной системы на установочном диске для экономии места хранятся в сжатом виде, поэтому для распаковки данного файла необходимо воспользоваться командой expand «путь к файлу и его имя» «путь к каталогу, в который файл будет распакован». При этом перед распаковкой рекомендуется скопировать распаковываемый файл в другой каталог. Можно также распаковать несколько файлов, например команда expand i:i386*.ad_ d: распакует на диск D: все файлы с расширением AD_, расположенные в каталоге i:i386. После распаковки файла его расширение AD_ нужно заменить расширением ADM.

Чтобы подключить любой сторонний административный шаблон, необходимо в контекстном меню элемента Административные шаблоны выбрать команду Добавление и удаление шаблонов. После ее вызова перед вами отобразится список уже загруженных ADM-файлов, из которого можно удалить одни файлы (кнопка Удалить) или добавить другие (кнопка Добавить). Для добавления ADM-файла перед запуском консоли Групповая политика также достаточно скопировать ADM-файл в каталог %systemroot%system32grouppolicyAdm — все ADM-файлы из этого каталога загружаются в элемент Административные шаблоны по умолчанию.

После загрузки файла inetset.adm в элемент Административные шаблоны в нем появятся следующие разделы: Автозаполнение, Отображать параметры, Дополнительные параметры, Кодирование URL. Они расположены в элементе Конфигурация пользователя, а в элементе Конфигурация компьютера расположен только один новый раздел — Обновления компонентов. По умолчанию все они пусты. Это и неудивительно, ведь данные административные шаблоны создавались не для Windows XP и делают «татуировки на реестре», поэтому по умолчанию содержимое данных разделов отфильтровывается. Чтобы отобразить диалоговое окно настройки фильтрации, нужно в контекстном меню элемента Административные шаблоны выбрать команду Вид?Фильтрация. После этого перед вами отобразится диалог, с помощью которого можно запретить отображение правил, не удовлетворяющих какой-либо версии Windows. В данном случае в диалоге нужно снять флажок Показывать только управляемые параметры политики (это нужно делать отдельно для элемента Конфигурация компьютера и отдельно для элемента Конфигурация пользователя). После этого все правила, доступные с помощью файла inetres.adm, отобразятся в описанных выше разделах. Здесь не будут рассмотрены названия этих правил — рассмотрим только параметры реестра, которые изменяются этими правилами.

? HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionExplorerAutoComplete — хранит настройки автозаполнения и может содержать следующие параметры строкового типа.

• Append Completion — если значение равно по, то возможность автозаполнения для веб-адресов будет отключена. Если же значение равно yes, то включена.

• Use AutoComplete — при установке значения равным по возможность автозаполнения в Проводнике Windows будет запрещена. Если же значение равно yes, то разрешена.

• AutoSuggest — если значение равно по, то возможность автозаполнения для адресов Сети будет запрещена. Если же значение равно yes, то разрешена.

? HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerMain — содержит основные настройки браузера Internet Explorer. Файл inetset.adm позволяет редактировать значения следующих параметров: Use FormSuggest, FormSuggest Passwords, FormSuggest PW Ask, отвечающих за возможности использования автозаполнения форм. За более детальной информацией обращайтесь к базе данных по реестру, поставляемой вместе с книгой.

Но, кроме этих параметров, данный файл определяет и другие.

• Use_DlgBox_Colors — если значение равно yes, то при отображении сайтов будут использоваться цвета Windows.

• Disable Script Debugger — при установке значения равным yes браузер не будет разрешать отладку сценария при ошибке в нем.

• Error Dlg Displayed On Every Error — если значение равно yes, то браузер будет отображать сообщение об ошибке при каждой ошибке сценария.

? HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerSecurityP3Global — если данная ветвь реестра будет содержать DWORD-параметр Enabled, равный 1, то редактор профиля будет задействован.

? HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionInternet Settings — хранит следующие рассматриваемые в файле параметры DWORD-типа.

• WarnOnPostRedirect — если значение равно 1, то при перенаправлении передаваемой пользователем формы браузер будет предупреждать пользователя.

• WarnOnZoneCrossing — при установке значения равным 1 браузер будет предупреждать пользователя о переключении зоны безопасности.

• UrlEncoding — если значение равно 1, то будет задействована возможность посылки адресов в формате UTF8.

? HKEY_CURRENT_USERSoftwareMicrosoftJava VM — хранит настройки консоли Java (помните рассмотренный ранее параметр EnableJavaConsole?). С помощью данного файла можно отредактировать следующие параметры BINARY-типа.

• EnableLogging — если значение равно 1, то возможность протоколирования виртуальной машины Java от Microsoft будет включена.

• EnableJIT — при установке значения равным 1 будет включен компилятор Microsoft Virtual Machine JIT.

? HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerSearchUrl — если значение параметра строкового типа provider из данной ветви реестра равно INTRANET, то будет использоваться внутренний сервер автопоиска (о настройке возможности автопоиска уже было сказано в разде ле о параметрах реестра, предназначенных для настройки браузера Internet Explorer).

ПРИМЕЧАНИЕ

Описываемый ADM-файл содержит и другие настройки. Эти настройки не были рассмотрены по той причине, что их можно установить и с помощью стандартных диалогов браузера.

На этом будет закончено рассмотрение групповых политик в целом и административных шаблонов в частности. Тем не менее хотелось бы напомнить, что те параметры административных шаблонов, которые были рассмотрены, являются лишь каплей в море возможностей настройки компонентов Windows XP, предоставляемых административными шаблонами. Просто представьте, сколько сотен параметров описано только в двух единственных ADM-файлах system.adm и inetres.adm, если учесть, что они имеют размеры по 1500 Кбайт каждый.

- Часть III. Шаблоны разработки через тестирование

- Шаблоны

- Вы пока не видите поведенческие шаблоны?

- Именованные шаблоны

- 28. Шаблоны зеленой полосы

- Простые графические шаблоны

- Шаблоны убеждающих писем

- Раздел Шаблоны

- Шаблоны безопасности

- Стандартные шаблоны безопасности

- Шаблоны писем, которые стоит использовать, если клиент не берет трубку

- 3. Четыре легких способа взяться за дело Персональная визуализация, салфетки и флипчарты, графические шаблоны, или Как с...