Книга: Инфраструктуры открытых ключей

Модель строгой иерархии удостоверяющих центров

Модель строгой иерархии удостоверяющих центров

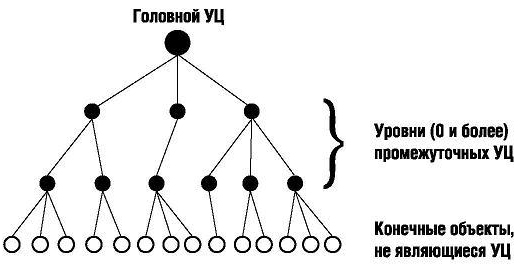

Строгая иерархия удостоверяющих центров обычно графически изображается в виде древовидной структуры с корнем наверху и ветвями, спускающимися вниз и заканчивающимися листьями. В этом перевернутом дереве корень представляет определенный УЦ, который обычно называется корневым (или головным ) и действует как главный пункт, или корень, доверия для целого домена подчиненных ему субъектов PKI. Под корнем располагаются промежуточные удостоверяющие центры. Промежуточные удостоверяющие центры представлены в древовидной структуре промежуточными узлами, от которых отходят следующие ветви. Листья, или конечные вершины дерева, соответствуют субъектам PKI, не являющимся удостоверяющими центрами, их называют конечными субъектами или просто конечными пользователями (см. рис. 5.1).

Термин корень имеет фундаментальный смысл. Корень является не просто начальным пунктом сети, связей или архитектуры, а начальным пунктом доверия. Все субъекты PKI (промежуточные удостоверяющие центры и конечные субъекты) владеют открытым ключом корневого (головного) УЦ и полагаются на него как на начальный и конечный пункт доверия при верификации всех сертификатов. Этот ключ является корневым, даже если в конфигурации PKI отсутствуют промежуточные удостоверяющие центры или она выглядит как-то иначе. В некоторых иерархиях УЦ верхнего уровня может сертифицировать не только удостоверяющие центры, но и конечных субъектов. Обычно в литературе, посвященной проблематике PKI, предполагается, что УЦ сертифицирует либо удостоверяющие центры, либо конечных субъектов (а не тех и других одновременно). В дальнейшем при изложении материала мы будем следовать этому принципу.

Рис. 5.1. Строгая иерархия удостоверяющих центров

В модели строгой иерархии удостоверяющих центров все субъекты иерархии доверяют одному головному УЦ (будем использовать этот аналог термина "корневой" как более традиционный и понятный) >[124]. Иерархия строится следующим образом.

1 Создается головной УЦ, который генерирует и подписывает сертификат для самого себя. Сертификат головного УЦ называют самоизданным (или самоподписанным ) корневым сертификатом, именно он составляет основу доверия всех субъектов данной строгой иерархии.

2 Головной УЦ сертифицирует, то есть выпускает и подписывает сертификаты для удостоверяющих центров, непосредственно ему подчиненных. Количество подчиненных удостоверяющих центров может быть и нулевым, то есть подчиненные центры могут отсутствовать.

3 Каждый из этих удостоверяющих центров сертифицирует другие удостоверяющие центры, непосредственно ему подчиненные.

4 На уровнях иерархии от второго до последнего удостоверяющие центры сертифицируют конечных субъектов.

Каждый субъект иерархии, в том числе промежуточные удостоверяющие центры и конечные субъекты, должны обладать копией открытого ключа головного УЦ. От процесса инсталляции открытого ключа зависит обработка сертификатов для всей цепочки связей в этой модели, поэтому он должен быть защищен надлежащим образом. Ключ может быть получен субъектом по физическому каналу, такому как обычная почтовая или телефонная связь, а может быть доставлен электронным способом и подтвержден через внешний механизм (например, хэш-код ключа может быть отправлен по почте, опубликован или сообщен по телефону). Отметим, что в многоуровневой строгой иерархии конечные субъекты сертифицируются УЦ, находящимся непосредственно над ними, но их главным пунктом доверия является головной УЦ. В тех иерархиях, где отсутствуют подчиненные удостоверяющие центры, головной УЦ одновременно является издателем сертификатов всех конечных субъектов.

Пример 5.1. Рассмотрим, как конечный пользователь А, владеющий доверенной копией открытого ключа головного УЦ, может проверить подлинность, то есть верифицировать сертификат другого конечного субъекта В. Предположим, что сертификат субъекта В подписан УЦ2, чей сертификат в свою очередь подписан УЦ1, сертификат которого заверен головным УЦ. Субъект А при помощи открытого ключа головного УЦ - kг может верифицировать сертификат УЦ1 и извлечь доверенную копию открытого ключаУЦ1 - k1. Затем этот ключ может быть использован для верификации сертификата УЦ2, в результате которой становится известна доверенная копия открытого ключаУЦ2 - k2 Ключ k2 может быть использован для верификации сертификата субъекта В и получения доверенной копии его открытого ключа - kВ. Субъект А может теперь использовать ключ kВ (в зависимости от его типа) для шифрования сообщений, адресованных субъекту В, или проверки цифровых подписей, которые создал субъект В. Описанная процедура позволяет обеспечить защищенную связь между субъектами А и В.

- Концепция доверия в PKI

- Именование субъектов

- Модель строгой иерархии удостоверяющих центров

- Нестрогая иерархия удостоверяющих центров

- Иерархии на основе политик

- Модель распределенного доверия

- Четырехсторонняя модель доверия

- Web-модель

- Модель доверия, сконцентрированного вокруг пользователя

- Кросс-сертификация

- Нестрогая иерархия удостоверяющих центров

- Иерархии на основе политик

- Модель распределенного доверия

- Web-модель

- 7.4. Модель системы автоматизированного проектирования защиты информации

- 5. Продукционная модель знаний

- 2.3 Модель мини-драйвера IDE

- 7.1 Общая информационная модель и стандарт WBEM

- Навигация по иерархии узла

- Глава 1 Предел возможностей иерархии в мире перемен

- Модель МП

- 2.1.1. Физическая и логическая модель данных