Книга: Инфраструктуры открытых ключей

Открытая или частная иерархия

Открытая или частная иерархия

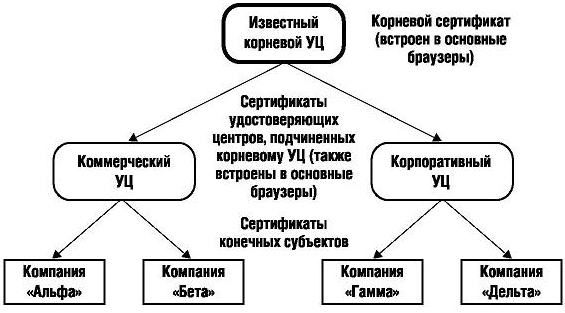

Ключевой концепцией для понимания того, следует ли организации выбирать инсорсинг или аутсорсинг, является идея открытых и частных иерархий>[105]. Открытыми называют иерархии, подчиненные корневому УЦ, открытый ключ которого встроен в общедоступное приложение, например web-браузер. В этом случае web-браузер может автоматически проверять валидность сертификатов, изданных в открытой иерархии, а также их издателей, что является бесспорным преимуществом этого способа организации PKI.

Открытые иерархии обычно используются в тех случаях, когда требуется обмен информацией с неаффилированными сторонами или их аутентификация. Уровень доверия к неаффилированным сторонам должен быть достаточно высок, и, следовательно, третьей доверенной стороной должен выступать аутсорсинговый УЦ.

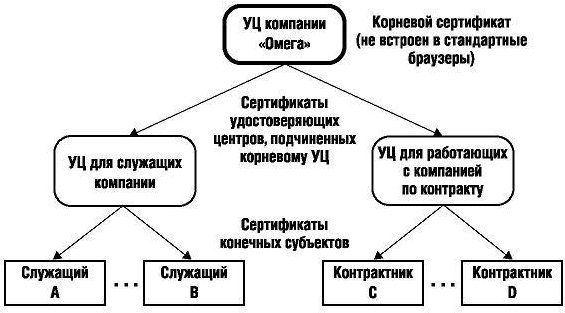

Частные иерархии подчиняются корневому УЦ, открытый ключ которого не встроен в программное обеспечение стандартных браузеров , в этих случаях верификация иерархии не важна. Конечный пользователь может вручную добавить открытый ключ корневого УЦ частной иерархии в список открытых ключей доверенных удостоверяющих центров, встроенных в приложение пользователя. В этом случае вся ответственность за использование этого ключа и администрирование ложится на самого пользователя. Частные иерархии больше подходят для закрытых аффилированных сообществ, например, пользователей корпоративного портала компании. На (рис. 18.1 и 18.2 приведены примеры открытой и частной иерархий.

Рис. 18.1. Пример открытой иерархии

Рис. 18.2. Пример частной иерархии

Важно отметить, что управление доступом к защищенным ресурсам обычно не базируется исключительно на верификации пути сертификации, ведущего к сертификату доверенного корневого УЦ. Приложения, предназначенные для аутентификации (например, экстрасети), обычно имеют модули авторизации, которые позволяют программному обеспечению распознавать содержание сертификатов, предъявляемых субъектами, и управлять доступом на основании списка контроля доступа.

- Иерархия объектов в InterBase

- 1.7 Иерархия драйверов систем хранения и типы драйверов

- Иерархия компонентов в IBX

- Глава 7 Работа с Private Label: частная марка в розничной сети

- 17.2 Иерархия групп новостей Интернета

- 18.4 Иерархия меню Gopher

- Нестрогая иерархия удостоверяющих центров

- 1.7. Иерархия файлов

- Частная марка – это бренд

- 2.2.4. Типы сущностей и иерархия наследования

- Иерархия

- Иерархия задач, проблем и выгод