Книга: Linux глазами хакера

4.13.4. Дополнительная защита

4.13.4. Дополнительная защита

Помимо фильтров на основе определенных, администратором правил в сетевом экране может быть реализовано несколько дополнительных защитных механизмов, которые работают вне зависимости от вашей конфигурации или могут включаться специальными опциями. Рассмотрим наиболее интересные аспекты такой защиты.

Одним из популярных методов обхода Firewall и проведения атаки является фальсификация IP-адреса отправителя. Например, у хакера может быть адрес 100.1.1.1, но с него запрещено подключаться к сервису FTP. Чтобы получить доступ, хакер может послать пакеты, в которых в качестве отправителя указан, например, 100.2.2.2.

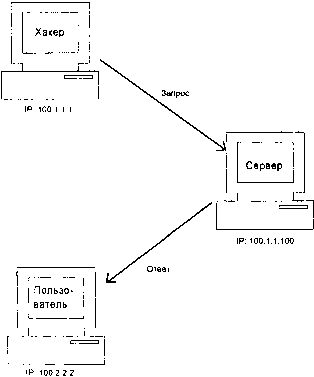

Но это еще не все. Просто воспользовавшись чужим именем, ничего хорошего не получится. Хакер не увидит отклика сервера (рис. 4.9).

Рис. 4.9. Подмена IP-адреса

Чтобы хакер смог получить ответ на свой запрос, в IP-пакет должна быть добавлена специальная информация, по которой сервер найдет реальный адрес хакера 100.1.1.1.

Современные сетевые экраны (в том числе и поставляемые с Linux) легко определяют подделку и блокируют такие пакеты.

- 8.2.4. Защита имени входа и пароля

- 8.11. Дополнительная документация

- 8.9. Защита пользовательского интерфейса

- Дополнительная информация

- Раздел VII Левиафан в Сети: защита права на тайну частной жизни после событий 2013 г.

- Глава 2 Нарушение и защита информационных систем

- Глава 4 Защита информации в компьютерных системах

- Часть II Защита электронной почты

- 4.7. Защита служб

- 9.5.4. Защита сети

- 10.8. Дополнительная информация

- 13.6. Защита резервных копий