Книга: Новейший самоучитель работы на компьютере

Глава 23 Защита коммерческой информации

Глава 23

Защита коммерческой информации

В заключение необходимо сказать несколько слов о защите коммерческой информации.

При передаче через Интернет важной информации часто прибегают к ее шифрованию. Для чего это нужно? Приведем простой пример. Допустим, некая компания предлагает какую-либо услугу или доступ к закрытой информации на сайте за определенную плату. При этом оплатить услугу можно по банковской кредитной карте. Для этого на сайт этой компании пользователь должен переслать данные о своей карте.

Если эти данные будут открыто передаваться по сети, есть вероятность их перехвата злоумышленниками. Чтобы максимально снизить риск подобных происшествий, применяется шифрование информации, вернее той части, которая может представлять интерес для похитителей.

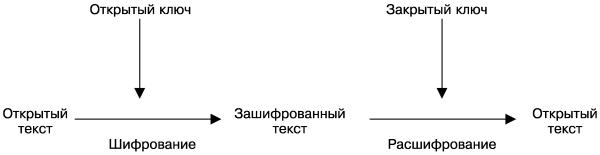

В Интернете часто применяют метод шифрования с открытым ключом (рис. 23.1). Если говорить в двух словах, то он заключается в следующем. Допустим, Иванов хочет, чтобы любой человек мог послать ему зашифрованную информацию. Иванов создает два ключа – один для зашифровки информации, другой – для ее расшифровки. Один из них он объявляет открытым и выкладывает в свободный доступ. Другой ключ является закрытым, личным ключом, и Иванов сохраняет его в надежном месте. Предположим, в какой-то момент Петров хочет послать Иванову зашифрованную информацию. Он берет эту информацию и шифрует ее с помощью открытого ключа Иванова. Иванов принимает посланную информацию и расшифровывает ее своим личным ключом. Заметим, что никто больше расшифровать эту информацию не может, даже сам Петров, если он уже забыл, что там такое, и уничтожил оригинал.

Рис. 23.1. Схема метода шифрования с открытым ключом.

Для шифрования информации (при пересылке сертификатов, электронных платежей и пр.) широко применяются программа PGP и ее клон GPG.

Еще один пример – шифрование при использовании электронных подписей.

Предположим, партнеры должны подписать договор электронными подписями. Сторона, которая договор составляет, назовем ее «Большая Контора», пересылает его другой, например «Пикколо», в зашифрованном виде. При этом она для шифрования пользуется, естественно, открытым ключом «Пикколо». Однако вместе с этим договором она пересылает свою электронную подпись, зашифрованную собственным закрытым ключом.

«Пикколо» получает договор и расшифровывает его своим закрытым ключом. Затем, чтобы проверить подпись, она расшифровывает ее открытым ключом «Большой Конторы». Если все в порядке, то можно считать, что подпись подлинная, поскольку никто другой не мог воспользоваться для шифрования этим закрытым ключом.

Затем «Пикколо» поступает точно также: к договору присоединяет свою подпись, зашифрованную собственным закрытым ключом. «Большая Контора» получает этот документ и расшифровывает подпись открытым ключом «Пикколо». Если он подходит, значит, подпись подлинная.

Шифрование с открытым ключом поддерживают многие популярные программы, включая браузер Internet Explorer, а также почтовую программу The Bat!.

- Сохранение информации о пользователях при миграции

- При копировании с жесткого диска на «флэшку» иногда появляется сообщение о дополнительной присоединенной информации, кот...

- Сохранение информации из Интернета

- 1.2. Определение количества информации. Единицы измерения количества информации

- 1.2. Понятие информации. Общая характеристика процессов сбора, передачи, обработки и накопления информации

- 1.4. Кодирование информации

- 7.4. Модель системы автоматизированного проектирования защиты информации

- Источники информации о конкурентах

- Список основных источников информации

- Внешние носители информации

- Глава 4 Защита информации в компьютерных системах

- Часть II Защита электронной почты