Книга: Обеспечение информационной безопасности бизнеса

2.2.4. Реализация моделей менеджмента в целевых задачах организации («частные менеджменты»)

2.2.4. Реализация моделей менеджмента в целевых задачах организации («частные менеджменты»)

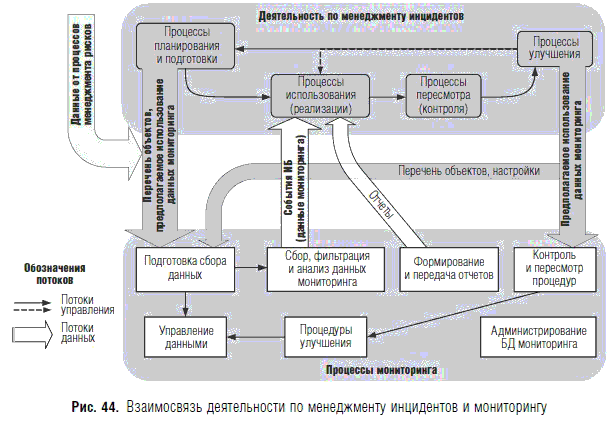

При рассмотрении примера будем исходить из взаимосвязанной деятельности по менеджменту инцидентов и мониторингу, показанной на рис. 44. При этом процессы цикла Деминга — Шухарта применительно к менеджменту инцидентов называются в соответствии с международным документом [15].

В процессе реагирования на инцидент ИБ в соответствии с документом [15] предусматриваются процедуры пересмотра и улучшения процессов менеджмента инцидентов ИБ как на регулярной основе (периодически), так и по результатам обработки любого существенного инцидента ИБ. Завершающий отчет по каждому инциденту ИБ сохраняется в базе данных инцидентов ИБ (см. рис. 44, 43) и включает данные, которые могут быть использованы в будущем при обработке подобных инцидентов, включая их предвестники и признаки.

Предложения по улучшению должны отражать вопросы о дополнительном инструментарии или ресурсах, обучении персонала и т. п., т. е. все, что необходимо для принятия решений, направленных на выбор и реализацию мер по совершенствованию:

— менеджмента инцидентов ИБ;

— оценки рисков ИБ;

— инициирования улучшений безопасности, обновления и (или) реализации новых защитных мер ИБ и в итоге совершенствования СМИБ.

Документы, выпускаемые в процессе менеджмента инцидентов, фактически являются событиями, инициирующими процессы в других частных менеджментах, поскольку служат источниками сигнала для инициирования иных работы. Например, в процессе менеджмента информационных активов будет определена структура активов, их ценность, важность, приоритеты свойств безопасности, уязвимости и другие свойства. Однако большая часть этих свойств определяется экспертным путем или получается в результате опроса, т. е. может носить неточный или субъективный характер. Один из путей проверки объективности этих данных — использование фактического материала, сопровождающего факты инцидентов или содержащегося в периодических аналитических отчетах. Документы, появляющиеся в процессе менеджмента инцидентов, являются входными для процесса проверки при менеджменте активов (см. рис. 43, поток от процесса «Пересмотр» в менеджменте инцидентов к процессу «Проверка» в менеджменте активов). При проверке будет выяснено, какая конкретно уязвимость была использована в инциденте, какие еще информационные активы были затронуты, были ли предвестники, насколько быстро удалось выделить все признаки инцидента и понять, как его сдерживать, каков ущерб в результате произошедшего инцидента, насколько быстро восстановлена функциональность, связанная с активом, и т. п. Эти данные позволят скорректировать (процесс «Совершенствование») свойства вовлеченных в инцидент активов и, возможно, их структуру, реальную ценность и важность.

По результатам менеджмента инцидентов корректируются также и перечень факторов риска, менеджмент которых на рис. 43 включен в менеджмент риска. Однако изменение актуальности факторов риска или появление новых источников рисков, методов атак и т. п. должно приводить к переоценке риска.

Изменение защитных мер, регламентов и ролей неизбежно отражается на менеджменте инцидентов. Таким образом, цикл замкнулся. Если, к примеру, в процессе «Пересмотр» менеджмента инцидентов появилась рекомендация о включении дополнительного параметра мониторинга на сервере системы, то этот вопрос, скорее всего, нельзя решить в рамках менеджмента инцидентов.

Описанная событийная схема инвариантна к организационной структуре операционной среды. Она отражает основной смысл «процессного подхода» — ориентацию на результат. В практике наибольшую сложность вызывает вопрос отображения необходимых работ на должностные обязанности персонала. Например, совсем не обязательно, чтобы менеджмент защитных мер осуществлялся в рамках деятельности службы информационной безопасности компании. Более того, он может быть разнесен по нескольким подразделениям службы информатизации в соответствии с функционалом этих защитных мер (антивирусная защита, телекоммуникации, серверное хозяйство и т. п.).

На практике организационная составляющая обеспечения информационной безопасности бизнеса чрезвычайно разнообразна. Профильные структуры и подразделения, за которыми формально закреплены обязанности по обеспечению информационной безопасности бизнеса, могут быть организованы как:

— самостоятельное подразделение в структуре службы безопасности организации;

— отдел в подразделении экономической безопасности;

— отдел в структуре службы информатизации банка;

— отдельная группа в составе подразделения риск-менеджмента компании.

Последний вариант не гипотетический, а совершенно реальный, и не экзотический, а достаточно распространенный и имеющий свои уникальные сильные и слабые стороны. Обусловлен он, как правило, ситуацией, когда служба безопасности организации комплектуется только отставными офицерами силовых ведомств, которые прекрасно владеют навыками и приемами решения «классических» задач безопасности (физическая защита, видео/аудио и т. п.), но имеют сложности в обращении со средствами и системами вычислительной техники, составляющими в настоящее время значимую часть информационной сферы компаний.

В этих условиях руководство организации вынуждено рассматривать альтернативные варианты размещения в операционной среде компании «функции обеспечения информационной безопасности», исходя из собственного понимания возможного вклада и содействия этой функции результатам деятельности организации.

С точки зрения бизнеса и высшего руководства организации процедуры, меры и средства обеспечения информационной безопасности деятельности в конечном итоге предназначены для контроля рисков бизнеса (деятельности) организации, проистекающих от факторов рисков в информационной сфере. При таком видении вопроса принципиальной важности не составляет вопрос о том, где учредить орган ответственности за «функцию обеспечения информационной безопасности», значимым является в итоге лишь то, чтобы эта функция работала, как ожидается, и приносила пользу организации.

Более того, «функция обеспечения информационной безопасности» в современных условиях во многих организациях, в особенности в так называемых «развитых странах», понимается как интегрирующая платформа всех средств контроля информационных технологий и иных видов деятельности в организации (см. рис. 26). Обеспечение информационной безопасности относится и к инфраструктуре, и к данным и формирует основу эффективности, за редким исключением, большинства иных используемых в организации средств системы внутреннего контроля, представляя ей необходимую документальную фактуру по реальным событиям в операционной среде организации. Исключение, например, могут составлять средства контроля, связанные с финансовыми аспектами ИТ (например, средства контроля рентабельности инвестиций, средства контроля бюджета обслуживания и поддержки стоимости владения), некоторые средства контроля управления проектами внедрения средств и систем автоматизации и информатизации деятельности организации.

Это нашло свое отражение и в международных стандартах менеджмента и обеспечения информационной безопасности, формируя некие единый язык общения различных подразделений организации, следующих таким стандартам. Данное обстоятельство не в последнюю очередь послужило росту популярности на стыке XX и XXI вв. британского стандарта BS 7799 «Системы менеджмента информационной безопасности». В его положениях, возможно, впервые в международной практике был предложен понятийный аппарат области информационной безопасности, где «традиционные» средства и меры защиты и обеспечения информационной безопасности были обозначены как «меры контроля [рисков]» деятельности организации.

В последних редакциях действующих международных стандартов и во вновь принимаемых документах на уровне определения базовых понятий были объединены и рассматриваются в качестве синонимов такие понятия, как «контроль» и «защитная мера». Например, ГОСТ Р ИСО/МЭК 13335-1-2006 [17] (гармонизированный международный стандарт) вводит следующие понятия:

«2.7 контроль (control): — [нет определения понятия]

Примечание — В контексте безопасности информационно-телекоммуникационных технологий термин «контроль» может считаться синонимом «защитной меры» (см. 2.24).

2.24 защитная мера (safeguard): Сложившаяся практика, процедура или механизм обработки риска.

Примечание — Следует заметить, что понятие «защитная мера» может считаться синонимом понятию «контроль» (см. 2.7)».

Другой международный стандарт ISO/IEC 27002 [18], включающий структурированный каталог защитных мер для использования в системах менеджмента информационной безопасности, предлагает следующее понятие, характеризующее то, что включает и устоявшееся понятие «защитная мера»:

«Мера контроля (control) — средство менеджмента риска, включающее в себя политики, процедуры, рекомендации, инструкции или организационные структуры, которые могут иметь административную, техническую, управленческую или правовую сущность.

Примечание — Термин «мера контроля» может использоваться также в качестве синонима к терминам «защитная мера» (safeguard) или контрмера (countermeasure)».

При этом в положениях ISO/IEC 27002 [18] отмечается, что следующие меры контроля рассматриваются как общепринятая практика в области информационной безопасности («джентльменский набор» для «публичных» компаний):

а) наличие документа, описывающего политику информационной безопасности;

б) распределение обязанностей по обеспечению информационной безопасности;

в) обеспечение осведомленности, образования и обучения вопросам информационной безопасности;

г) правильная обработка данных в приложениях;

д) менеджмент технических уязвимостей;

е) менеджмент непрерывности бизнеса;

ж) менеджмент инцидентов, связанных с информационной безопасностью, и действий по улучшению реагирования на них.

Даже перечисленные категории защитных мер («мер контроля и управления рисками» в терминах современных стандартов), несмотря на их скромную номенклатуру, серьезным образом влияют на всю операционную среду организации. При этом основным их назначением является формирование оснований для уверенности высшего руководства (собственников бизнеса) в надежности (адекватности, устойчивости, безопасности и т. д.) операционной среды организации, касающееся ее информационной составляющей. Те же цели в своей деятельности преследует и система (подразделение) внутреннего контроля организации, и система (подразделение) менеджмента рисков организации. Все это приводит к необходимости четкого позиционирования и понимания потенциального вклада перечисленных направлений деятельности подразделений организации в формирование единой системы мер гарантий и уверенности в достижении заявленных целей. Это предполагает также и противодействие на всех уровнях неправомерным (преднамеренным и /или случайным) действиям сотрудников компаний и внешних лиц, способных привести к негативным последствиям как для организации, так и для ее клиентов, инвесторов и т. п. Методам и мерам контроля рисков деятельности для организации в целом, а также процессам деятельности в сфере информатизации организации посвящены модельные решения, нашедшие отражение в ряде авторитетных источников, например, таких, которые известны как COSO, COBIT, ITIL.

- 9.4.1. Реализация графа в виде матрицы смежности

- Реализация языка SQL

- 4.6. Техники организации знакомства участников на бизнес-тренинге

- 9.2.1. Более строгая реализация стека

- 4.2. Формирование концепции репутационного менеджмента

- 9.2 Реализация массива ftAID на платформе Windows NT

- 6.7. Формирование составных целевых утверждений

- Материнская плата имеет возможность организации RAID-массивов из двух SATA-дисков. Можно ли подключить к ней только один...

- 2.1. Принципы организации выставочного пространства

- Реализация семафоров в Linux

- Оценка кредитоспособности организации-клиента

- Намеренная публикация информации, наносящей моральный и материальный ущерб личности или организации