Книга: Windows Script Host для Windows 2000/XP

Блокировка сценария с заданным именем

Блокировка сценария с заданным именем

Для того чтобы, пользуясь SRP, запретить выполнение сценариев с определенными именами, нужно создать новое правило для пути (Path Rule), которое позволяет идентифицировать программы по пути к ним. Рассмотрим, например, каким образом можно запретить выполнение всех сценариев, написанных на языке VBScript (т.е. запретить запуск всех файлов с расширением vbs). Для этого нужно, находясь в разделе Дополнительные правила (Additional Rules), выбрать в меню Действие (Action) пункт Создать правило для пути (New Path Rule), после чего на экран будет выведено диалоговое окно, в котором нужно описать создаваемое правило. Здесь в поле Путь (Path) укажем маску "*.vbs" для всех VBScript-сценариев, а в раскрывающемся списке Уровень безопасности (Security level) выберем значение "Не разрешено" ("Disallowed") (рис. 4.29).

Рис. 4.29. Диалоговое окно для создания нового правила для пути

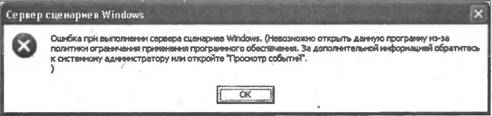

После ввода такого дополнительного правила SRP на машине нельзя будет запускать сценарии с расширением vbs. При попытке выполнения VBScript- сценария будет выведено диалоговое окно с информацией о невозможности его запуска (рис. 4.30).

Также в разделе Дополнительные правила (Additional rules) имеется возможность создать правило для хеша (хеш — Это серия байтов фиксированной длины, которая рассчитывается по специальному алгоритму и однозначно идентифицирует содержимое файла). С помощью этого правила можно запретить выполнение файла, имеющего заданный хеш. Однако для сценариев, в отличие от компилированных исполняемых модулей, это не является подходящим ограничением, т.к. хеш файла со сценарием можно изменить простым добавлением пустой строки в текст сценария.

Рис. 4.30. Блокировка сценариев WSH с помощью дополнительных правил SRP

- Параметры реестра, влияющие на политику безопасности для WSH

- Блокировка локальных и удаленных сценариев WSH. Пример административного шаблона

- Три режима выполнения сценариев WSH

- Протоколирование действий сценариев в журналах событий

- Применение к сценариям WSH политики ограниченного использования программ

- Блокировка сценария с заданным именем

- Блокировка сценариев с заданной подписью

- 14.2. Блокировка файлов

- 9.5. Обязательная блокировка

- 9.4. Рекомендательная блокировка

- Статистика по блокировкам

- Сохранение рабочей книги с именем, представляющим собой текущую дату

- 7.2. Описание сценария rc.firewall

- 8.6.1. Блокировка приема спама

- 8.6.2. Блокировка пересылки спама

- 14.2.2. Блокировка POSIX: fcntl() и lockf()

- Создание сценария

- Пример 2-2. cleanup: Расширенная версия предыдущего сценария.

- 14.2.4. Обязательная блокировка