Книга: Windows Script Host для Windows 2000/XP

Блокировка локальных и удаленных сценариев WSH. Пример административного шаблона

Блокировка локальных и удаленных сценариев WSH. Пример административного шаблона

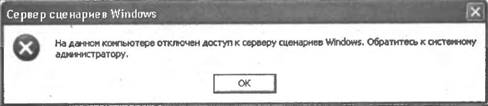

Как уже было указано в табл. 4.2, за блокировку локальных и удаленных сценариев WSH отвечают соответственно параметры реестра Enabled и Remote: если Enabled равно "0", то на машине вообще нельзя выполнять сценарии, если Remote равен "0", то нельзя выполнять сценарии, запускаемые с другого компьютера (удаленные сценарии). При такой блокировке устанавливается запрет на выполнение сценариев всех типов — при попытке запуска любого файла с расширениями js, vbs, jse, vbe или wsf будет выведено диалоговое окно, показанное на рис. 4.13, а сценарий выполнен не будет.

В листинге 4.12 приведен административный шаблон wsh.adm, с помощью которого можно запрещать/разрешать выполнение локальных или удаленных сценариев. Как мы видим, в административном шаблоне описывается путь к разделу реестра (параметр KEYNAME), содержащего нужный параметр, название (параметр VALUENAME) и список возможных значений (параметры VALUEON и VALUEOFF) этого параметра, а также приводятся строки, поясняющие назначение редактируемых параметров (секция [STRINGS]).

Рис. 4.13. Блокировка выполнения сценариев WSH

Листинr 4.12. Файл WSH.adm

CLASS MACHINE

CATEGORY "Локальные и удаленные сценарии WSH"

POLICY !!LocalEnabledPolicy

KEYNAME "SoftwareMicrosoftWindows Script HostSettings"

EXPLAIN !!LocalEnabledPolicyHelp

VALUENAME Enabled

VALUEON "1" VALUEOFF "0"

END POLICY

POLICY !!MachRemotePolicy

KEYNAME "SoftwareMicrosoftWindows Script HostSettings"

EXPLAIN !!MachRemotePolicyHelp

VALUENAME Remote

VALUEON "1" VALUEOFF "0"

END POLICY

POLICY !!IgnoreUserSettingsPolicy

KEYNAME "SoftwareMicrosoftWindows Script HostSettings"

EXPLAIN !!IgnoreUserHelp

VALUENAME IgnoreUserSettings

VALUEON "1" VALUEOFF "0"

END POLICY

END CATEGORY

CLASS USER

CATEGORY "Локальные и удаленные сценарии WSH"

POLICY !!LocalEnabledPolicy

KEYNAME "SoftwareMicrosoftWindows Script HostSettings"

EXPLAIN !!LocalEnabledPolicyHelp

VALUENAME Enabled

VALUEON "1" VALUEOFF "0"

END POLICY

POLICY !!MachRemotePolicy

KEYNAME "SoftwareMicrosoftWindows Script HostSettings"

EXPLAIN !!MachRemotePolicyHelp

VALUENAME Remote

VALUEON "1" VALUEOFF "0"

END POLICY

END CATEGORY

[STRINGS]

LocalEnabledPolicy="Разрешить локальный WSH"

LocalEnabledPolicyHelp="Если значение равно 1, то локальный WSH разрешен"

MachRemotePolicy="Разрешить удаленный WSH"

MachRemotePolicyHelp="Если значение равно 1, то удаленный WSH разрешен"

IgnoreUserSettingsPolicy="Игнорировать установки пользователя"

IgnoreUserHelp="Должен быть установлен для того, чтобы применять ко всем пользователям политику для машины"

Для применения политик безопасности, которые описаны в шаблоне wsh.adm, к различным пользователям и рабочим станциям, можно воспользоваться либо редактором системной политики Poledit.exe (в сетях Windows NT и на автономных машинах), либо оснасткой Групповая политика (Group Policy) в ММС (в сетях с установленной службой каталогов Active Directory и на автономных машинах).

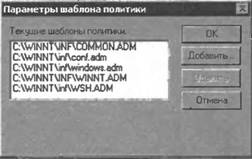

Рассмотрим сначала вариант, связанный с использованием редактора системной политики Poledit.exe. После запуска этой программы надо добавить wsh.adm в список текущих шаблонов политик. Для этого нужно в меню Параметры (Options) выбрать пункт Шаблон политики (Policy Template) и воспользоваться кнопкой Добавить (Add) в диалоговом окне Параметры шаблона политики (Policy Template Options) (рис. 4.14).

Рис. 4.14. Добавление файла wsh.adm в список текущих шаблонов политик

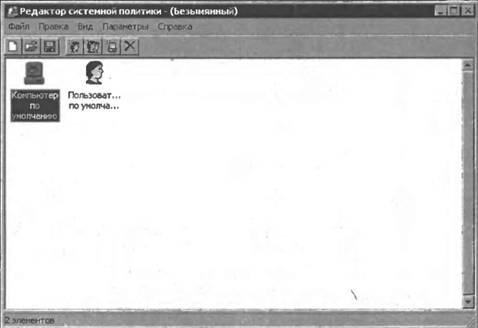

После подключения шаблона wsh.adm можно создать новую политику (пункт Новая политика (New Policy) в меню Файл (File)) (рис. 4.15).

Рис. 4.15. Создание новой системной политики

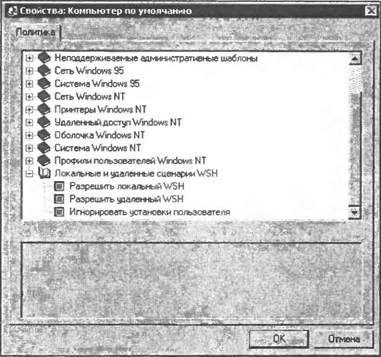

В свойствах пользователя и компьютера появится новый раздел Локальные и удаленные сценарии WSH с соответствующими параметрами политики безопасности, которые описаны в wsh.adm (рис. 4.16).

Рис. 4.16. Параметры политики безопасности для WSH, взятые из шаблона wsh.adm

В Windows 2000/ХР, имея соответствующие администраторские права, можно подключить административный шаблон wsh.adm к оснастке Групповая политика (Group Policy) в ММС. Рассмотрим, каким образом это делается для автономного компьютера, не подключенного к сети.

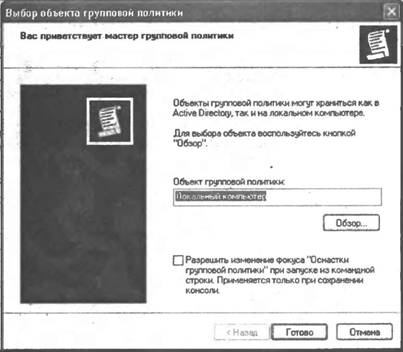

Сначала загрузим ММС, выполнив команду mmc либо в командной строке, либо с помощью пункта Выполнись (Run) меню Пуск (Start). Затем выберем пункт Добавить или удалить оснастку (Add/Remove Snap-in) в меню Консоль (Console) и нажмем кнопку Добавить (Add). В появившемся списке всех имеющихся оснасток нужно выбрать пункт Групповая политика (Group Policy) и нажать кнопку Добавить (Add). После этого запустится мастер групповой политики, в котором нужно указать, что объектом групповой политики является локальный компьютер, и нажать кнопку Готово (Finish) (рис. 4.17).

Рис. 4.17. Мастер групповой политики

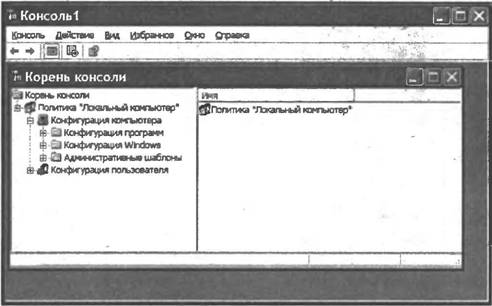

Никаких других оснасток в окно консоли мы добавлять не будем, поэтому нажимаем кнопку Закрыть (Close) в списке оснасток и кнопку OK в окне добавления/удаления оснасток. После этого мы можем в окне консоли изменять групповую политику для локального компьютера (рис. 4.18).

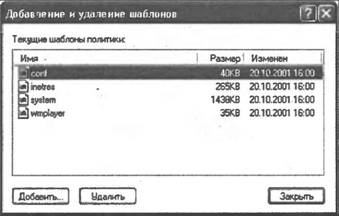

Для того чтобы добавить в оснастку нужный нам административный шаблон, следует выделить раздел Конфигурация компьютера | Административные шаблоны (Computer Configuration | Administrative Templates) и в меню Действие (Action) выбрать пункт Добавление/удаление шаблонов (Add/Remove Templates). После этого на экран будет выведено диалоговое окно со списком всех шаблонов, подключенных к оснастке Политика "Локальный компьютер" (Local Computer Policy) (рис. 4.19).

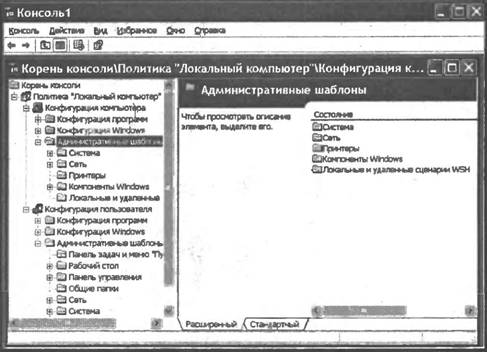

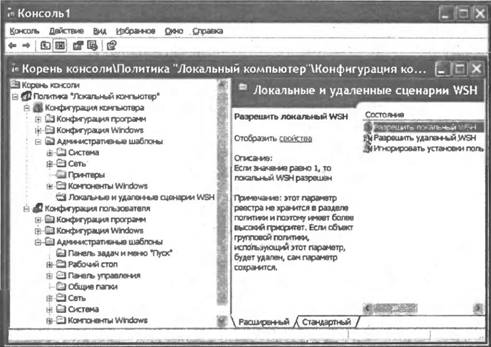

Для добавления нового административного шаблона в этот список нужно нажать кнопку Добавить (Add) и выбрать нужный файл с расширением adm (в нашем случае это wsh.adm). После этого список подключенных шаблонов следует закрыть. В результате в каждом из разделов Конфигурация компьютера | Административные шаблоны (Computer Configuration | Administrative Templates) и Конфигурация пользователя | Административные шаблоны (User Configuration I Administrative Templates) создастся подраздел Локальные и удаленные сценарии WSH (рис. 4.20).

Рис. 4.18. Настройки групповой политики для локального компьютера

Рис. 4.19. Административные шаблоны, подключенные к оснастке Групповая политика

Рис. 4.20. Новый подраздел Локальные и удаленные сценарии WSH

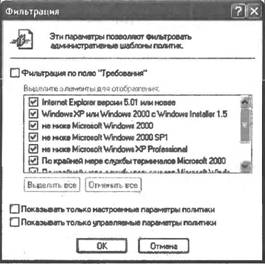

Рис. 4.21. Параметры фильтрации административных шаблонов политик

Для того чтобы описанные в wsh.adm параметры можно было редактировать, нужно выделить подраздел Локальные и удаленные сценарии WSH, выбрать в меню Вид (View) пункт Фильтрация (Filter), снять флажок Показывать только управляемые параметры политики (Show controlled policy parameters only) в диалоговом окне Фильтрация (Filter) и нажать кнопку OK (рис. 4.21).

После этого в подразделе Локальные и удаленные сценарии WSH будут показаны описанные в wsh.adm параметры политики безопасности для WSH (рис. 4.22).

Рис. 4.22. Параметры политики безопасности для WSH, взятые из шаблона wsh.adm

В правой части окна Консоль1 отображаются состояния локальных и удаленных сценариев WSH. Выбирая соответствующую вкладку, можно переключаться между расширенным и стандартным отображением параметров.

Выбрав с помощью нажатия клавиши <Enter> нужный параметр, можно установить его значение (рис. 4.23).

Рис. 4.23. Изменение значения параметра политики безопасности для WSH

- Параметры реестра, влияющие на политику безопасности для WSH

- Блокировка локальных и удаленных сценариев WSH. Пример административного шаблона

- Три режима выполнения сценариев WSH

- Протоколирование действий сценариев в журналах событий

- Применение к сценариям WSH политики ограниченного использования программ

- Блокировка сценария с заданным именем

- Блокировка сценариев с заданной подписью

- Пример установочного скрипта

- Пример из практики

- Статистика по блокировкам

- ПРИМЕР ПРОСТОЙ ПРОГРАММЫ НА ЯЗЫКЕ СИ

- Улучшенный протокол локальных соединений (XNET)

- Примеры получения статистики

- Пример применения метода «пять почему»

- Пример 12-8. Частота встречаемости отдельных слов

- 1.2.5. Пример программы

- Пример 17-10. Блочный комментарий

- Примеры

- 2. Пример создания базового отношения в записи на псевдокоде