Книга: Безопасность информационных систем. Учебное пособие

5.3. Концепция информационной безопасности

5.3. Концепция информационной безопасности

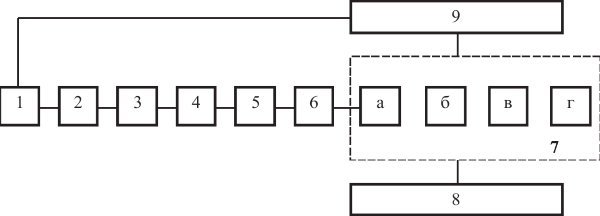

Концепцией защиты информации называется инструментально-методологическая база, обеспечивающая практическую реализацию стратегий защиты (оборонительной, наступательной, упреждающей), при ее оптимизации и минимальности затрат. На рисунке 7 приведена структура концепции защиты информации.

Рис. 7. Структура концепции защиты информации: 1 – концепции, задающие ситуацию защиты; 2 – методология описания ситуации защиты; 3 – система показателей уязвимости (защищенности) информации; 4 – система дестабилизирующих факторов, влияющих на уязвимость (защищенность) информации; 5 – методология оценки уязвимости (защищенности) информации; 6 – методология определения требований к защите информации; 7 – система концептуальных решений по защите информации: а) функции защиты, б) задачи защиты, в) средства защиты, г) система защиты; 8 – требования к концептуальным решениям; 9 – условия, способствующие повышению эффективности защиты

1. Концепции, задающие ситуацию защиты. Ситуацию защиты формируют концепции построения и использования автоматизированных систем обработки данных (АСОД) и условия их функционирования. АСОД предназначены для оптимального управления информационным обеспечением деятельности современных объектов (предприятий, учреждений и т. п.) на регулярной основе.

Решениями данной концепции являются формирование на каждом специальном объекте информационного кадастра, построение унифицированной технологии автоматизированной обработки информации и разработка методологии организации информационного обеспечения деятельности объектов.

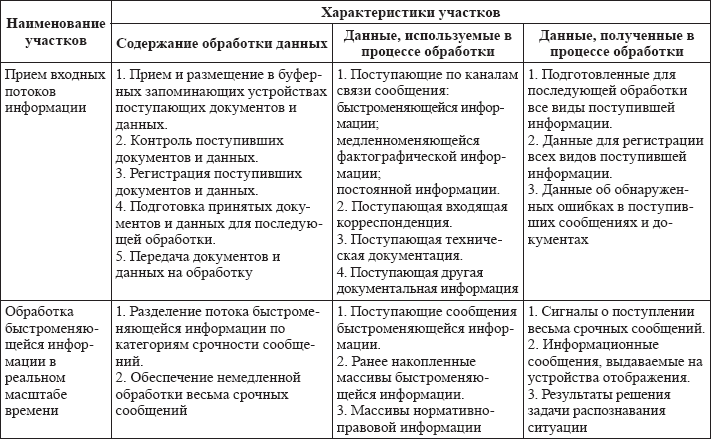

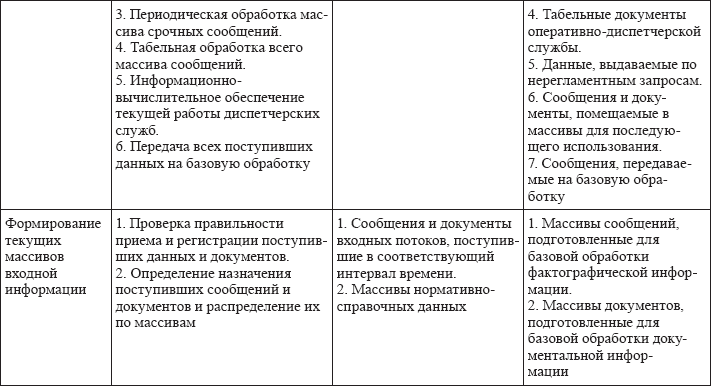

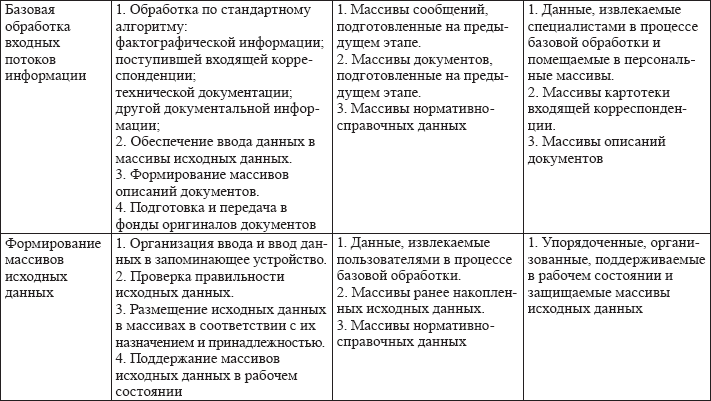

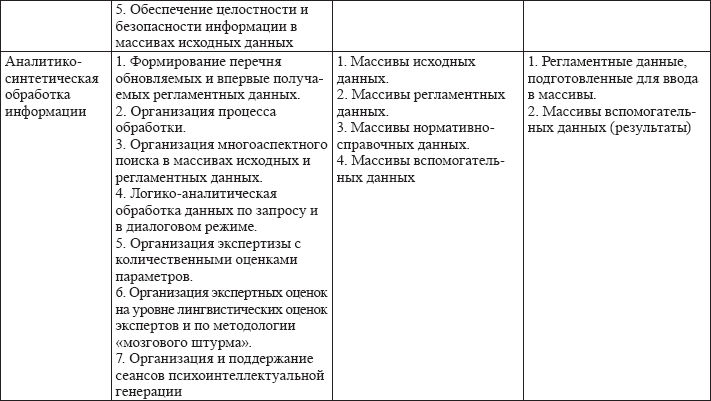

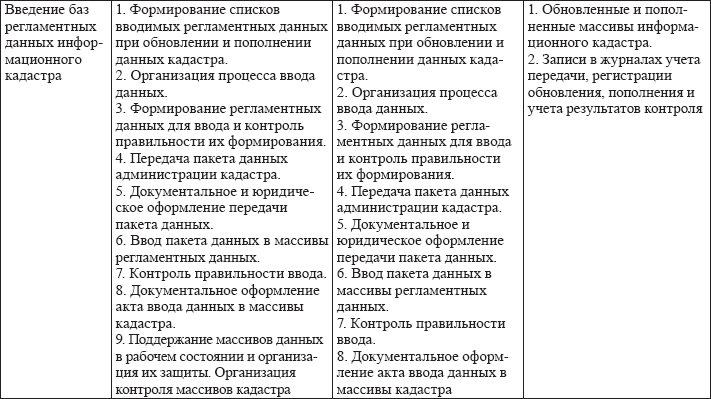

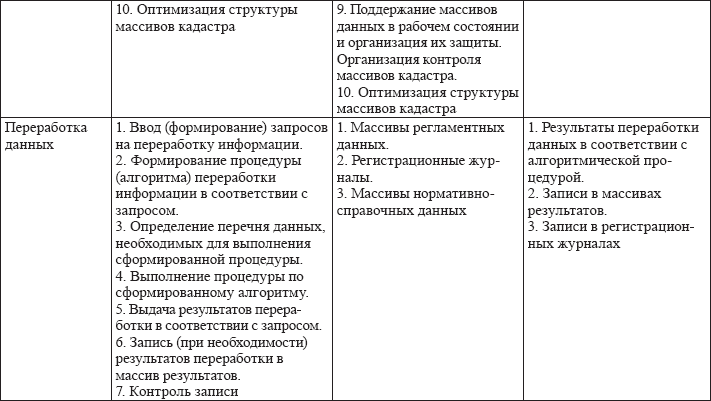

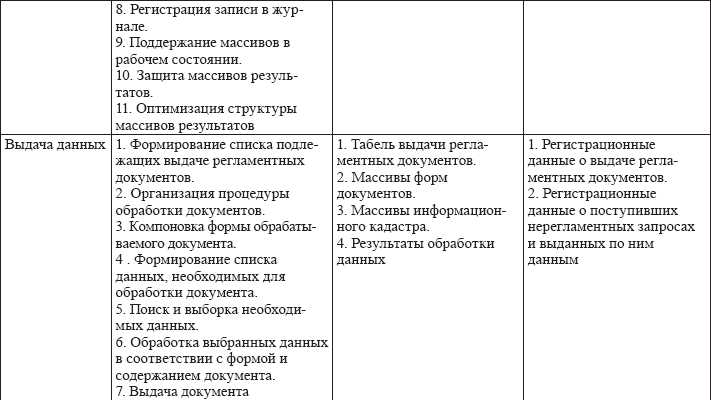

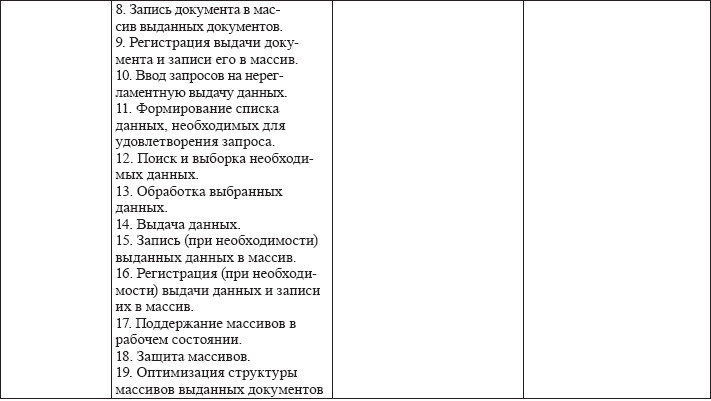

Унифицированная технология автоматизированной обработки информации представлена в табл. 8.

2. Методология описания ситуации защиты. Описание ситуации защиты необходимо проводить в строго формальном представлении архитектуры и процессов функционирования рассматриваемой системы. Одной из наиболее характерных особенностей ситуаций является повышенное влияние случайных факторов, что затрудняет формальное описание системы.

3. Система показателей уязвимости (защищенности) информации. Под показателем уязвимости информации понимается мера потенциально возможного негативного воздействия на защищаемую информацию. Величина, дополняющая меру уязвимости до максимально возможного значения представляет собою меру защищенности информации.

4. Система дестабилизирующих факторов, влияющих на уязвимость (защищенность) информации. Под дестабилизирующим фактором понимается событие или явление, которое может произойти в АСОД или системе защиты, и содержащее в себе потенциальную возможность такого негативного воздействия на информацию, результатом которого может быть повышение значений каких-либо показателей уязвимости защищаемой информации и соответственно – снижение показателей ее защищенности. Для реализации оборонительной стратегии защиты достаточно иметь сведения об уже известных и наиболее опасных угрозах. Для наступательной стратегии необходимы сведения обо всех когда-либо проявлявшихся угрозах. Для реализации упреждающей стратегии необходимы сведения обо всех потенциально возможных угрозах как в существующих, так и в перспективных системах защиты информации.

Таблица 8

Унифицированная технология автоматизированной обработки информации

5. Методология оценки уязвимости (защищенности) информации. Данная методология должна содержать методы, модели и инструментальные средства определения текущих и прогнозирования будущих значений каждого из системы показателей уязвимости (защищенности) информации под воздействием каждой из потенциально возможных угроз и любой их совокупности.

6. Методология определения требований к защите информации. Данный компонент определяет подходы, средства и методы практической организации защиты. По возможности требования к любым параметрам создаваемых систем должны быть выражены в количественном эквиваленте. С повышенным влиянием на систему различных неопределенностей, требования к системе защиты определяются эвристическими и теоретико-эмпирическими методами. Построение системы необходимо проводить во взаимосвязи с задачами оптимизации и стандартизации.

7. Система концептуальных решений по защите информации. Под концептуальным решением понимается решение, которое создает объективные предпосылки для формирования инструментальных средств, необходимых и достаточных для эффективного решения всей совокупности задач по защите информации на регулярной основе и в соответствии с требованиями к их решению. Требования к решению задач определяются целями функционирования системы защиты. Концептуальные решения должны быть научно обоснованными и оптимальными. Принятие решений относится к слабоструктурированным задачам, и методики их решения должны основываться на эвристических методах.

8. Требования к концептуальным решениям. Данный компонент концепции защиты заключается в обосновании таких требований к каждому из концептуальных решений, которые обеспечивали бы достижение целей их принятия наиболее рациональным способом.

9. Условия, способствующие повышению эффективности защиты. Данный компонент защиты информации заключается в формировании и обосновании перечней и содержания условий, соблюдение которых будет существенно способствовать повышению уровня защиты при расходовании выделенных для этих целей средств, обеспечивающих требуемый уровень защиты.

Целями защиты информации является:

• предупреждение возникновения условий, благоприятствующих порождению дестабилизирующих факторов;

• предупреждение непосредственного проявления дестабилизирующих факторов в конкретных условиях функционирования системы защиты;

• обнаружение проявившихся дестабилизирующих факторов;

• предупреждение воздействия дестабилизирующих факторов на защищаемую информацию;

• обнаружение воздействия дестабилизирующих факторов на информацию;

• локализация (ограничение) воздействия дестабилизирующих факторов на информацию;

• ликвидация последствий воздействия дестабилизирующих факторов на информацию.

Для реализации целей защиты информации сформированы 10 классов задач:

1. Введение избыточности элементов системы. Включение в состав системы дополнительных компонентов сверх минимума, который необходим для выполнения ими всего множества своих функций. Избыточные элементы функционируют одновременно с основными. Это позволяет создавать системы, устойчивые относительно внешних и внутренних дестабилизирующих воздействий. Избыточность подразделяют на организационную (введение дополнительной численности людей), аппаратную (введение дополнительных технических устройств), программно-алгоритмическую (введение дополнительных алгоритмов и программ), информационную (создание дополнительных информационных массивов), временную (выделение дополнительного времени для проведения обработки информации).

2. Резервирование элементов системы. Вместо введения в активную работу дополнительных элементов, часть элементов выводится из работы и держится в резерве на случай непредвиденных ситуаций. Различают два вида резервирования – горячее и холодное. При горячем резервировании выводимые в резерв элементы находятся в рабочем состоянии и способны включаться в работу сразу без проведения дополнительных операций включения и подготовки. При холодном резервировании элементы находятся в таком состоянии, что для перевода их в рабочее состояние требуются дополнительные процедуры.

3. Регулирование доступа к элементам системы. Доступ на объект будет предоставлен лишь при условии предъявления некоторой заранее обусловленной идентифицирующей информации.

4. Регулирование использования элементов системы. Осуществление запрашиваемых операций производится лишь при условии предъявления некоторых заранее обусловленных полномочий.

5. Маскировка информации. Защищаемые данные преобразуются или маскируются таким образом, что они в явном виде могут быть доступными лишь при предъявлении некоторой специальной информации, называемой ключом преобразования.

6. Контроль элементов системы. Совокупность проверок – соответствие элементов системы заданному их составу, текущего состояния элементов системы, работоспособности элементов системы, правильности функционирования элементов системы и т. д.

7. Регистрация сведений. Фиксация всех тех сведений о фактах, событиях и ситуациях, относящихся к защите информации.

8. Уничтожение информации. Осуществление процедур своевременного уничтожения тех элементов информации, которые больше не нужны для функционирования системы защиты и дальнейшее нахождение которых может отрицательно сказаться на защищенности информации. Одной из разновидностей уничтожения информации является аварийное уничтожение, осуществляемое при явной угрозе злоумышленного доступа к информации повышенной важности.

9. Сигнализация. В системе управления должна быть обратная связь, по которой поступает информация (сигналы) о состоянии управляемых объектов и процессов. Процедуры генерирования, передачи и отображения (выдачи) этих сигналов и составляют содержание рассматриваемого класса задач.

10. Реагирование. Наличие возможностей реагирования на проявление дестабилизирующих факторов с целью предотвращения или снижения степени их воздействия на информацию.

Основы защиты информации:

1. Защита информации должна быть комплексной и предусматривать обеспечение физической и логической целостности информации, предупреждение несанкционированной ее модификации, предотвращение несанкционированного получения и несанкционированного размножения.

2. Комплексная защита информации будет эффективной при условии системно-концептуального подхода к изучению и решению всех вопросов, связанных с защитой:

• исследование и разработка всей совокупности вопросов защиты информации с единых методологических позиций;

• рассмотрение в едином комплексе всех видов защиты информации;

• системный учет всех факторов, оказывающих влияние на защищенность информации;

• комплексное использование всех имеющихся средств защиты информации.

3. На базе системно-концептуального подхода может быть разработана унифицированная концепция защиты информации.

4. Работы по защите информации должны проводится непрерывно.

5. Создание эффективных механизмов защиты, их поддержания и обеспечения должно осуществляться профессионально подготовленными специалистами.

- Раздел II Вопросы безопасности в области развития и применения ИКТ в глобальном контексте: на пути к единой терминологии...

- Концепция инфраструктуры безопасности

- Система безопасности InterBase

- Общие рекомендации по безопасности

- Конфигурация безопасности для базы данных

- Использование информационной панели документа

- Обеспечение безопасности библиотеки

- Глава 1 Стандарты и угрозы информационной безопасности

- Глава 3 Нормативные руководящие документы, назначение и задачи информационной безопасности России

- О технике безопасности

- 7.10. Концепция Сепира-Уорфа

- 4.1.3. Правила безопасности