Книга: Безопасность информационных систем. Учебное пособие

4.5. Использование защищенных компьютерных систем

4.5. Использование защищенных компьютерных систем

Межсетевой экран – инструмент реализации политики безопасности

Так как компьютерные системы разнородны (даже компьютеры одного типа и с одной операционной системой могут в соответствии с их назначением иметь различные конфигурации), то не имеет смысла осуществлять защиту каждого элемента системы в отдельности. Необходимо обеспечивать информационную безопасность для локальной сети в целом. Для этого используют межсетевые экраны (firewall или Брандма?уэр).

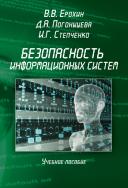

Межсетевой экран – это средство разграничения доступа клиентов из одного множества к серверам из другого множества. Межсетевой экран выполняет свои функции, контролируя все информационные потоки между двумя множествами систем (Рис. 4).

Рис. 4. Межсетевой экран как средство разграничения доступа

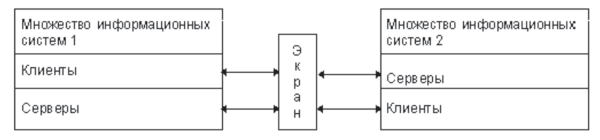

В простейшем случае межсетевой экран состоит из двух механизмов. Первый ограничивает перемещение данных. Второй, наоборот, ему способствует, т. е. осуществляет перемещение данных. В более общем случае межсетевой экран удобно представлять себе как последовательность фильтров. Каждый из них может задержать (не пропустить) данные, а может и сразу «перебросить» их «на другую сторону». Допускается передача данных на следующий фильтр для продолжения анализа, или обработка данных от имени адресата и возврат результата отправителю (Рис. 5).

Рис. 5. Межсетевой экран как последовательность фильтров

Помимо функций разграничения доступа, межсетевые экраны осуществляют протоколирование информационных обменов.

Межсетевой экран не является симметричным, для него определены понятия «внутри» и «снаружи». При этом задача экранирования формулируется как защита внутренней области от враждебной внешней системы. Межсетевые экраны устанавливают для защиты локальной сети организации, имеющей выход в открытую среду, подобную Internet. Другой пример межсетевого экрана – устройство защиты порта, контролирующее доступ к коммуникационному порту компьютера независимо от всех прочих системных защитных средств.

Экранирование позволяет поддерживать доступность сервисов внутренней области, уменьшая или вообще ликвидируя нагрузку, индуцированную внешней активностью. Уменьшается уязвимость внутренних сервисов безопасности, поскольку первоначально сторонний злоумышленник должен преодолеть межсетевой экран, где защитные механизмы сконфигурированы особенно тщательно. Экранирующая система в отличие от универсальной может быть устроена более простым и, следовательно, более безопасным образом.

Экранирование дает возможность контролировать также информационные потоки, направленные во внешнюю систему или сеть, что способствует поддержанию режима конфиденциальности.

Чаще всего экран реализуют как сетевой сервис на третьем (сетевом), четвертом (транспортном) или седьмом (прикладном) уровнях семиуровневой эталонной модели OSI. В первом случае мы имеем экранирующий маршрутизатор, во втором – экранирующий транспорт, в третьем – экранирующий шлюз. Каждый подход имеют свои достоинства и недостатки; известны также гибридные экраны, где делается попытка объединить лучшие качества упомянутых подходов. Экранирующий маршрутизатор работает с отдельными пакетами данных, поэтому иногда его называют пакетным фильтром. Решения о том, пропустить или задержать данные, принимаются для каждого пакета данных независимо, на основании анализа полей заголовков сетевого и транспортного уровней, путем применения заранее заданной системы правил. Еще один важный компонент анализируемой информации – порт, через который пакет данных поступил в маршрутизатор.

Современные маршрутизаторы (продукты компаний Bay Networks или Cisco) позволяют связывать с каждым портом несколько десятков правил и фильтровать пакеты как на входе (при поступлении в маршрутизатор), так и на выходе. В качестве пакетного фильтра может использоваться и универсальный компьютер, снабженный несколькими сетевыми картами.

Основные достоинства экранирующих маршрутизаторов – дешевизна (на границе сетей маршрутизатор нужен практически всегда, дело лишь в том, чтобы задействовать его экранирующие возможности) и прозрачность для более высоких уровней модели OSI. Основной недостаток – ограниченность анализируемой информации и относительная слабость обеспечиваемой защиты.

Экранирующий транспорт позволяет контролировать процесс установления виртуальных соединений и передачу информации по ним. С точки зрения реализации экранирующий транспорт представляет собой довольно простую, а значит, надежную программу. Пример экранирующего транспорта – продукт TCP wrapper.

По сравнению с пакетными фильтрами, экранирующий транспорт обладает большей информацией, поэтому он может осуществлять более тщательный контроль за виртуальными соединениями. Например, он способен отслеживать количество передаваемой информации и разрывать соединения после превышения определенного предела, препятствуя тем самым несанкционированному экспорту информации. Аналогично, возможно накопление более содержательной регистрационной информации. Главный недостаток – сужение области применимости, поскольку вне контроля остаются датаграммные протоколы. Обычно экранирующий транспорт применяют в сочетании с другими подходами, как важный дополнительный элемент. Экранирующий шлюз, функционирующий на прикладном уровне, способен обеспечить наиболее надежную защиту. В основном экранирующий шлюз представляет собой универсальный компьютер, на котором функционируют программные агенты – по одному для каждого обслуживаемого прикладного протокола. При подобном подходе, помимо фильтрации, реализуется еще один важнейший аспект экранирования. Субъекты из внешней сети видят только шлюзовой компьютер. Соответственно им доступна только та информация о внутренней сети, которую шлюз считает нужным экспортировать. Шлюз на самом деле экранирует (заслоняет) внутреннюю сеть от внешней системы или сети. В то же время субъектам внутренней сети кажется, что они напрямую общаются с объектами внешней системы или сети. Недостаток экранирующих шлюзов – отсутствие полной прозрачности, что требует специальных действий для поддержки каждого прикладного протокола.

Примером инструментария для построения экранирующих шлюзов является TIS Firewall Toolkit компании Trusted Information Sys– tems.

В гибридных системах, таких как Firewall-1 компании Sun Micro– systems, появляются новые возможности, такие как отслеживание передачи информации в рамках датаграммных протоколов.

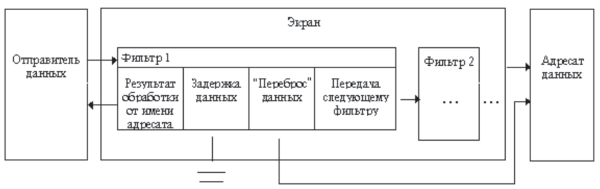

Важным понятием экранирования является зона риска, которая определяется как множество доступных злоумышленнику систем после преодоления межсетевого экрана или какого-либо из его компонентов. Как правило, для повышения надежности защиты межсетевой экран реализуют как совокупность элементов, при этом «взлом» одного из них еще не открывает доступ ко всей внутренней сети. Пример конфигурации многокомпонентного межсетевого экрана представлен на Рис. 6.

В большинстве случаев экранирующая система должна:

1. Обеспечивать безопасность внутренней (защищаемой) сети и полный контроль над внешними подключениями и сеансами связи.

2. Обладать мощными и гибкими средствами управления для полного и простого воплощения в жизнь политики безопасности организации. Экранирующая система должна обеспечивать простую реконфигурацию системы при изменении структуры сети.

3. Работать незаметно для пользователей локальной сети и не затруднять выполнение ими легальных действий.

4. Работать эффективно и успевать обрабатывать весь входящий и исходящий трафик на максимальных режимах. Это необходимо для того, чтобы не было воздействий DOS-атак на firewall.

5. Обладать свойствами самозащиты от любых несанкционированных воздействий, так как межсетевой экран является ключом к конфиденциальной информации в организации.

6. Если у организации имеется несколько внешних подключений, в том числе и в удаленных филиалах, система управления экранами должна иметь возможность централизованно обеспечивать для них проведение единой политики безопасности.

7. Иметь средства авторизации доступа пользователей через внешние подключения. Типичной является ситуация, когда часть персонала организации должна выезжать, например, в командировки, и в процессе работы им требуется доступ, по крайней мере к некоторым ресурсам внутренней компьютерной сети организации. Система должна надежно распознавать таких пользователей и предоставлять им необходимый вид доступа.

Рис. 6. Многокомпонентный экран

Экранирование позволяет поддерживать доступность сервисов внутри информационной системы, уменьшая или вообще ликвидируя нагрузку, инициированную внешней активностью. Уменьшается уязвимость внутренних сервисов безопасности, поскольку первоначально злоумышленник должен преодолеть межсетевой экран, где защитные механизмы сконфигурированы особенно тщательно. Экранирование дает возможность контролировать информационные потоки, направленные во внешнюю систему или сеть, обеспечивая режим конфиденциальности.

Экранирование в сочетании с другими мерами безопасности использует идею многоуровневой защиты. За счет этого внутренняя сеть подвергается риску только в случае преодоления нескольких, по-разному организованных защитных рубежей.

Наличие инструмента межсетевого экранирования позволяет использовать его и для контроля доступа к информационным ресурсам организации по коммутируемым каналам связи. Для этого необходимо использовать устройство, называемое терминальным сервером. Терминальный сервер представляет собой программно-аппаратную конфигурацию.

Конфигурация межсетевого экрана с экранирующей подсетью является одной из наиболее надежных, так как имеет три уровня защиты:

1) внешний экранирующий маршрутизатор;

2) экранирующий шлюз;

3) внутренний экранирующий маршрутизатор.

Слабые места каждой из этих систем различны. Экранирующая подсеть позволяет простое включение коммутируемых каналов связи в общий контур обеспечения безопасности. Критичным будет эффективность работы экранирующего шлюза, его способность эффективно перерабатывать проходящую через межсетевой экран информацию. Это требует установки программного обеспечения с малыми потерями в производительности системы на экранирующий компьютерный шлюз, который достаточно надежно защищен встроенными средствами операционной системы.

Используемые межсетевые экраны должны иметь следующие основные требования:

• высокая надежность, обеспечивающаяся как работой на уровне фильтрации сетевых пакетов, так и на уровне приложений;

• централизованное управление работой нескольких фильтрующих модулей;

• возможность работы с любым сетевым сервисом, как стандартным, так и определенным пользователем;

• возможность фильтрации UDP пакетов;

• возможность управления фильтрами маршрутизаторов компаний Bay Networks и CISCO;

• высокая эффективность работы: использование Firewall-1 уменьшает пропускную способность информационного канала не более, чем на 10 %;

• полная прозрачность работы сервисов и приложений для пользователей;

• дополнительная аутентификация клиентов для большого набора сервисов;

• дружественный интерфейс, позволяющий легко перестраивать правила фильтрации, описывая их в терминах политики безопасности;

• для каждого правила (политики доступа) могут быть определены условия протоколирования, оповещения администратора либо иной реакции системы;

• средства проверки правил работы фильтра на внутреннюю непротиворечивость;

• средства мониторинга состояния компонент системы, позволяющие своевременно обнаружить попытку нападения на нее;

• средства детального протоколирования и генерации отчетов;

• трансляция адресов локальной сети, позволяющая реализовать как дополнительную защиту компьютеров локальной сети, так и более эффективное использование официального набора IP-адресов;

• простота установки и администрирования.

Аппаратное обеспечение и компоновка системы безопасности

В конфигурации firewall с экранирующей подсетью создается дополнительный сетевой сегмент, который размещается между Internet и локальной сетью организации. В типичном случае эта подсеть изолируется маршрутизаторами, выполняющими роль фильтров.

Экранирующая подсеть конфигурируется таким образом, чтобы обеспечить доступ к компьютерам подсети как из внешних сетей, так и изнутри. Прямой обмен информационными пакетами между внешними и защищенными сетями невозможен. Экранирующий шлюз является единственной точкой, к которой возможен доступ извне. Это предельно сужает зону риска, состоящую из шлюза и всех маршрутизаторов, осуществляющих связь между экранирующими подсетями, внешними сетями и закрытой локальной сетью. При атаке системы с экранирующей подсетью необходимо преодолеть минимум три независимых линии защиты, что является весьма сложной задачей. Средства мониторинга состояния компонент межсетевого экрана практически неизбежно обнаруживают подобную попытку. Администратор системы своевременно может предпринять необходимые действия по предотвращению несанкционированного доступа. В большинстве случаев работа экранирующей подсети очень сильно зависит от комплекта программного обеспечения, установленного на компьютере-шлюзе.

Компьютер-шлюз с программным обеспечением, несущим основную нагрузку, связанную с реализацией политики безопасности, является ключевым элементом межсетевого экрана. Он должен удовлетворять требованиям:

• быть физически защищенным;

• иметь средства защиты от загрузки операционной системы с несанкционированного носителя;

• иметь средства защиты на уровне операционной системы, разграничивающие доступ к ресурсам системы;

• операционная система компьютера должна запрещать привилегированный доступ к своим ресурсам из локальной сети;

• операционная система компьютера должна содержать средства мониторинга (аудита) любых административных действий.

Работа удаленных пользователей, подключаемых через коммутируемые линии связи, должна контролироваться в соответствии с политикой безопасности, проводимой в организации. Так как телефонные линии невозможно держать под контролем, необходимы дополнительные средства аутентификации пользователей. Каждый из легальных пользователей должен иметь возможность доступа к нужным ресурсам.

Типовое решение этой задачи – установка терминального сервера, который обладает необходимыми функциональными возможностями. Необходимо использовать сетевой терминальный сервер с несколькими асинхронными портами и одним интерфейсом локальной сети. Обмен информацией между асинхронными портами и локальной сетью, осуществляется только после соответствующей авторизации и аутентификации внешнего пользователя.

Программное обеспечение терминального сервера должно предоставлять возможности администрирования и контроля сеансов связи через коммутируемые каналы.

Программа Firewall устанавливается на компьютер-шлюз и выполняет основные функции экранирования межсетевого доступа. Структурно Firewall представляет собой административный модуль, управляющий набором модулей фильтров, установленных соответственно на маршрутизаторах, компьютере и при необходимости на выделенных серверах внутри локальной сети. Необходимо установка модулей фильтрации Firewall на компьютер-шлюз и маршрутизаторы экранирующей подсети.

Работа с программой Firewall состоит из следующих этапов:

• выработка правил фильтрации в соответствии с политикой безопасности предприятия;

• определение сетевых объектов, взаимоотношение которых регламентируется правилами фильтрации;

• определение набора используемых сервисов либо на основе встроенной базы данных, имеющей значительный набор TCP/IP сервисов, либо определяя собственные сервисы, используемые в организации;

• определение базы данных пользователей с указанием возможных рабочих мест, времени работы и порядок аутентификации;

• определение правил фильтрации в интерфейсе Firewall;

• проверка внутренней непротиворечивости набора правил фильтрации;

• компиляция фильтра и его установка на фильтрующих модулях;

• анализ протоколов работы для проверки адекватности политики безопасности предприятия.

Дополнительно включается трансляция адресов. Высокая производительность Firewall и прозрачность программы для пользователей позволяет эффективно использовать его как инструмент межсетевого экранирования в соответствии с политикой безопасности предприятия.

Для эффективной защиты компьютерных сетей также совместно с сетевыми экранами должны быть использованы средства аутентификации. В данном контексте информационной безопасности средство аутентификации предназначено для генерации одноразовых паролей, используемых для аутентификации удаленных пользователей. Преимуществом аутентификации является отсутствие передачи пароля через общедоступные коммуникации. Это делает невозможным получение несанкционированного доступа путем перехвата сетевых пакетов, что возможно, например, в случае стандартных сервисов типа telnet.

• В средствах аутентификации используются односторонние функции, для которых восстановление значения аргумента по значению функции (обращение) требует практически недоступных вычислительных ресурсов. Работа таких средств состоит из инициализации, когда пользовательский пароль используется как аргумент односторонней функции, применяемой последовательно N раз, и сеансовой аутентификации, которая сводится к следующему:

• удаленный пользователь сообщает серверу свое имя;

• сервер возвращает пользователю число, равное N – 1;

• пользователь на локальном компьютере вводит пароль, с которым клиентская часть производит N – 1 вычислений односторонней функции;

• результат вычислений посылается серверу;

• сервер проводит еще одно вычисление односторонней функции и сравнивает результат с полученным от клиента в предыдущий раз.

При использовании некриптографического средства обеспечивается проверка подлинности клиента, причем сеансовые пароли являются одноразовыми и не восстанавливаются с помощью предыдущих либо последующих паролей.

Модуль управления терминальным сервером имеет возможности обеспечения безопасности самого сервера и разграничения доступа клиентов, выполняя следующие функции:

• использование локального пароля на доступ к последовательному порту, для доступа по протоколу PPP, для доступа к административной консоли;

• использование запроса на аутентификацию с какой-либо машины локальной сети;

• использование внешних средств аутентификации;

• установку списка контроля доступа на порты терминального сервера;

• протоколирование сеансов связи через терминальный сервер. Установка терминального сервера должна быть такой, чтобы его работа осуществлялась исключительно через компьютер и с использованием аутентификации одноразовыми паролями. Это позволит достичь необходимой степени безопасности при работе удаленных пользователей с информационными ресурсами организации.

- 4.1. Основные положения теории информационной безопасности информационных систем

- 4.2. Модели безопасности и их применение

- 4.3. Таксономия нарушений информационной безопасности вычислительной системы и причины, обусловливающие их существование

- 4.4. Анализ способов нарушений информационной безопасности удаленная атака

- 4.5. Использование защищенных компьютерных систем

- 4.6. Методы криптографии

- Контрольные вопросы к главе 4

- Восстановление с использованием инструмента gbak

- Восстановление из резервной копии на системе-приемнике

- Неисправности акустических систем

- Особенности системы защиты данных в InterBase

- Система безопасности InterBase

- Типы страниц и их использование

- Что делать, если при установке принтера появляется сообщение Невозможно завершение операции. Подсистема печати недоступн...

- Использование констант

- Системные переменные ROWS_AFFECTED, GDSCODE, SQLCODE, TRANSACTIONJD, CONNECTIONJD

- Использование переменной окружения ISC_PATH

- Использование сервера Yaffil внутри процесса

- Системное программное обеспечение