Книга: Инфраструктуры открытых ключей

Примерные сценарии управления жизненным циклом сертификатов и ключей

Примерные сценарии управления жизненным циклом сертификатов и ключей

Рассмотрим возможные сценарии управления жизненным циклом сертификатов и ключей PKI, предполагая, что политикой применения сертификатов установлен срок действия сертификата открытого ключа - 1 год, секретного ключа - 10 лет, цифровой подписи - 25 лет с момента подписания электронного документа >[80].

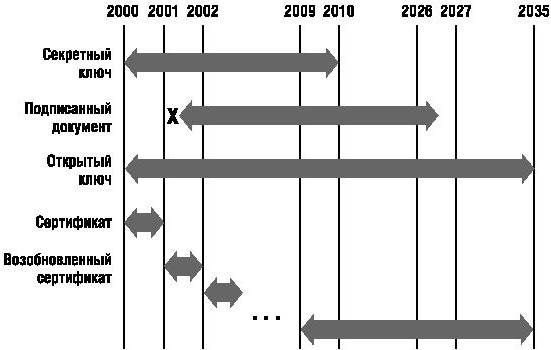

Пример 7.1. Пусть секретный ключ используется для подписания деловых контрактов. Так как срок действия секретного ключа - 10 лет и ключ был создан в начале 2000 года, то он должен храниться до начала 2010 года. На рис. 7.4 символом Х в середине 2001 года помечен момент подписания контракта, который будет действовать до середины 2026 года. Цифровая подпись этого документа остается действительной по истечении срока действия секретного ключа, который использовался для создания этой подписи, поэтому открытый ключ должен храниться дольше секретного, так как он будет использоваться для верификации цифровой подписи и после окончания действия секретного ключа. Действительно, вполне вероятно, что другой электронный документ будет подписан в конце 2009 года непосредственно перед тем, как истечет срок действия секретного ключа, следовательно, открытый ключ должен храниться, по крайней мере, до 2035 года, потому что он может потребоваться для верификации цифровой подписи спустя 25 лет после подписания документа.

Рис. 7.4. Сценарий использования секретного ключа для подписания деловых контрактов

В период 2010-2035 годов секретный ключ не может быть скомпрометирован, так как он либо уничтожается, либо защищенно хранится в архиве, таким образом, нет необходимости устанавливать более длительный срок хранения сертификата открытого ключа.

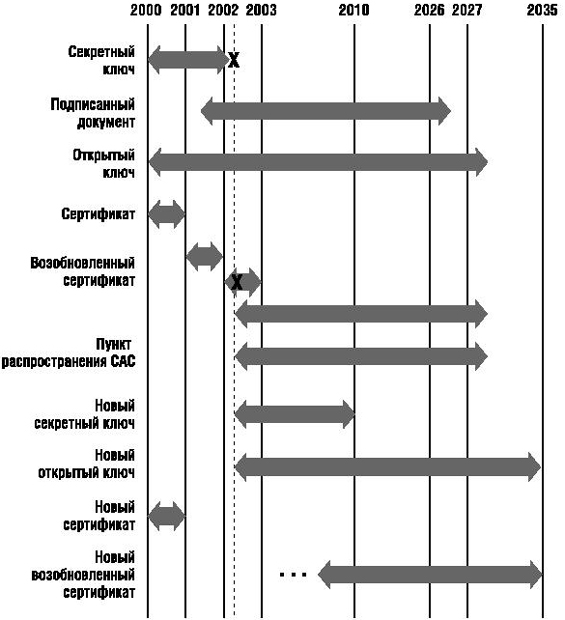

Пример 7.2. Рассмотрим более сложный случай: компрометацию секретного ключа подписи. На рис. 7.5 момент компрометации помечен символом Х в начале 2002 года. После обнаружения компрометации секретного ключа УЦ вносит сертификат соответствующего открытого ключа в список аннулированных сертификатов.

Если последний документ был подписан при помощи секретного ключа (до его компрометации) в начале 2002 года, то открытый ключ должен оставаться доступным до начала 2027 года, следовательно, сертификат открытого ключа должен быть доступен, несмотря на то, что он внесен в список аннулированных сертификатов.

Рис. 7.5. Сценарий компрометации секретного ключа подписи

Политика PKI должна определять, может ли надежность документа, подписанного до компрометации секретного ключа, подтверждаться в результате верификации подписи при помощи старого открытого ключа, или же для этой цели должен быть создан новый сертификат. В процессе развертывания PKI и выработки политики должны быть проанализированы все возможные сценарии управления жизненным циклом сертификатов и ключей и оценены последствия компрометации ключей.

- Основные "рычаги" управления производительностью

- Категорийный менеджмент. Курс управления ассортиментом в рознице

- 1. Системы управления базами данных

- 5. Понятие ключей

- 3. Связи и миграция ключей

- Классы сертификатов

- 4.8 Методы управления Fibre Channel

- 7.9 Будущее управления хранилищами по версии ассоциации SNIA: стандарты SMI

- 15.1.3. Обработка сигналов управления заданиями

- Группа управления конфигурацией ПО

- Системные вызовы управления процессорной привязкой

- Глава 2 Комбинированная система управления