Книга: Применение технологий электронного банкинга: риск-ориентированный подход

3.3. Принцип адаптации внутрибанковских процессов

3.3. Принцип адаптации внутрибанковских процессов

Из проведенного выше рассмотрения становится понятно, что технологии электронного банкинга могут существенно изменять бизнес-модели и различные процессы (включая операционные) кредитной организации. Поэтому в число базовых принципов организации банковской деятельности при внедрении технологий электронного банкинга целесообразно включить подход, основанный на том, что «вне зависимости от того, какая именно ТЭБ внедряется, адаптации/модернизации и взаимному согласованию должны одновременно подвергаться все связанные с ней внутрибанковские процессы и процедуры, начиная с бизнес-моделей и внутренних документов кредитной организации».

Весьма желательно закрепление этого подхода во внутренних документах высокотехнологичной кредитной организации, с одновременным определением в них как упоминавшихся выше внутрибанковских процессов, так и порядка их адаптации в рамках ЖЦ. Надо отметить, что в крупных кредитных организациях, функционирование которых регламентируется в совокупности несколькими сотнями внутренних документов и более, для приведения содержания этих документов в соответствие с новыми условиями банковской деятельности (каждый раз вместе с ЖЦ) требуется, по сути, создание специальной службы, которая должна отслеживать изменения в структуре подразделений и внутрибанковских процессах и процедурах, поскольку и то и другое должно находить отражение в плане актуализации содержания документарного обеспечения этой деятельности (без централизованного управления это невозможно).

В этом прежде всего выражается предвидение руководством кредитных организаций качественных изменений в содержании их функционирования и одновременно понимание того, что «неадекватная адаптация внутрибанковских процессов к применению технологий и систем электронного банкинга — системный фактор риска для кредитной организации».

В документах БКБН также предполагается, что высшее руководство кредитной организации должно осознавать все особенности внедряемой ТЭБ, которые могут оказаться связаны с возникновением новых факторов и подмножеств источников компонентов банковских рисков, отсутствие учета которых приведет к чрезмерному повышению их уровней и возможному неконтролируемому смещению профиля риска кредитной организации в целом.

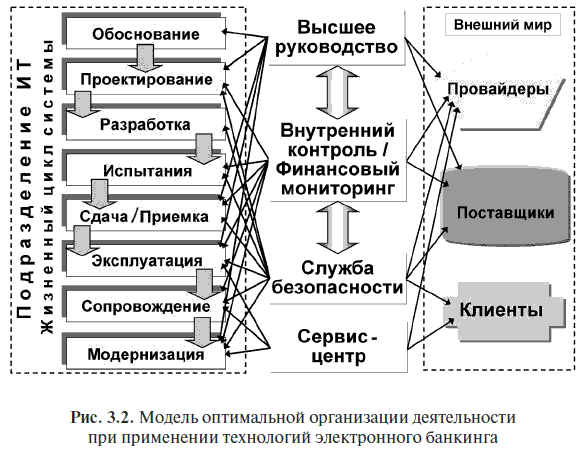

Необходимо отметить также, что адаптация внутрибанковских процессов должна быть согласованной, т. е. изменения в составе и содержании процедур (функций, операций), составляющих тот или иной процесс, целесообразно вносить «в едином ключе», на основе требований к содержанию УБР и, как пишут, удержания уровней банковских рисков в допустимых пределах. На самом деле акцент изначально целесообразно делать на разработке своего рода «модели оптимальной организации банковской деятельности», под которой имеется в виду достижение «безрисковой» ее организации с позиций максимально достижимого исключения возможностей возникновения новых источников компонентов банковских рисков. Естественно, поскольку банковская деятельность безрисковой в буквальном смысле быть не может, такие модели всегда будут идеалистичны, однако в условиях отсутствия регламентации применения банковских информационных технологий (в широком смысле) это, пожалуй, единственный реальный способ совершенствования организации внутрибанковских процессов при внедрении любой ТЭБ. Этот подход отражен на рис. 3.2, где показан с некоторой долей условности ЖЦ некой автоматизированной системы и участие в нем структурных подразделений кредитной организации (основных с точки зрения тематики изложения) во взаимодействии с «внешним миром». Ниже приводится краткое описание ролевых функций (внутрибанковских процессов), которые могли бы выполняться этими подразделениями в своих жизненных циклах; для тех подразделений, которые на схеме не показаны, рассуждения могут быть аналогичными в плане адаптации их работы к внедрению новых технологий.

В материалах зарубежных органов банковского регулирования и надзора, посвященных управлению банковскими рисками, как правило, подчеркивается, что при внедрении технологий и систем электронного банкинга кредитным организациям следует (как минимум):

— интегрировать приложения электронного банкинга с уже действующими банковскими автоматизированными системами;

— обеспечить целостность принимаемых, хранимых, передаваемых и обрабатываемых банковских и клиентских данных;

— гарантировать наличие процедур усовершенствованного контроля над рисками, внутреннего контроля и процессов аудита.

Из этого перечисления следуют описанные ниже функциональные роли (на схеме показан полный ЖЦ БАС, если разработка осуществляется самой кредитной организацией, если же заказные или автоматизированные системы приобретаются «под ключ», то начальные этапы отсутствуют).

Руководство кредитной организации участвует в ЖЦ банковских автоматизированных систем и внутрибанковских процессов с самого начала — с этапа подготовки ТЭО и выбора конкретной технологии. Кроме этого, от него зависит утверждение выбора компании-разработчика (при необходимости) и других провайдеров, которые будут поддерживать ИКБД[79]. Хорошей «практикой» при этом считается проведение тендера, в процессе которого учитываются такие основные характеристики провайдера, как:

— опыт в данной области предоставления услуг;

— техническое обеспечение предоставления услуг;

— квалификация персонала;

— мнение других клиентов (провайдера);

— стоимость и условия предоставления услуг;

— финансовое состояние;

— возможности мониторинга деятельности провайдера;

— возможность заключения договора с учетом SLA;

— возможная зависимость от суб-провайдеров;

— возможности замены провайдера.

Требования кредитных организаций в отношении провайдеров могут быть шире, здесь перечислены характеристики, учитываемые «как правило».

После принятия решения о внедрении ТЭБ руководство кредитной организации инициирует проектирование и разработку соответствующей СЭБ и поддерживающей применение этой технологии инфраструктуры в кредитной организации, основой для которой является, естественно, уже имеющаяся структура ее подразделений. При этом акцент целесообразно делать на минимизации рисков, связанных с нарушениями требуемых порядков проектирования и разработки (в соответствии с упоминавшимися ранее ГОСТами).

Последующее участие руководства кредитной организации или ее исполнительных органов связано с контролем проведения испытаний автоматизированной системы (АС), для чего следует инициировать разработку программ и методик их проведения (общепринятой практикой стало проведение испытаний по трем этапам так называемых альфа-, бета- и гамма-тестов[80]), а также составление протоколов и актов как минимум для приемо-сдаточных испытаний (ПСИ), где отражаются результаты отработки контрольных примеров. В задачи руководства входит при этом осуществление тщательного контроля за ходом и результатами ПСИ, поскольку в дальнейшем от этого во многом будет зависеть эффективность автоматизированной банковской деятельности, неважно идет ли речь о СЭБ или другой АС.

Далее на регулярной основе представителями руководства кредитной организации осуществляется контроль эксплуатации АС и ее сопровождения, в ходе которого могут осуществляться незначительные доработки, например, программного обеспечения. Такие доработки в любом случае должны документально оформляться и проходить дополнительные ПСИ: на практике известно много случаев, когда это правило не выполнялось, из-за чего впоследствии функционирование автоматизированных систем неожиданно начинало отклоняться от штатного, что приводило к реализации компонентов операционного риска (а затем, возможно и других банковских рисков). То же самое относится к выполнению решений о модернизации АС с добавлением новых сервисов в рамках ДБО и функциональных модулей СЭБ или БАС: принятие соответствующих решений должно сопровождаться процедурами проверки сохранения целостности АС (имея в виду отсутствие нарушений в ее функционировании из-за доработки).

Специалисты в области ИТ участвуют во всем ЖЦ любой АС, одновременно на них ложатся задачи (на схеме не показанные, чтобы не перегружать ее обозначениями интуитивно понятных процедур) определения вендоров и провайдеров[81], при содействии которых будет формироваться ИКБД для внедряемой ТЭБ. От них зависит определение технических параметров ДБО: производительности СЭБ и БАС кредитной организации, пропускной способности каналов связи, инструментальной среды баз данных, использования web-сайтов кредитной организации и т. п., а также средств сетевой и вирусной защиты, администрирования вычислительных систем и сетей, политики информатизации и модернизации и решения связанных с этими процедурами организационно-технических вопросов. Чаще всего ЖЦ процесса информатизации формируется «сам собой» в привычном соответствующим специалистам ключе, и вопросов к выполнению перечисленных здесь функций при внедрении ТЭБ не возникает (в силу их специфики), чего нельзя сказать о других структурных подразделениях кредитной организации.

Участие специалистов в области обеспечения информационной безопасности в жизненных циклах банковских автоматизированных систем и систем электронного банкинга считается обязательным, поскольку от этого зависят результаты и эффективность решения большого числа проблемных вопросов электронного банкинга, начиная с распределения прав и полномочий доступа к информационно-процессинговым ресурсам кредитной организации и заканчивая защитой этих ресурсов от разнообразных сетевых атак. В оптимальном варианте их участие начинается с включения необходимых средств обеспечения информационной безопасности и защиты информации в проекты БАС и (или) СЭБ (при собственной разработке той или иной системы, что, впрочем, встречается нечасто), т. е. требуется определение типа и состава последних, начиная со средств физического и логического доступа. Если разработка собственная или заказная, то в ее процессе желательно отслеживать, по возможности, включение таких средств в состав той или иной АС; если система приобретается «под ключ», то указанные специалисты должны сопоставить свои требования, которые они предъявили бы в случае заказной разработки, с теми, которые были реализованы в приобретаемой системе (посредством изучения технического задания на ее разработку, технического описания АС, а также руководств ее администраторов и пользователей).

На этапах испытаний эти же специалисты должны убедиться в том, что предусмотренные средства обеспечения информационной безопасности действительно имеются в АС и функционируют должным образом. Для этого они должны участвовать в разработке программ и методик проведения ПСИ, разрабатывать контрольные примеры и проводить собственно испытания таких средств совместно со специалистами в области ИТ и внутреннего контроля, фиксируя свои оценки в протоколах и актах по итогам испытаний. По существу такие испытания в части информационной безопасности означают имитацию попыток «взлома» компьютерных систем, НСД к ним (к их программно-информационному обеспечению), отказа обеспечивающих их функционирование систем (например, системы электропитания) и т. п. Необходимо отметить такое усложнение функций этих специалистов при приобретении той или иной АС, как проверка ее на отсутствие так называемых «закладок», т. е. программных модулей, способных в фоновом режиме выполнять, как говорят, «недокументированные функции», ориентированные на хищение финансовых средств или конфиденциальной информации. При модернизации АС вопросы обеспечения информационной безопасности заключаются во внедрении при необходимости новых средств для этого и проверки сохранения функциональности действующих средств защиты информации. В этом также заключается адаптация обеспечения информационной безопасности к новым условиям функционирования кредитной организации.

Специалисты в области внутреннего контроля (в том числе при необходимости и службы финансового мониторинга) выполняют в ЖЦ автоматизированных систем аналогичные функции. Прежде всего они должны на основе анализа потоков клиентских и банковских данных в этих системах определить состав необходимой им контрольной информации, информационные сечения (внутри- и межсистемные) и контрольные точки, в которых будет осуществляться ее считывание в процедурах проверки функционирования программно-информационного комплекса кредитной организации. При этом предполагается, что именно эти специалисты могут сделать указанный выбор и определить состав встраиваемых в АС средств внутреннего контроля исходя из особенностей организации ДБО, ИКБД, СЭБ и БАС кредитной организации. На этапах испытаний они должны убедиться в наличии и работоспособности средств внутреннего контроля, причем для этого требуется детальная проработка контрольных примеров, позволяющая оценить функционирование автоматизированных систем как в штатных режимах, так и в случаях совершения клиентом ошибок (для этого требуются модели ошибочных действий), а также возникновения форс-мажорных обстоятельств (имитируемых в процессе ПСИ с помощью моделей последствий их возникновения).

Для проведения таких испытаний целесообразно организовывать имитационное тестирование, позволяющее отслеживать и контролировать прохождение трафика в соответствии, например, с диаграммами потоков данных[82], которые используются при проектировании АС. При этом организуется АРМ модельного клиента для имитации его действий (штатных и нештатных) и АРМ системного администратора, используемое для фиксации событий «внутри» АС, контроля прохождения данных через просмотр файлов системных и аудиторских журналов. Кстати, многие функциональные возможности, организуемые при проведении ПСИ, связанные с комбинированием различных функций административного уровня, по завершении испытаний необходимо отключить или блокировать, а также уничтожить все модельные данные, определяющие права и полномочия доступа к информационно-процессинговым ресурсам кредитной организации во избежание их «зависания» в АС и возможного последующего противоправного использования. В завершение ПСИ специалисты внутреннего контроля принимают участие в оформлении их итоговых документов, характеризующих функционирование ИКБД, СЭБ и БАС.

В ходе эксплуатации внутренний контроль реализуется по тем штатным схемам, которые установлены руководством кредитной организации в программах и методиках его осуществления. При выполнении процедур, относящихся к сопровождению и модернизации СЭБ и БАС, специалисты внутреннего контроля должны «отслеживать» проведение соответствующих ПСИ, убеждаясь в сохранении целостности средств контроля, которая может пострадать при внесении изменений в программно-информационное обеспечение указанных систем (что нередко случается из-за его сложности). Тем самым реализуется адаптация внутреннего контроля к новым условиям банковской деятельности, распространяемая в дальнейшем на всю систему внутреннего контроля кредитной организации (элементы в ее подразделениях).

Очевидно, что в случае заказной разработки АС специалисты внутреннего контроля кредитной организации должны участвовать в подготовке исходных требований на разработку и согласовании соответствующего технического задания (которое разрабатывает ее исполнитель). В этом же случае, а также если АС приобретается «под ключ», те же специалисты должны участвовать в разработке и согласовании программ и методик проведения ПСИ, а также в самих испытаниях, включая подписание протокола и акта проведения ПСИ. Проводить эти испытания целесообразно на стендовых средствах самой кредитной организации, хотя, как показывает практика, такими средствами может располагать далеко не каждая кредитная организация, почему и приходится пользоваться для этого средствами организации разработчика. При этом надо иметь в виду, что, например, инсталляция на банковском оборудовании может выявить те или иные особенности и недостатки в функционировании АС просто из-за различий в версиях или релизах операционного программного обеспечения, операционных систем и т. п. Если кредитной организации предлагается система, сделанная «под ключ» без возможности проведения ее ПСИ в этой организации, то ее специалистам следует ознакомиться с документами о предыдущих испытаниях этой системы и убедиться в соответствии их содержания требованиям, установленным в ней самой (предполагается, что руководству этой организации такие требования известны и существуют соответствующие внутренние распорядительные документы, порядки, регламенты и т. п.).

Ролевые функции сервис-центра (иногда называемого «call-center») в соответствующем ЖЦ связаны в основном со сбором информации о функционировании банковских автоматизированных систем, их доработках и модернизации с тем, чтобы у клиента не возникало замешательства при каких-либо изменениях в их работе. Наиболее простым примером из практики является изменение дизайна web-сайта кредитной организации, о котором заранее не сообщается и которое вызывает негативную реакцию, если привычный вид web-страниц изменяется таким образом, что элементы управления (навигации) и информационные компоненты исчезают с привычных мест и их приходится разыскивать, «прыгая» по системе меню такого web-сайта и гиперссылкам. Очевидно, что внедрение новой ТЭБ, реализующей ее СЭБ, и предоставляемых ею сервисов приводит к необходимости изменения содержания работы сервис-центра, адаптируемой к внедрению и модернизации ДБО, в том числе в части переподготовки соответствующего персонала и расширения его служебного информационного обеспечения.

Как уже отмечалось, службы ИТ, обеспечения информационной безопасности, внутреннего контроля и финансового мониторинга, и сервис-центр кредитной организации должны выполнять некоторые функции и в отношении «внешнего мира». Эти функции относятся к взаимодействию кредитной организации с вендорами, в части контроля качества продаваемых ими средств автоматизации банковской деятельности, провайдерами — в части гарантирования уровней обслуживания (SLA) и со своими клиентами — в части принятия максимально «жестких» ограничений на их деятельность. Каждый аспект этой внешней по отношению к кредитной организации деятельности налагает своеобразные требования на содержание отдельных процедур во всех перечисленных процессах или некоторых из них. Основное внимание при определении их содержания и взаимосвязей друг с другом руководству кредитной организации целесообразно уделять различным условиям:

— контрактов и договоров, в которых фиксировалось бы точнее распределение обязанностей и ответственности сторон с учетом специфических особенностей каждой ТЭБ и формируемого ею ИКБД;

— функционирования и использования автоматизированных систем, с помощью которых реализуется ДБО и к которым имеют доступ (или отношение) стороны, выполняющие оговоренные функции;

— восстановления функционирования автоматизированных систем и каналов связи в составе ИКБД и обеспечения их доступности для осуществления ДБО и выполнения сторонами своих обязательств;

— взаимодействия договаривающихся сторон с определением соответствующих порядков, включая обеспечение подтверждения идентичности этих сторон и аутентичности информационного обмена;

— разрешения конфликтных и спорных ситуаций, препятствующих штатному осуществлению ДБО, которые могут возникать в ИКБД, равно как и мерам, принимаемым в обеспечение этих условий.

В целом состав и характеристики (параметры) этих функций всегда зависят от состава и организации ИКБД (для каждой ТЭБ), а следовательно, могут варьироваться с течением времени, причем обязательно при внедрении нового варианта ДБО, так что адаптация будет затрагивать соответствующие процессы и в этом отношении. Главным фактором, обусловливающим очередной «виток» ЖЦ для них, являются отличия в реализации ДБО в каждом из этих вариантов, которые неизбежны даже при использовании однородных технологий электронного банкинга, а поэтому требуют изучения, освоения и учета, т. е. своего рода «точной настройки» внутрибанковских процессов.

Приведенное краткое описание ЖЦ АС и участия в нем разных служб кредитной организации может быть расширено исходя из ее структуры, поскольку в условиях большого разнообразия вариантов организации банковской деятельности, состава подразделений, применяемых автоматизированных систем и их архитектуры дать детальные полные рекомендации невозможно. В этом, кстати, заключается основная методологическая проблема, в решении которой в условиях применения технологий электронного банкинга целесообразно объединять усилия исполнительных органов кредитной организации и специалистов из упомянутых (как минимум) подразделений. Следствием возникновения этой проблемы становится решение вопроса согласованной адаптации совокупности внутрибанковских процессов с каждым «оборотом» ЖЦ банковских автоматизированных систем и технологий электронного банкинга при их последовательном внедрении в постоянно развивающуюся и усложняющуюся банковскую деятельность.

- Глава 3 Жизненные циклы банковских автоматизированных систем и внутрибанковских процессов

- Глава 7 Чего нужно опасаться при моделировании бизнес-процессов. Проектные риски моделирования бизнеспроцессов

- Эффективное взаимодействие процессов архитектуры Classic Server

- 1.2. Понятие информации. Общая характеристика процессов сбора, передачи, обработки и накопления информации

- Общие принципы моделирования

- 1.2.1. Принципы построения модели IDEF0

- Сегментация по принципам LEGO: «кирпичик за кирпичиком»

- Глава 0 Принципы хранения информации

- 2.1. Принципы организации выставочного пространства

- 3.4.2. Остановка процессов

- 3.4.3. Просмотр процессов

- 4.7.1. Принцип работы